Conheça algumas das características e funcionalidades dessa ferramenta, que é bastante versátil.

O que é o Nmap?

Tendo sua versão gratuita disponibilizada desde 1997 o Nmap, uma abreviação das palavras inglesas Network Mapper, é uma poderosa ferramenta destinada a mapeamento de rede e auditoria de segurança. Por estar em constante desenvolvimento desde seu lançamento a ferramenta possui uma vasta documentação e tutoriais que auxiliam nos mais variados fins.

O Nmap tem diversas opções que personalizam a forma como ele desempenha sua análise. A ferramenta pode pesquisar vários endereços de uma vez, sejam eles IPv4 ou IPv6, pode tentar descobrir qual o Sistema Operacional do Alvo, analisar apenas portas específicas, consegue evitar que a varredura seja identificada por ferramentas de proteção entre outras funcionalidades.

Principais opções para uso da ferramenta

Abaixo mostraremos algumas das opções que podem ser usadas na ferramenta.

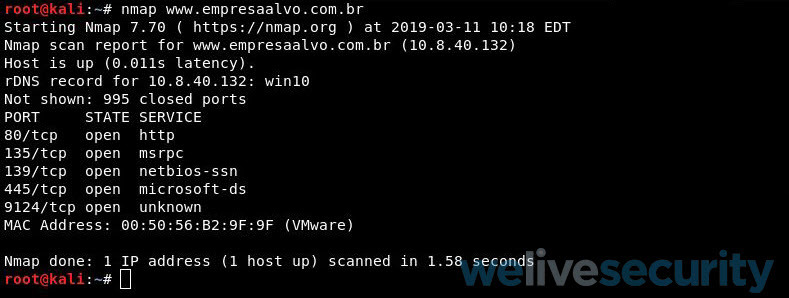

#Varredura padrão: nmap www.empresaalvo.com.br

A análise padrão sem usar nenhuma das opções faz com que o Nmap analise as 1000 principais portas

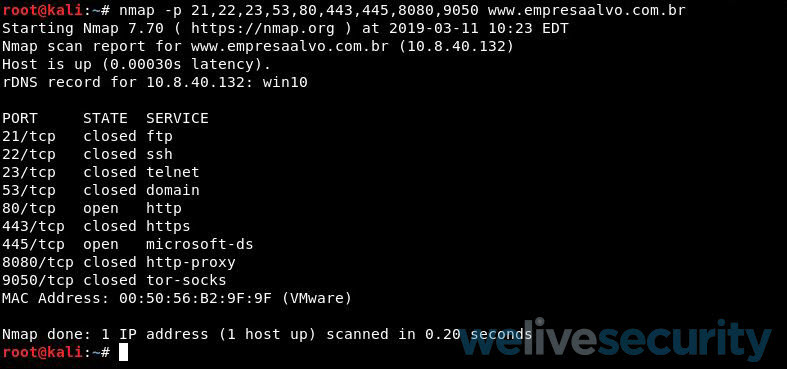

#Varredura de portas específicas ou todas as portas: nmap -p X www.empresaalvo.com.br.

Há várias formas de especificar quais portas serão analisadas, caso o atacante queira varrer todas as 65.535 portas a opção mais fácil é usar o símbolo “-“, ele faz com que o programa analise todas as portas existentes. Caso apenas algumas portas sejam escolhidas para análise o status de cada uma delas será exibido, conforme demonstrado no exemplo 2.

Observação: a última linha após a execução do Nmap mostra quanto tempo o mapeamento demorou, em nosso exemplo os dois equipamentos estão na mesma rede e a diferença entre os tempos já é bem evidente. A análise de todas as portas em um ambiente real onde o atacante quer comprometer uma empresa é quase impraticável pois demorará muitas horas e é facilmente detectável se feito da forma citada no exemplo.

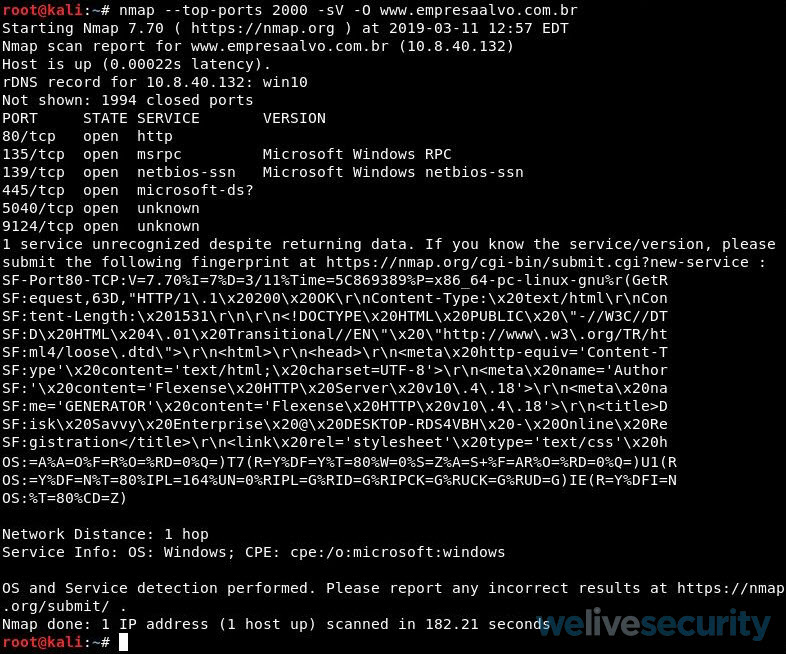

#Varredura das 2000 principais portas (--top-ports 2000), tentando identificar a versão do sistema operacional (-O) da vítima e as versões dos serviços que estão rodando (-sV).

A utilização de opções de identificação disponíveis na ferramenta, incluindo sistemas operacionais e serviços, fazem com que o tempo de analise demore bem mais do que o normal, e nem sempre é possível identificar as informações desejadas.

Estes são apenas exemplos simples de uso desta ferramenta, para conhecer mais opções é possível acessar o seu manual através do site oficial ou, caso o Nmap já tenha sido instalado, os comandos devem ser alterados para nmap --help ou man nmap, que já estão presentes por padrão na solução.

Fazer varredura com o Nmap é crime?

Atualmente no Brasil possuímos algumas leis que asseguram direitos digitais aos cidadãos e a que se refere especificamente a infrações e delitos digitais é a lei 12.737 de 2012. Nela não há estipulado que fazer uma varredura em uma empresa ou um computador doméstico alheio seja crime, no entanto há sanções previstas nesta lei para quem interrompe o fornecimento de um serviço digital.

Varreduras executadas de forma indevida podem causar lentidão ou até a falha no destino que está sendo analisado. Mesmo quando o mapeamento é feito de forma adequada o destino pode não ter os requisitos necessários para suportar a análise e pode ficar indisponível mesmo assim.

A muito, muito tempo atrás quando conheci esta ferramenta tão útil quis testá-la imediatamente, mas tive receio de ser considerado um criminoso. A saída que encontrei foi usar meus próprios equipamentos (ou de alguns amigos corajosos) para os testes. Caso tenha batido essa curiosidade de testar essa ferramenta aí também, fica a dica. ;)

Se você quiser fazer uma varredura no ambiente da sua empresa solicite a autorização com o responsável de rede antes, pois, caso algo aconteça, o administrador de rede será o primeiro que vai poder salvar a sua pele.

As fases de um ataque e a utilização do Nmap

- A estrutura de um ciberataque

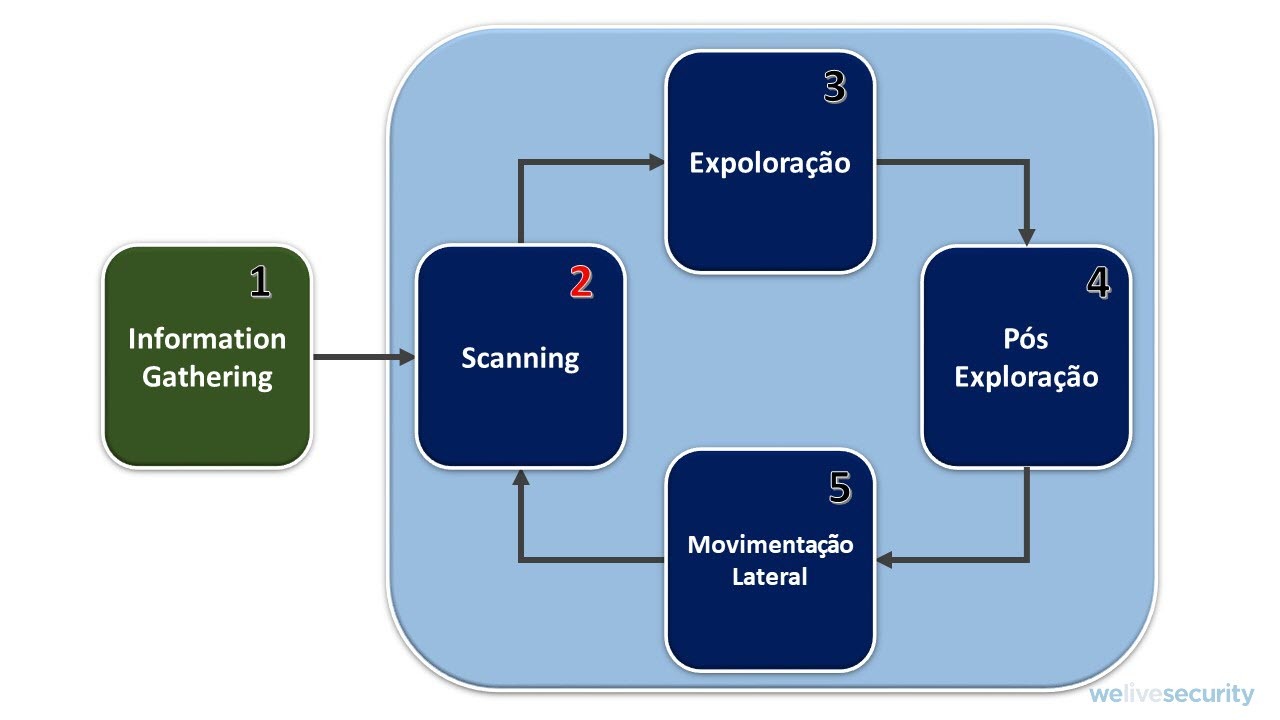

Os cibercriminosos que visam comprometer ambientes, sejam eles de empresas ou domésticos, normalmente seguem uma metodologia básica para suas ações que divide o ataque em fases. Há diversas variações desse processo e listaremos abaixo um exemplo desta estrutura.

O Nmap atua principalmente na segunda etapa da estrutura demonstrada.

- A coleta de informações

Os criminosos dispõem de diversas formas para encontrar vítimas na Internet e tudo começa pela fase de coleta de informações, também chamado de Information Gathering. Nessa fase os criminosos pesquisam tudo o que podem sobre suas vítimas, tanto em sites de busca como o google ou em ferramentas específicas com o Maltego, e ela em si já costuma trazer diversas informações sensíveis. Não se engane em pensar que apenas empresas possuem muitas informações disponíveis para consulta na Internet, isso se aplica a pessoas como eu e você também, mesmo que não tenhamos nenhum vínculo direto com nenhuma empresa.

Para podermos direcionar o foco dessa publicação, vamos imaginar que o atacante está concentrando seus esforços em comprometer a empresa fictícia chamada Empresa Alvo S/A. Pra dificultar a vida do criminoso do nosso exemplo imagine que a única informação que ele achou na fase de pesquisa foi o endereço do site da empresa, hospedado nos servidores internos da empresa o site se chama www.empresaalvo.com.br.

Como há apenas esse endereço o criminoso tentará extrair o máximo de informações dele. Para isso existem ferramentas e procedimentos que tornam essa tarefa mais simples de ser concluída. Em nosso exemplo o criminoso utilizou o Nmap para fazer uma varredura completa no endereço que encontrou.

Como se proteger

Certo, vimos que a ferramenta é cheia de recursos e, como qualquer outra ferramenta, tem suas finalidades alteradas de acordo com quem a manipula. Mas e se você em sua casa ou empresa quiser se prevenir conta mapeamento de rede?

A grosso modo o mapeamento de portas nada mais é que uma tentativa de conexão em cada uma das portas, normalmente feita de forma sequencial.

Sendo assim diversas soluções de segurança conseguem impedir que essas tentativas sequenciais aconteçam, as mais amplamente conhecidas são Firewalls e IDS/IPS.

As duas soluções citadas possuem características específicas de configuração e é necessário pesquisar como cada fabricante permite (ou não) que o bloqueio do port scanning seja configurado.

Como citado, o mapeamento apresenta certos riscos, mas é importantíssimo prestar atenção também nos pontos que o sucedem. Tomar as devidas precauções para que o ambiente de rede esteja seguro e, caso alguma varredura seja feita, os cibercriminosos não encontrem nenhum ponto de entrada. Para isso temos mais algumas dicas valiosas que auxiliarão a cumprir essa tarefa.

- Mantenha o Sistema operacional atualizado e com todas as atualizações de segurança instaladas.

- Todos os softwares utilizados para segurança devem estar sempre ligados e configurados para bloquear ameaças.

- Serviços que não estão sendo utilizados devem ser desabilitados. Além de melhorar o desempenho do equipamento diminui as possibilidades de atuação de cibercriminoso.

- Permitir que as regras de firewall, tanto para quem sai para a internet quanto para quem quer acessar a rede, se restrinja ao mínimo necessário para o bom funcionamento do ambiente.

Tem curiosidade sobre outras ferramentas ou gostaria de ler sobre um assunto específico no WeLiveSecurity? Escreva nos comentários sobre qual assunto gostaria que falássemos. :)