Por razões de segurança, os endereços das carteiras online de criptomoeda são compostos por longas sequências de caracteres. Em vez de digitá-los manualmente, os usuários tendem a copiar e colar os endereços usando a área de transferência. Um tipo de malware, conhecido como “clipper”, se aproveita disso. Sigilosamente, a ameaça intercepta o conteúdo da área de transferência e o substitui pelo que o invasor deseja alterar. No caso de uma transação de criptomoeda, o usuário afetado pode sofrer, sem perceber, a substituição do endereço da carteira copiada por outra pertencente ao invasor.

Essa forma perigosa de malware apareceu pela primeira vez em 2017 na plataforma Windows e foi detectada em obscuras lojas de apps para Android em meados de 2018. No entanto, em fevereiro de 2019, descobrimos um clipper malicioso no Google Play, a loja oficial do Android.

E embora seja algo relativamente novo, o malware que rouba criptomoedas e que dependem da alteração do conteúdo da área de transferência pode ser considerado como uma ameaça estabelecida. Os pesquisadores da ESET, inclusive, descobriram uma ameaça desse tipo hospedada no download.cnet.com, um dos mais populares sites de hospedagem de software do mundo. Em agosto de 2018, o primeiro caso de um clipper Android foi descoberto sendo vendido em fóruns clandestinos, e desde então, este malware foi detectado em várias obscuras lojas de apps.

Copiar&Roubar

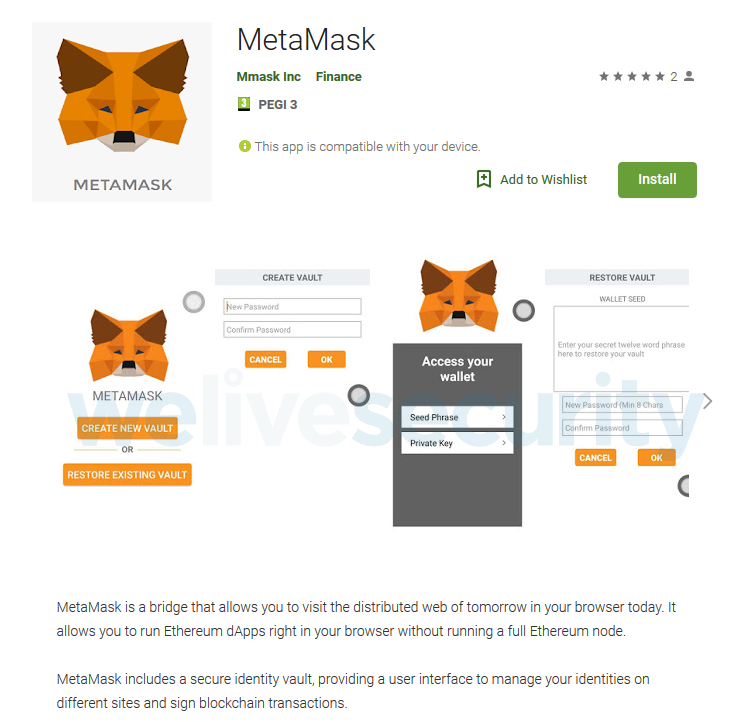

O clipper que encontramos escondido na loja do Google Play, detectado pelas soluções de segurança da ESET como o Android/Clipper.C, se apresenta como um aplicativo oficial do MetaMask. O principal objetivo do malware é roubar as credenciais e chaves privadas da vítima para obter o controle sobre os fundos da Ethereum da vítima. No entanto, a ameaça também pode substituir o endereço de uma carteira Bitcoin ou Ethereum copiado para a área de transferência por outra pertencente ao invasor.

Detectamos o Android/Clipper.C logo depois que ele foi publicado na loja oficial do Android, em 1º de fevereiro de 2019. Informamos a descoberta para a equipe de segurança do Google Play, que removeu o aplicativo da loja.

Esse ataque tem como alvo usuários que desejam usar a versão móvel do serviço MetaMask, que é projetado para executar aplicativos descentralizados da Ethereum em um navegador, sem a necessidade de executar um ponto Ethereum completo. No entanto, o serviço atualmente não oferece um app para dispositivos móveis - somente complementos para navegadores de desktop, como o Chrome ou o Firefox.

Vários aplicativos maliciosos foram descobertos anteriormente no Google Play, simulando o MetaMask. No entanto, esses apps só procuraram informações confidenciais para acessar os fundos de criptomoeda das vítimas.

Dicas de segurança

Essa primeira aparição do malware do tipo clipper no Google Play serve como um alerta para que os usuários do Android fiquem alinhados às práticas de segurança recomendadas para dispositivos móveis. Para estar protegido contra clippers e outros malwares para Android, recomendamos que:

- Mantenha o dispositivo Android atualizado e use uma solução de segurança confiável.

- Baixe apenas aplicativos da loja oficial do Google Play...

- ...mesmo assim, é importante dar-se ao trabalho de verificar no site oficial do desenvolvedor ou fornecedor do serviço que também haja um link para o aplicativo oficial.

- Verifique novamente todas as etapas em todas as transação que envolvem algo de valor, desde informações pessoais até dinheiro. Ao usar a área de transferência, sempre verifique se o que foi colado corresponde ao que você pretende inserir.

Indicadores de Comprometimento (IoCs)

| Package Name | Hash |

|---|---|

| com.lemon.metamask | 24D7783AAF34884677A601D487473F88 |

Endereço BTC: 17M66AG2uQ5YZLFEMKGpzbzh4F1EsFWkmA

Endereço ETH: 0xfbbb2EF692B5101f16d3632f836461904C761965