Em janeiro de 2019, houve um grande aumento nas detecções de anexos maliciosos de emails em JavaScript, um vetor de ataque que ficou praticamente inativo durante 2018. Entre as novas campanhas maliciosas de spam que usam esse vetor, detectamos uma nova onda de spam (mensagem em russo) que propaga um ransomware conhecido como Shade ou Troldesh e é detectado pela ESET como Win32/Filecoder.Shade.

A campanha parece ser uma atualização de uma campanha de spam que começou distribuindo o ransomware Shade em outubro de 2018.

A campanha de janeiro de 2019

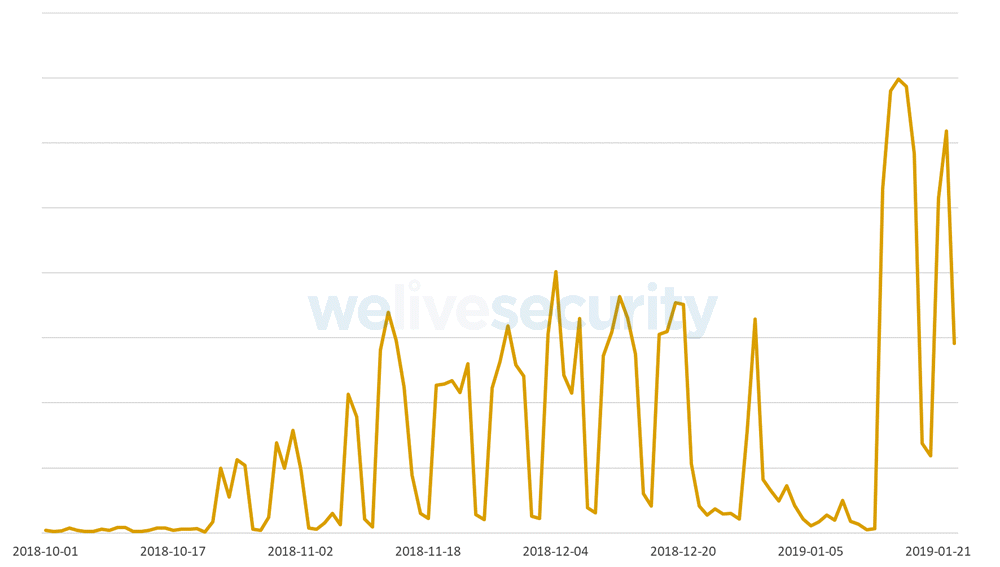

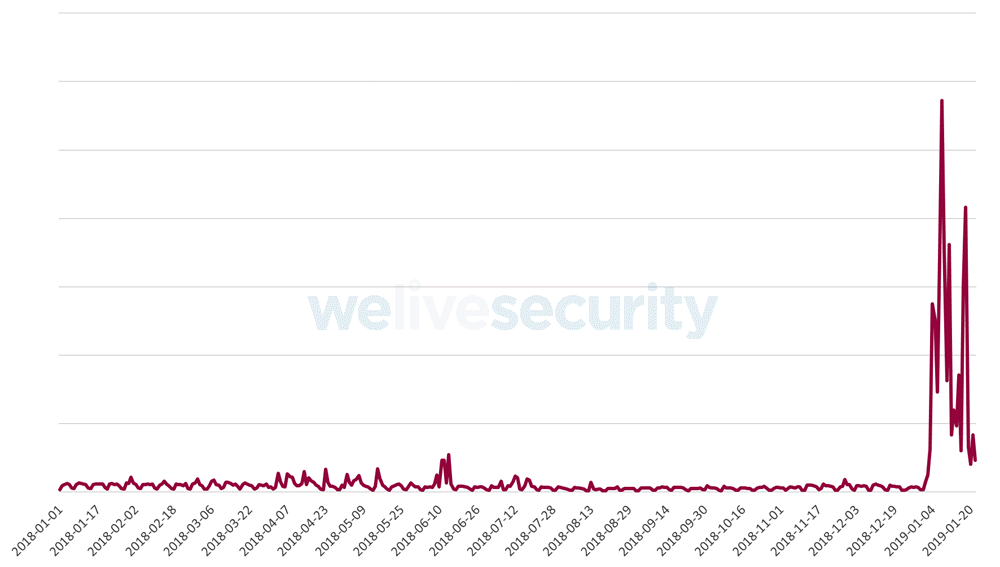

Segundo a nossa telemetria, a campanha de outubro de 2018 apresentou um ritmo estável até a segunda metade de dezembro de 2018, com uma pausa perto do Natal, sendo posteriormente reativada em meados de janeiro de 2019, dobrando seu tamanho, como pode ser visto na Figura 1. As quedas que podem ser vistas no gráfico estão relacionadas aos fins de semana, o que sugere que os cibercriminosos direcionaram a campanha para emails de empresas.

Figura 1 - Detecções de anexos maliciosos de emails em JavaScript que propagam o Win32/Filecoder.Shade desde outubro de 2018.

Como mencionamos anteriormente, esta campanha faz parte de uma longa tendência que observamos desde o início de 2019 - o retorno de anexos maliciosos em emails em JavaScript. A Figura 2 mostra como vimos esse desenvolvimento em nossa telemetria.

Figura 2 - Detecções de anexos maliciosos propagados por email. Em todos os casos, esses anexos são detectados como JS/Danger.ScriptAttachment e pertencem ao último ano.

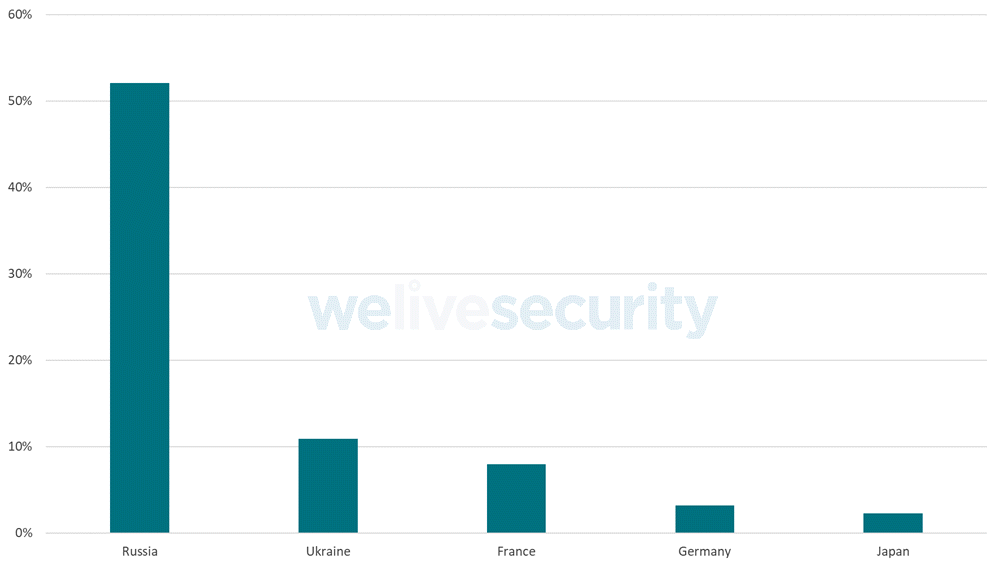

Vale ressaltar que a campanha que detectamos distribuindo o ransomware Shade em janeiro de 2019 está ativa principalmente na Rússia, onde foram registradas 52% do total de detecções desse anexo malicioso em emails em JavaScript. Outros países afetados são a Ucrânia, a França, a Alemanha e o Japão, como pode ser visto na Figura 3.

Figura 3 - Distribuição das detecções da ESET de anexos maliciosos de emails em JavaScript propagando o Win32/Filecoder.Shade entre 1º e 24 de janeiro de 2019.

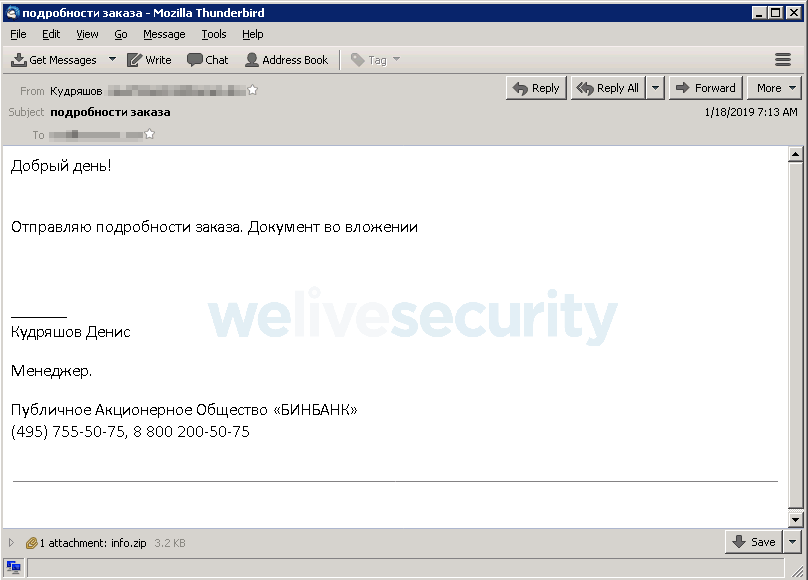

Com base em nossa análise, um ataque típico dessa campanha em janeiro de 2019 começa com o envio de um email escrito em russo, contendo um arquivo ZIP anexado com o nome "info.zip" ou "inf.zip".

Esses emails maliciosos são apresentados como uma atualização de um pedido que parece vir de organizações russas legítimas. Os emails que vimos se passaram pelo banco russo "B&N Bank" (se uniu recentemente com o Otkritie Bank) e a cadeia de retail Magnit. Um dos emails detectados pelos sistemas da ESET (traduzido para o português):

Assunto: Detalhes do pedido

Oi!

Estou enviando os detalhes do pedido.

O documento está anexado.

Denis Kudrashev, gerente

O arquivo ZIP contém um arquivo JavaScript chamado "Информация.js" (que seria traduzido como "Informações"). Uma vez extraído e executado, o arquivo JavaScript baixa um loader malicioso, que é detectado pelos produtos da ESET, como o Win32/Injector. O loader malicioso descriptografa e executa o payload final - o ransomware Shade.

O loader malicioso é baixado de URLs de sites comprometidos legítimos do WordPress, com a aparência de um arquivo de imagem. Para comprometer os sites no WordPress, os cibercriminosos realizaram ataques de força bruta de senhas em grande escala por meio de bots automatizados. Nossos dados de telemetria mostram centenas dessas URLs, todas terminadas com a string "ssj.jpg", hospedando o arquivo com o loader malicioso.

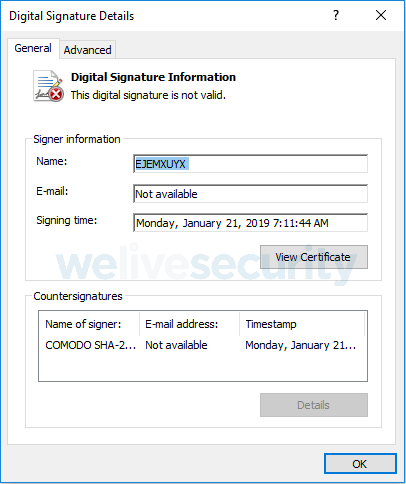

O loader usa uma assinatura digital inválida, que afirma ser usada por Comodo, como pode ser visto na Figura 5. O nome em “Signer information” e o registro de tempo são exclusivos para cada amostra.

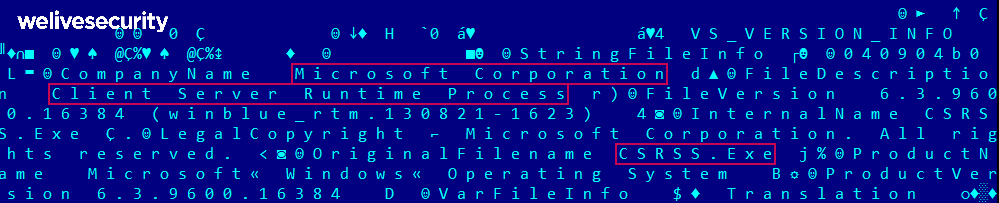

Além disso, o loader tenta se camuflar ainda mais, simulando o processo de sistema legítimo Client Server Runtime Process (csrss.exe). O loader copia a si mesmo dentro de C:\ProgramData\Windows\csrss.exe, onde "Windows" é uma pasta oculta criada pelo malware e que geralmente não está localizada em ProgramData.

Figura 6 - O malware simulando um processo de sistema e usando detalhes das versões copiadas de um binário legítimo do Windows Server 2012 R2.

O ransomware Shade

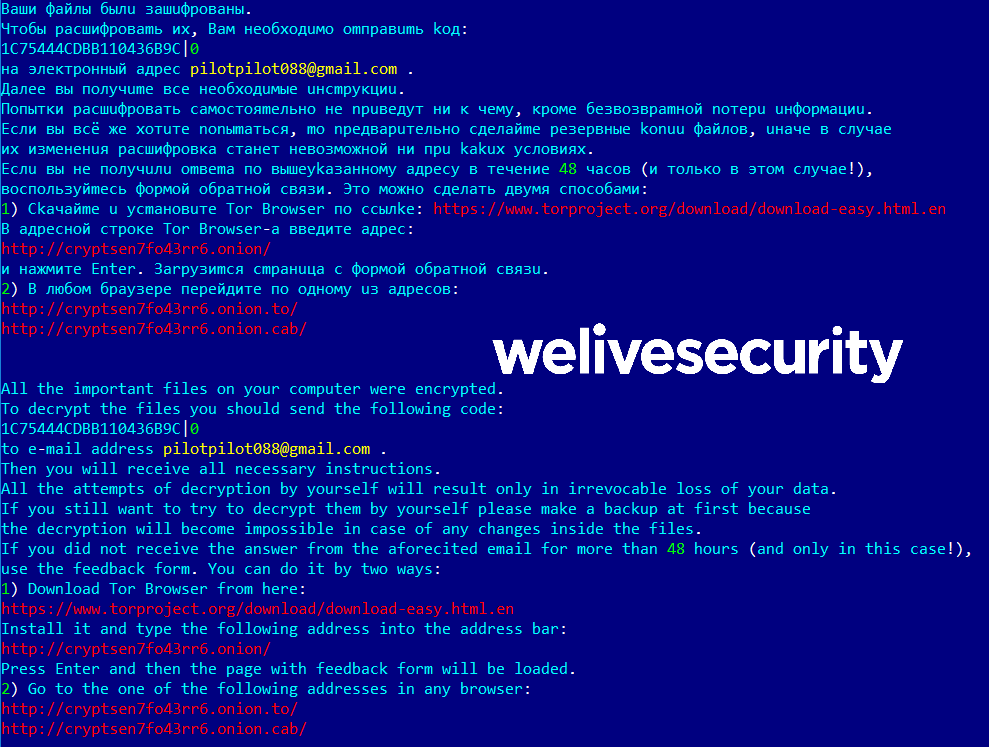

O payload final dessa campanha maliciosa é o ransomware chamado Shade ou Troldesh. Visto pela primeira vez em atividade no final de 2014, o ransomware criptografa uma ampla variedade de tipos de arquivos em unidades locais. Na campanha recente, o ransomware adiciona a extensão .crypted000007 aos arquivos criptografados.

As instruções de pagamento são apresentadas às vítimas em um arquivo TXT, em russo e inglês, que é droppeado para todos os discos no computador afetado. A mensagem na nota de resgate é idêntica a usada na campanha anterior reportada em outubro de 2018.

Como estar seguro

Para evitar ser vítima de campanhas desse tipo, sempre verifique a autenticidade dos emails antes de abrir qualquer anexo ou clicar em um link contido na mensagem. Se necessário, confirme as informações de contato exibidas no site da empresa que aparentemente enviou o email.

Para os usuários do Gmail, pode ser útil saber que o serviço bloqueia anexos em JavaScript, tanto na caixa de saída quanto na de entrada há pelo menos dois anos.

Os usuários de outros serviços de email, incluindo servidores de email de empresas, devem estar atentos e prevenidos - a menos que usem uma solução de segurança capaz de detectar e bloquear arquivos maliciosos em JavaScript.

Vários módulos diferentes nos produtos de segurança da ESET detectam e bloqueiam de forma independente arquivos maliciosos em JavaScript.

Para evitar comprometer seu site WordPress, use uma senha forte e um fator de autenticação dupla. Além disso, certifique-se de atualizar o próprio WordPress, bem como os plugins e temas que você usa.

Indicadores de Comprometimento (IoCs)

Exemplo de hashes dos ZIPs maliciosos anexados

| 0A76B1761EFB5AE9B70AF7850EFB77C740C26F82 |

|---|

| D072C6C25FEDB2DDF5582FA705255834D9BC9955 |

| 80FDB89B5293C4426AD4D6C32CDC7E5AE32E969A |

| 5DD83A36DDA8C12AE77F8F65A1BEA804A1DF8E8B |

| 6EA6A1F6CA1B0573C139239C41B8820AED24F6AC |

| 43FD3999FB78C1C3ED9DE4BD41BCF206B74D2C76 |

| ESET detection name: JS/Danger.ScriptAttachment |

Exemplo de hashes de downloaders em JavaScript

| 37A70B19934A71DC3E44201A451C89E8FF485009 |

|---|

| 08C8649E0B7ED2F393A3A9E3ECED89581E0F9C9E |

| E6A7DAF3B1348AB376A6840FF12F36A137D74202 |

| 1F1D2EEC68BBEC77AFAE4631419E900C30E09C2F |

| CC4BD14B5C6085CFF623A6244E0CAEE2F0EBAF8C |

| ESET detection name: Win32/Injector |

Exemplo de Hashes do ransomware Shade

| FEB458152108F81B3525B9AED2F6EB0F22AF0866 |

|---|

| 7AB40CD49B54427C607327FFF7AD879F926F685F |

| 441CFA1600E771AA8A78482963EBF278C297F81A |

| 9023B108989B61223C9DC23A8FB1EF7CD82EA66B |

| D8418DF846E93DA657312ACD64A671887E8D0FA7 |

| ESET detection name: Win32/Filecoder.Shade |

String específico para a campanha em URLs que hospedam o ransomware Shade

| hxxp://[redacted]/ssj.jpg |

|---|