A indústria do cibercrime é um negócio que custou ao mundo 3 trilhões de dólares em 2015 e estima-se que esse número chegue a 6 trilhões em 2021, de acordo com a Cybersecurity Ventures. Por custos nos referimos a todas as despesas geradas por um incidente, já que em um ataque de ransomware, por exemplo, não contabilizamos apenas o pagamento do resgate, mas também os custos relacionados à perda de produtividade, melhoria das políticas de segurança, investimento em tecnologia ou danos à imagem, por exemplo.

Sabemos que o cibercrime como serviço não é novidade. Os criminosos oferecem seus produtos ou infraestrutura no mercado negro em troca de um preço. O que é oferecido e quanto custa? Navegamos pela dark web para responder a essas perguntas.

Ransomware como um serviço

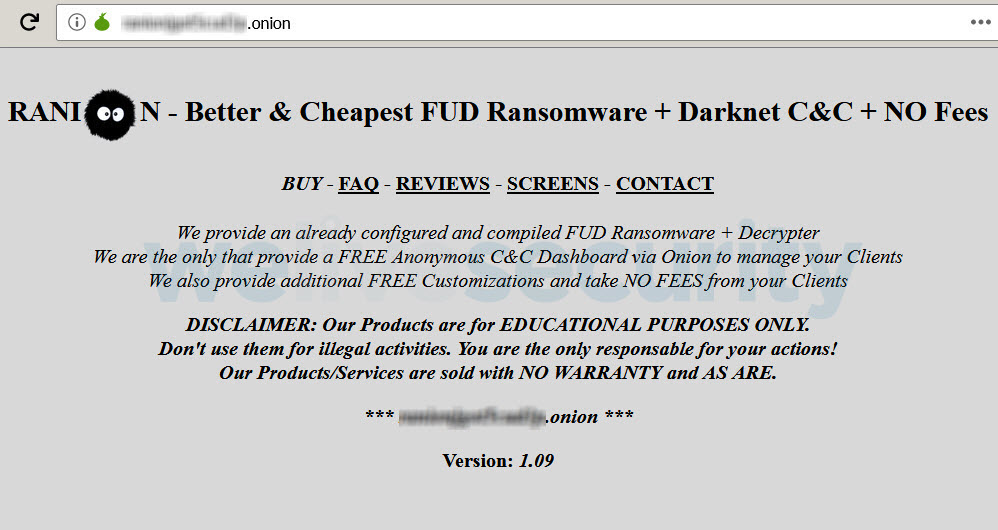

Vários pacotes de ransomware podem ser encontrados na dark web, como se fosse um software legal. Atualizações, suporte técnico, acesso aos servidores C&C e diferentes planos de pagamento são alguns dos recursos que podem ser encontrados.

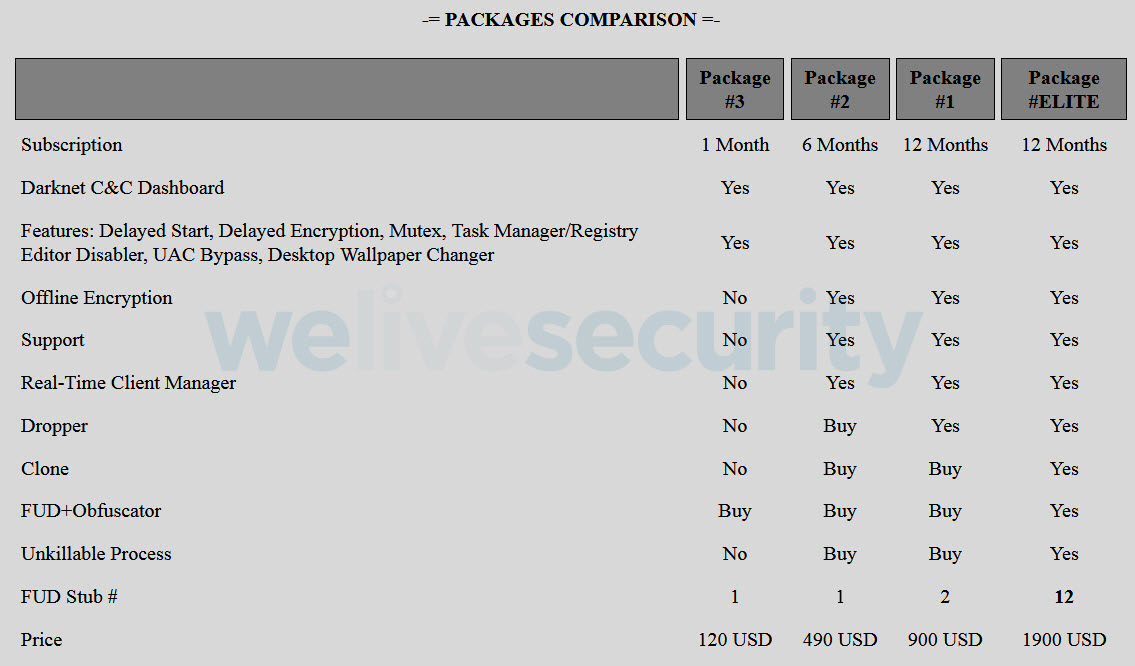

Um dos ransomwares oferecidos é o Ranion, que segue um esquema de pagamento periódico, seja mensal, semestral ou anual. Existem vários planos de assinatura disponíveis por diferentes preços, em que o mais barato custa 120 dólares por mês e os mais caro 900 dólares por ano, que podem chegar a 1.900 dólares caso outras funcionalidades sejam adicionadas ao executável do ransomware.

Outro esquema de venda de ransomware usado pelos cibercriminosos consiste em entregar o malware e a infraestrutura do C&C de forma gratuita, mas ficando com uma parte do valor pago pelas vítimas.

Seja qual for a estratégia utilizada, vemos que quem quiser contratar esses serviços deve se responsabilizar pela propagação do malware. Em outras palavras, quem compra o serviço deve fazer com que o ransomware chegue às vítimas, seja por meio de campanhas de spam ou acessando servidores vulneráveis pelo RDP.

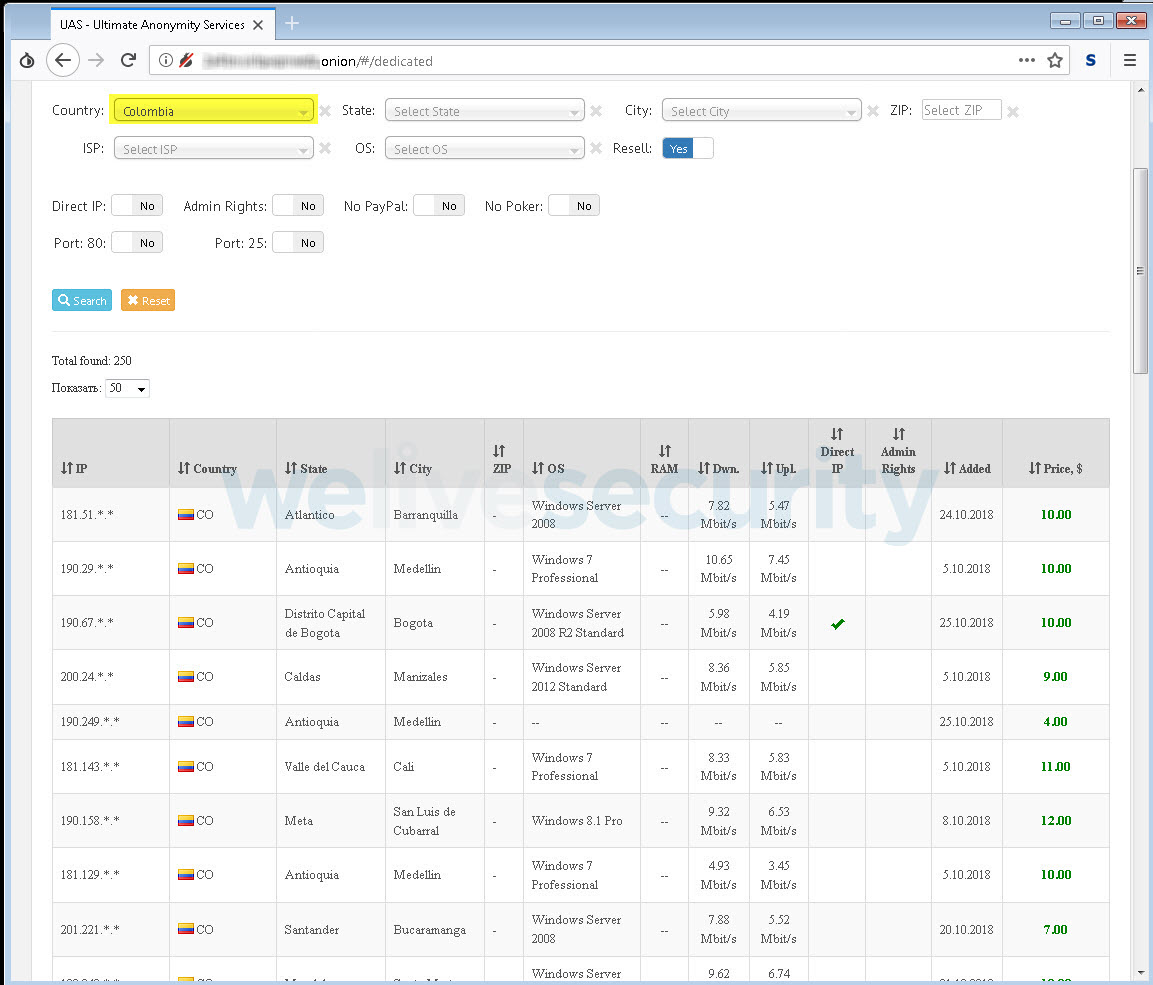

Venda de acesso a servidores

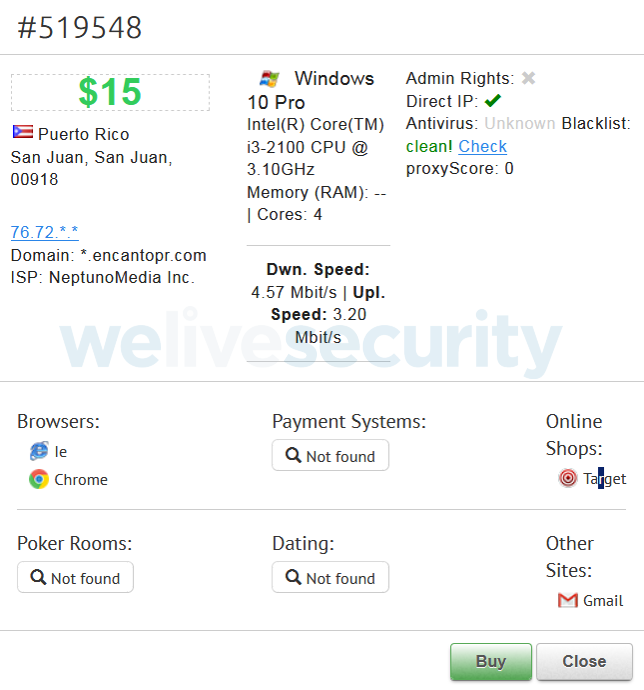

Existem vários serviços na dark web que oferecem credenciais de acesso por Remote Desktop Protocol (RDP) para servidores em diferentes partes do mundo. Os preços variam entre 8 e 15 dólares cada e podem ser pesquisados por país, sistema operacional e até sites de pagamento que foram acessados pelo servidor.

Na imagem anterior, podemos notar como o acesso foi filtrado para ver apenas servidores da Colômbia e que, além disso, há 250 servidores disponíveis. Para cada servidor são oferecidos alguns detalhes que podem ser observados na imagem abaixo.

A compra desses acessos pode ser associada à posterior execução de um ransomware ou talvez à instalação de um malware mais sigiloso, como trojans bancários ou spyware.

Locação de Infraestrutura

Certos criminosos, proprietários de botnets ou redes de computadores infectadas, alugam seu poder de computação, seja para o serviço de envio de spam ou para gerar ataques DDoS.

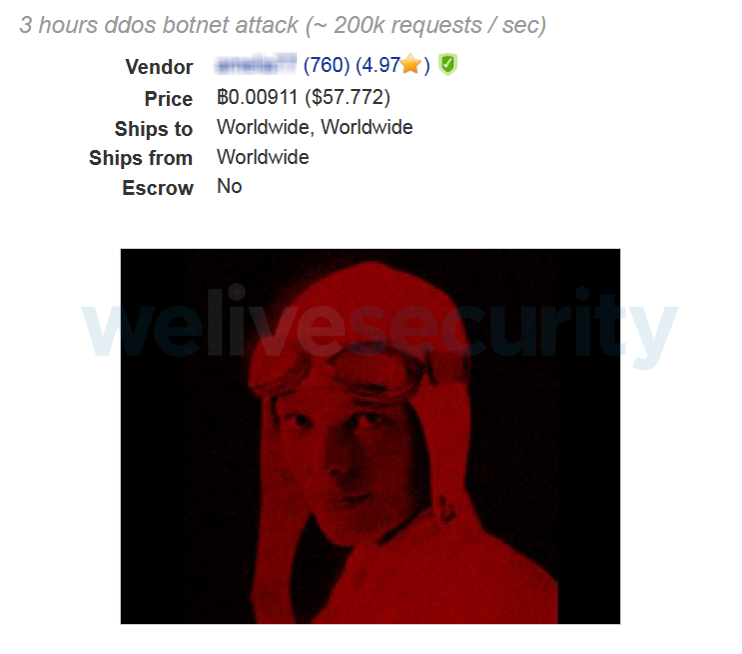

No caso de ataques de negação de serviço, o preço varia de acordo com o tempo de duração do ataque (pode variar entre 1h e 24h) e a quantidade de tráfego que o botnet é capaz de gerar nesse tempo. Um exemplo de 60 dólares por 3 horas pode ser visto na imagem a seguir.

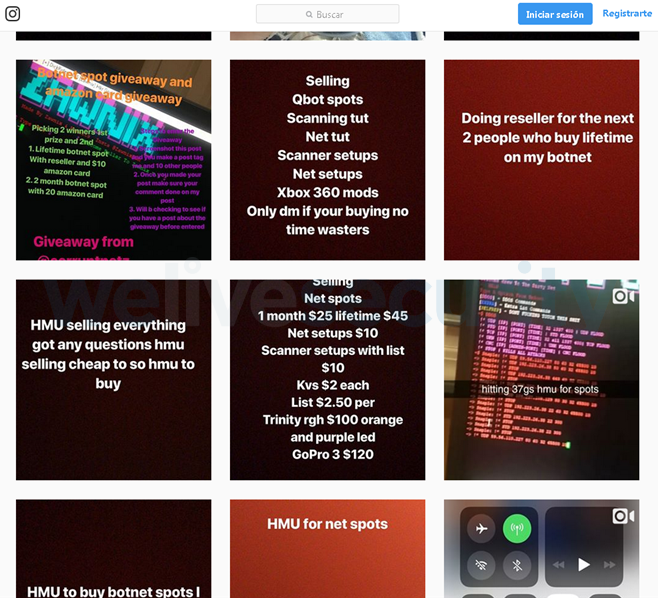

É curioso o caso de jovens e adolescentes que alugam botnets (pequenas), geralmente para atacar servidores de jogos on-line como o Fortnite. Eles usam redes sociais para promocionar o serviço e não se preocupam muito em permanecer anônimos. Eles também costumam oferecer contas roubadas para venda.

Venda de contas do PayPal e cartões de crédito

Os autores de ataques de phishing decidem não se arriscar usando as contas roubadas. Pelo contrário, é bem mais lucrativo e mais seguro revender as contas para outros criminosos. Como você pode ver na imagem a seguir, eles geralmente cobram 10% da quantia de dinheiro que a conta roubada tem disponível.

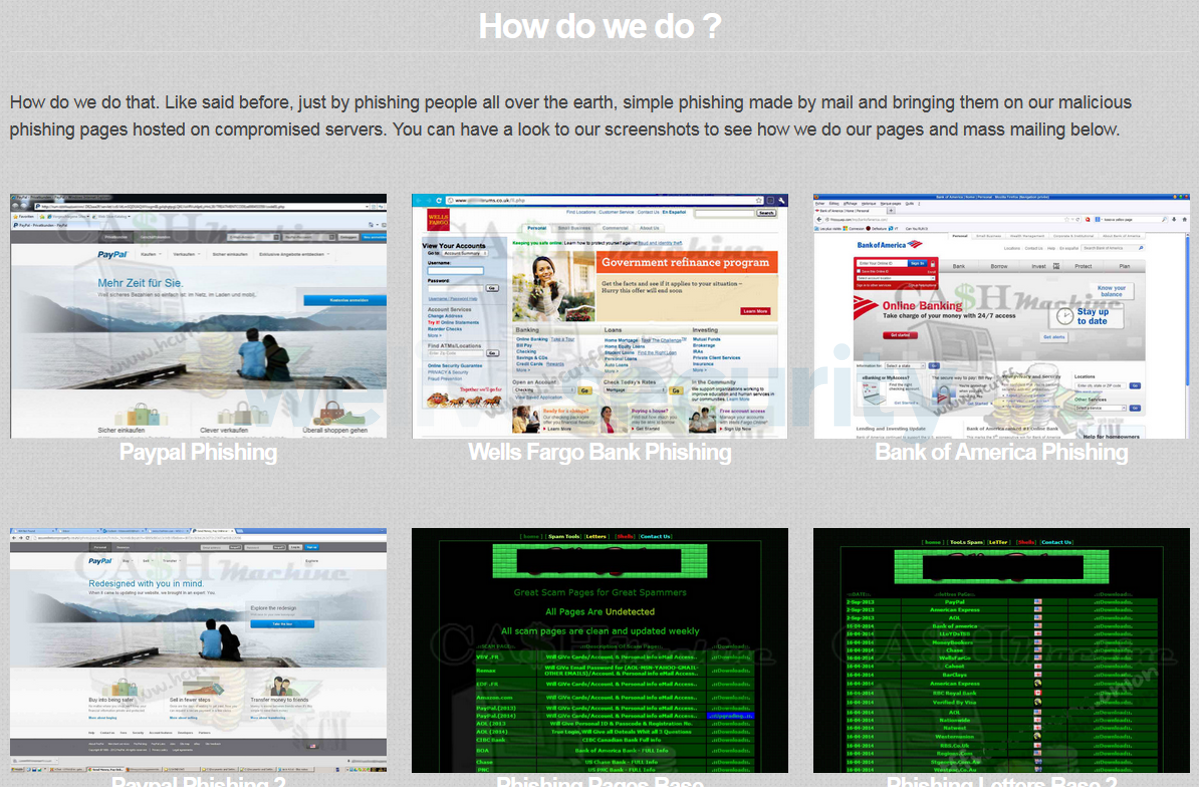

Certos fornecedores nem sequer têm problemas em mostrar as ferramentas e sites falsos que usam para produzir campanhas de phishing.

Vemos que os cibercriminosos, escondidos por trás de ferramentas que lhes proporcionam um certo grau de anonimato, formam uma frutífera indústria criminosa, que vão desde publicidade e marketing até serviços de atendimento ao cliente, atualizações e manuais do usuário. Vale ressaltar, no entanto, que nesse ecossistema criminal existem muitos clientes internos e que o ganho real é para aqueles “peixes grandes” que já possuem uma infraestrutura ou serviço bem estabelecido.

Assim como o Global Security Evangelist da ESET, Tony Anscombe, mencionou durante sua apresentação na última edição do Segurinfo, quando ele navegou pela dark web, "a indústria de malwares deixou de ser algo perturbador e hoje tem características como as de uma empresa de software". Isso significa que atualmente existe um processo de comercialização e distribuição de softwares, produtos e serviços que os cibercriminosos oferecem nesse setor.