Neste mês foi realizada mais uma edição do Roadsec: um ciclo de conferências sobre segurança da informação, sem dúvida uma das maiores da América Latina, que acontece em várias cidades do Brasil. Parte da equipe da ESET participou do evento, que contou com a participação de especialistas de diversas partes do mundo.

Além de ser uma conferência de segurança de computadores, o Roadsec é conhecido como uma celebração da ciência em seu sentido mais amplo, graças à grande diversidade dos temas apresentados. Assim, o participante não só pode aprender novas técnicas de hacking, mas também pode, por exemplo, internalizar-se com assuntos como o transtorno de estresse pós-traumático ou entender a lógica por trás da levitação das formigas com as ondas sonoras.

Entre os palestrantes, esteve presente a argentina Sheila Berta (@UnaPibaGeek) que apresentou o encontro intitulado “The Art of Persistence: Mr. Windows… I don’t wanna go :(”. A especialista em segurança explicou algumas das várias técnicas de persistência que podem ser encontradas no arsenal dos cibercriminosos no momento de explorar e infectar dispositivos. De acordo com Berta, embora anos atrás estivéssemos vendo o uso de run keys para obter a persistência da ameaça em dispositivos, a melhor maneira de alcançar isso atualmente anda de mãos dadas com outras técnicas menos comuns: a exploração de Objetos COM (conhecido como “COM hijacking”), o uso de shell extensions e a exploração de manipuladores de extensão (“extension handler hijacking”).

Durante a apresentação, Berta explicou esses métodos e mostrou casos práticos de aplicação. De acordo com a palestrante, essas técnicas podem se tornar populares entre as novas amostras de malware, especialmente o sequestro de objetos COM. Dada a importância dessas formas de persistência, o fato de poderem ser usadas em muitos aplicativos atualmente vulneráveis que processam dados confidenciais - por exemplo, navegadores web - e considerando o fato de que podem se tornar mais difíceis de detectar, certamente constituem como um desafio para os analistas.

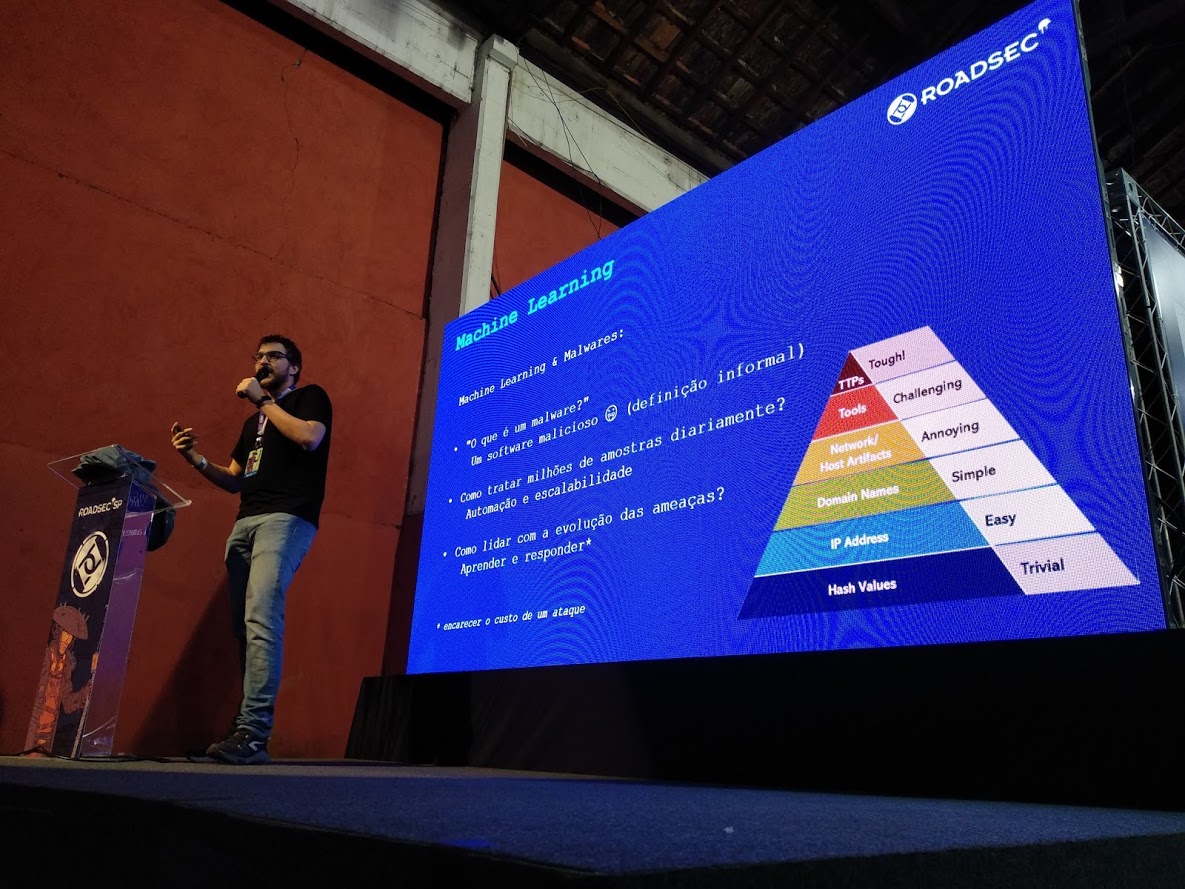

Também participei da palestra “Machine Learning e Malware: além do marketing”, ministrada por Cassius Puodzius (@cpuodzius), ex-pesquisador da ESET, atualmente trabalha no INRIA. Em sua palestra, Puodzius falou sobre os benefícios do Machine Learning (ML) na classificação e detecção de amostras de malware.

No início, Puodzius enfatizou que as equipes de marketing de muitas empresas tentaram tirar proveito da popularização do conceito de engenharia artificial (IA). Esse fenômeno é a razão pela qual hoje encontramos vários produtos que usam o Machine Learning apenas como buzzword para popularizar-se no mercado e se promover como inovadores. Em particular, o caso das soluções de segurança "next-gen" foi mencionado.

No entanto, além do marketing, a IA e o ML têm sido usados há muito tempo em segurança de computadores para o processamento de enormes quantidades de códigos maliciosos. Conforme explicado pelo especialista, a aplicação da IA para a classificação de malware apresenta alguns questionamentos: como definimos o que é um malware?, como analisamos milhões de amostras todos os dias?, como lidamos com a evolução das ameaças?, entre outros.

Também participei da palestra “The perimeter has been shattered: attacking and defending mobility and IoT on the enterprise network” de Georgia Weidman (@georgiaweidman): uma palestra sobre o rompimento causado por empresas de dispositivos móveis e da Internet das Coisas (IoT).

Como Weidman destacou em sua apresentação, a mobilidade impôs novos desafios para os gerentes de rede empresariais, não só pela falta de conhecimento sobre as ameaças e a constante evolução da superfície de ataque, mas também porque os nossos smartphones foram concebidos a partir de uma perspectiva de segurança, forçando a necessidade de procurar novas maneiras de protegê-los. Nesse contexto, a IoT vem complicando ainda mais o panorama.

No entanto, o especialista lembrou que atualmente as empresas têm algumas abordagens para enfrentar os riscos em smartphones: dar a seus colaboradores dispositivos corporativos com acesso restrito, usar vários perfis dentro de uma dispositivo ou isolar os dados dos aplicativos corporativos usando o sandboxing nativo em sistemas operacionais.

Claro, o evento não poderia terminar sem a mega festa que geralmente acontece no final da programação. O Roadsec é, sem dúvida, uma experiência única. :)