Segundo informações do site BleepingComputer, a partir de um tweet postado por uma vítima síria do ransomware GandCrab que pediu ajuda depois que fotos de seus filhos falecidos foram criptografadas, os desenvolvedores da ameaça realizam uma publicação em um fórum sobre hacking que dizia ter tomado conhecimento do pedido de ajuda e, por isso, iriam publicar as chaves de descriptografia para que todas as vítimas da ameaça na Síria pudessem recuperar suas informações.

Na publicação realizada na rede social, Jameel disse ter sido vítima da versão 5.0.3 do GandCrab. Além disso, ele destaca que seu dinheiro era suficiente apenas para comprar a comida de sua família, e que seria impossível pagar 600 dólares pelo resgate dos arquivos criptografados.

They want 600 dollars to give me back my children, that's what they've done, they've taken my boys away from me for a some filthy money. How can I pay them 600 dollars if I barely have enough money to put food on the table for me and my wife?

— جميل سليمان (@kvbNDtxL0kmIqRU) 16 de octubre de 2018

Além disso, os criadores do GandCrab escreveram no fórum que, por um erro, não incluíram a Síria na lista de países em que o ransomware não seria executado. Além disso, na mesma postagem, eles incluíram um link para um arquivo zip que contém 978 chaves de descriptografia para vítimas da Síria e para versões de 1.0 a 5.0.

Além disso, mesmo que as chaves de descriptografia tenham sido publicadas gratuitamente, ainda é necessário que uma empresa ou especialista crie um decodificador para que possam ser utilizá-las.

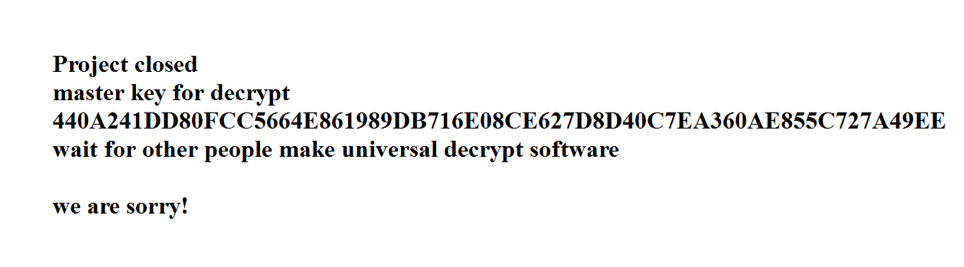

Assim como foi publicado pelo BleepingComputer, essa atitude por parte dos desenvolvedores do ransomware não é comum, mas também não é a primeira vez que isso ocorre. Em 2016, depois de prever que os criadores do ransomware TeslaCrypt estavam por concluir suas atividades, o pesquisador de malware da ESET, Igor Kabina, se passou por uma vítima e pediu aos desenvolvedores que revelassem a chave de descriptografia para a versão mais recente do TeslaCrypt. E para sua surpresa, alguns dias depois, os criadores do malware publicaram na página da TeslaCrypt que o projeto havia concluído e divulgaram a chave mestra. Segundo Kabina comentou na época em uma entrevista para o WeLiveSecurity, após conseguir obter a chave mestra universal começou a trabalhar em uma ferramenta de descriptografia para que as vítimas pudessem recuperar os arquivos.

Chave mestra universal de descriptografia do TeslaCrypt revelada após o encerramento das atividades da ameaça.

Sobre o ransomware GandCrab

Enquanto os criadores do GandCrab afirmaram que por um erro não incluíram a Síria na lista de países que estariam à margem desse ransomware, vários países da América Latina podem ser encontrados na lista de países afetados.

Em agosto deste ano, o responsável pelo Laboratório da ESET na América Latina, Camilo Gutierrez, publicou um artigo que se refere ao rápido crescimento do GandCrab na região, que o posicionou entre as famílias de ransomware com o maior número de detecções, sendo Peru, México, Equador, Brasil e Colômbia os países mais afetados.

Além disso, de acordo com análises realizadas pelo Laboratório da ESET, durante os primeiros quatro meses do ano, os criadores da ameaça utilizaram como vetor de propagação uma estratégia de Engenharia Social que infectava as vítimas através da atualização de fontes para o sistema operacional. No entanto, a partir de maio, o método de propagação mudou e eles começaram a usar cracks de programas pirateados.

Este ransomware criptografa mais de 450 extensões de arquivo, incluindo arquivos Micosoft Office, Open Office, PDF, imagens, músicas, vídeos, entre muitos outros.

A realidade é que o ransomware está ativo na América Latina e constantemente busca se reinventar. Os usuários devem ter cuidado, usar soluções de segurança, e especialmente fazer backups periódicos e seguros de seus arquivos, já que é possível cair acidentalmente em armadilhas e, consequentemente, ser infectado, perdendo arquivos que podem ser de grande valor, como aconteceu com uma vítima da Síria que escreveu um pedido de ajuda na rede social.