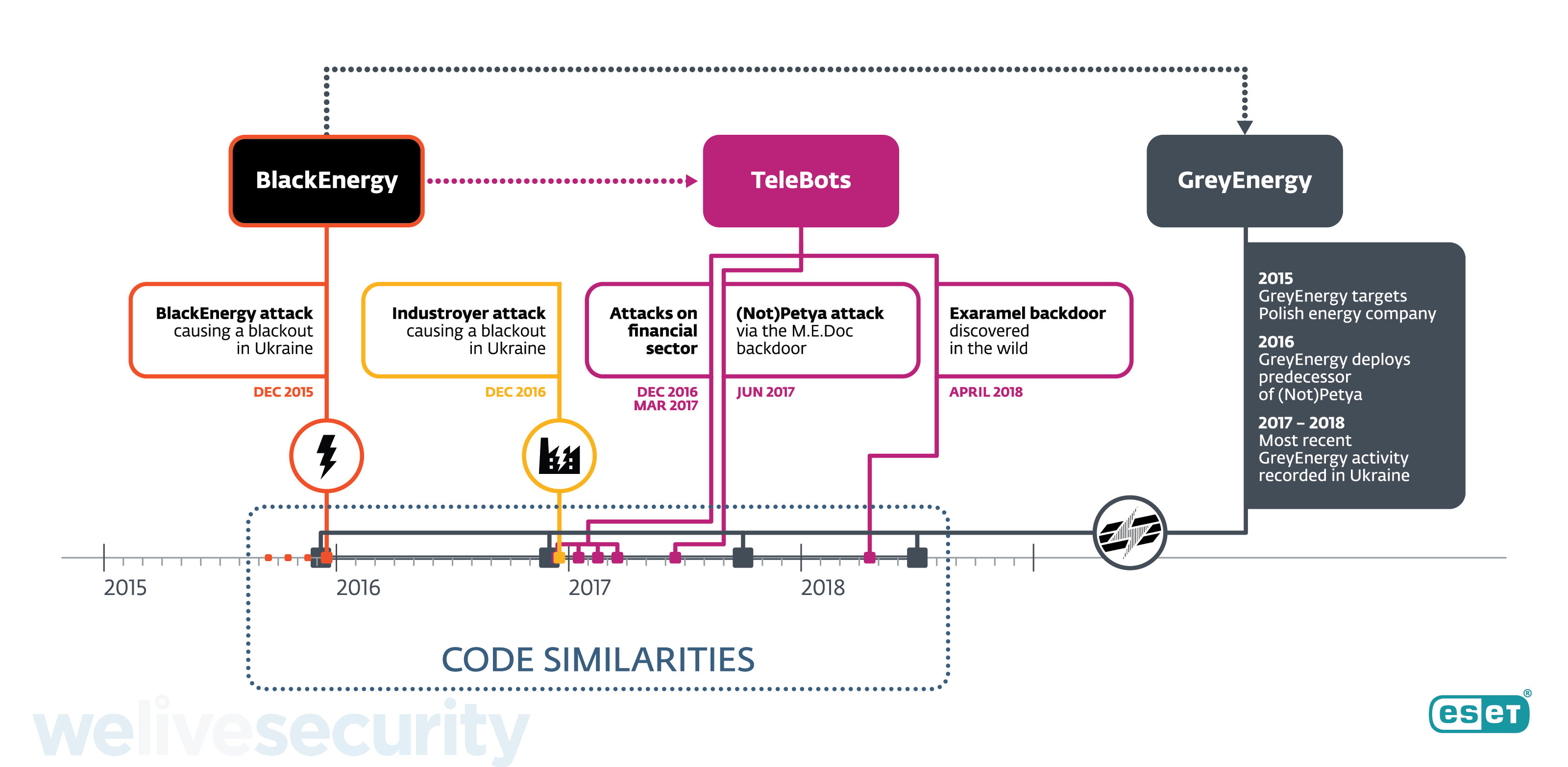

Uma pesquisa recente da ESET revelou novos detalhes do sucessor do grupo de APT do BlackEnergy, cuja ferramenta principal foi vista pela última vez em dezembro de 2015, quando, pela primeira vez na história, um ciberataque foi responsável por causar um apagão. Perto da data do incidente, quando cerca de 230.000 pessoas estavam sem eletricidade, começamos a detectar outra infraestrutura de malware que chamamos de GreyEnergy. Desde então, a ameaça tem sido usada para atacar empresas de energia, bem como outros alvos de ataque de alto valor em países como a Ucrânia e a Polônia nos últimos três anos.

É importante esclarecer que quando nos referimos a "grupos de APT" estabelecemos conexões baseadas em indicadores técnicos, como similaridades de código, infraestrutura compartilhada de C&C, cadeias de execução de malware, entre outras características. Em geral, não nos envolvemos diretamente na investigação e identificação de quem desenvolve os malwares e/ou quem implementam ou interagem com eles. Uma vez que o termo "grupo de APT" é frequentemente associado mais aos indicadores de malwares acima mencionados e é normalmente usado simplesmente para categorizar, nos distanciamos de especulações sobre a atribuição de ataques a países ou governos.

Nós já documentamos extensivamente a evolução deste agente de ameaça chamado TeleBots, assim como os ciberataques contra alvos de ataque de alto valor no setor financeiro ucraniano, os ataques à cadeia de suprimentos contra a Ucrânia e também em nossa análise de um sofisticado backdoor do TeleBots. Tudo isto é obra deste grupo conhecido principalmente pelo surto do ransomware NotPetya. Ao mesmo tempo, também seguimos os passos do GreyEnergy - um subgrupo que opera em paralelo, mas que de alguma forma tem motivações diferentes e aponta para diferentes alvos de ataque.

Embora os dados da telemetria da ESET mostrem a atividade do malware GreyEnergy durante os últimos três anos, nada foi documentado sobre esse grupo de APT até o momento. Isto deve-se provavelmente ao facto de estas atividades não terem tido uma natureza destrutiva, ao contrário das numerosas campanhas de ransomware do grupo TeleBots (não apenas NotPetya), do ataque à rede elétrica realizado pela BlackEnergy, e do apagão causado pelo Industroyer - que associamos a este grupo pela primeira vez na semana passada. Em vez disso, os agentes maliciosos por trás do GreyEnergy tentaram ficar longe dos radares, concentrando-se em espionagem e reconhecimento, provavelmente como parte do estágio de preparação para um futuro ataque ou preparando o terreno para uma operação na qual outra ferramenta maliciosa do grupo seja executada.

A estrutura do malware GreyEnergy tem muitas semelhanças com o BlackEnergy, conforme descrito abaixo. Apresenta uma construção modular semelhante, portanto, sua funcionalidade depende da combinação específica de módulos que o operador carrega para cada um dos sistemas de suas vítimas. Os módulos que observamos foram utilizados para fins de espionagem e reconhecimento (ou seja: backdoor, extração de arquivos, capturas de tela, keylogging, roubo de senha e credenciais, etc). Não observamos nenhum módulo que tenha como alvo especificamente os Sistemas de Controle Industrial (ICS, pela sigla em inglês). No entanto, observamos que os operadores do GreyEnergy têm abordado estrategicamente as estações de trabalho dos Sistemas de Controle Industrial que executam os softwares SCADA e servidores, que tendem a ser sistemas essenciais que nunca são desconectados, exceto para tarefas de manutenção.

Ligações entre BlackEnergy e Telebots

A seguir estão algumas das razões pelas quais os pesquisadores da ESET consideram que existe uma relação entre BlackEnergy e GreyEnergy:

- A aparição ativa do GreyEnergy coincide com o desaparecimento do BlackEnergy

- Pelo menos uma das vítimas afetadas pelo GreyEnergy foi afetada pelo BlackEnergy no passado

- Ambos os subgrupos compartilham interesse no setor de energia e infraestruturas críticas. Ambos tiveram vítimas principalmente na Ucrânia e em segundo lugar na Polônia

- Existem fortes semelhanças arquitetônicas entre a estrutura de ambos os malwares. Ambos são modulares e empregam um backdoor "mini" ou backdoor leve, que é implantado antes que a permissão do administrador seja obtida e em um estágio anterior à implantação da versão completa

- Todos os servidores C&C remotos utilizados pelo malware GreyEnergy eram retransmissões ativas do Tor. Este também tem sido o caso do BlackEnergy e do Industroyer. Nossa hipótese é que esta é uma técnica de segurança operacional usada pelo grupo para que os operadores possam se conectar a esses servidores de maneira encoberta.

Ao contrário do BlackEnergy, o GreyEnergy é um conjunto de ferramentas mais moderna que apresenta uma melhor abordagem em termos de sigilo. Nesse sentido, uma técnica básica para evitar ser detectada (usada por ambas as famílias) é empurrar apenas os módulos selecionados para destinos escolhidos e somente quando necessário. Além disso, alguns dos módulos do GreyEnergy são parcialmente criptografados através do uso de AES-256 e alguns permanecem sem arquivos (executando apenas na memória) com a intenção de tornar a análise e a detecção mais difíceis. Para evitar ser rastreado, os operadores do GreyEnergy geralmente limpam com segurança os componentes do malware do disco rígido da vítima.

Além das semelhanças mencionadas com o BlackEnergy, observamos outro elo entre o GreyEnergy e este subgrupo do TeleBots. Em dezembro de 2016, notamos uma instância do GreyEnergy implantando uma versão inicial do worm NotPetya do TeleBots – seis meses antes de ter sido alterado, melhorado e implantado nos surtos de ransomware mais prejudiciais da história. Há uma reutilização de código importante entre esse componente de ransomware e o módulo principal do GreyEnergy. Nós chamamos essa versão inicial de "Moonraker Petya", baseados no nome de arquivo escolhido por aqueles que escreveram o malware - provavelmente uma referência ao filme de James Bond. Além disso, não apresentava o infame mecanismo de propagação EternalBlue, uma vez que não havia sido filtrado até aquele momento.

Táticas, técnicas e procedimentos do GreyEnergy

Observamos dois vetores diferentes de infecção, que são: através do spearphishing "tradicional" e através do comprometimento de servidores públicos. Quando um desses servidores da web vulneráveis é hospedado internamente e conectado ao restante da rede de uma organização de destino, o invasor tentará se mover lateralmente para outras estações de trabalho. Essa técnica é usada não apenas como o primeiro vetor de infecção, mas também como um backup de um vetor de reinfecção.

Os invasores geralmente implantam proxy C&C interno dentro da rede da vítima. Esse proxy C&C redireciona solicitações provenientes de nós infectados dentro da rede para um servidor C&C externo na Internet. Essa é outra tática para ficar longe dos radares de detecção, já que é menos suspeito para um defensor ver que vários computadores estão "falando" com um servidor interno, do que se o fizessem com um servidor remoto.

Algo curioso e que é indicativo dos alvos escolhidos pelo grupo, é que algumas das amostras do GreyEnergy que detectamos foram assinadas com um certificado da Advantech - um fabricante de hardware Industrial e iOT de Taiwan. Estes parecem ter sido roubados da empresa, como no caso do Stuxnet e na recente campanha maliciosa do malware Plead.

Os operadores do GreyEnergy também usam ferramentas externas comuns como parte de seu arsenal, como Mimikatz, PsExec, WinExe, Nmap e um scanner de porta personalizado.

Para uma análise mais detalhada do kit de ferramentas do GreyEnergy e suas operações, você pode encontrar mais informações em nosso white paper em inglês, GreyEnergy: A successor to BlackEnergy. Uma lista completa de Indicadores de Comprometimento (IoCs) e amostras podem ser encontradas no GitHub.

Para qualquer dúvida ou para enviar uma amostra relacionada ao assunto, comunique-se conosco através do seguinte e-mail: threatintel@eset.com. Para mais informações sobre como estar protegido, visite nosso site (em inglês) e saiba mais sobre o GreyEnergy.