Os pesquisadores da ESET investigaram um backdoor diferente usado pelo grupo Turla (também conhecido como Snake ou Uroboros) para desviar comunicações sensíveis de autoridades em pelo menos três países europeus. O grupo tem implantado a ferramenta há anos e descobrimos que a lista de vítimas de alto perfil é maior do que se acreditava anteriormente.

Entre os alvos está o gabinete do Ministério das Relações Exteriores da Alemanha, onde o grupo Turla implantou o backdoor em vários computadores e o usou para roubar informações durante praticamente todo o ano de 2017. De fato, em um primeiro momento eles comprometeram a rede da Escola Nacional de Administração Pública da Alemanha como parte de uma etapa prévia, para finalmente conseguir acessar à rede do Ministério das Relações Exteriores em março de 2017. Apenas ao final desse mesmo ano foi que os serviços de segurança alemães detectaram o vazamento, o qual se tornou de conhecimento público em março de 2018.

Vale ressaltar que a nossa própria investigação constatou que, além dessa falha de segurança publicamente conhecida, o grupo usou o mesmo backdoor para abrir um canal de acesso de forma secreta nos escritórios de Relações Exteriores de outros dois países europeus, bem como na rede de um contratante de defesa. Essas organizações são as mais recentes a se juntarem à lista de vítimas desse grupo que vem realizando ataques contra instituições governamentais, escritórios estaduais, diplomatas e autoridades militares desde, pelo menos, 2008.

Examinando o backdoor

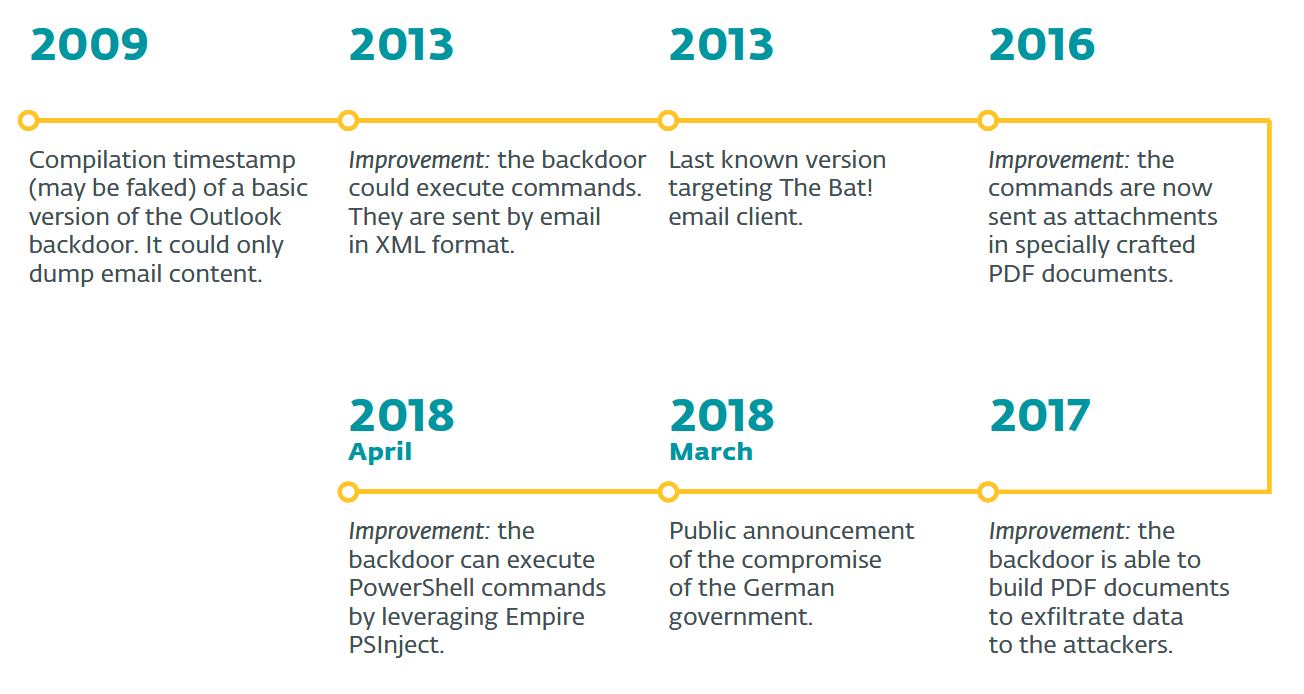

O backdoor, que é objeto da nossa análise, conta com um longo caminho desde a sua criação, que estimamos ter ocorrido em 2009. Ao longo dos anos, os autores foram adicionando funcionalidades diferentes para a ferramenta e dotando-a de um determinado grau de resiliência e sigilo. A versão mais recente que foi descoberta, em abril de 2018, incorpora a capacidade de executar scripts maliciosos do PowerShell diretamente na memória do computador - uma tática que diferentes atores relacionados ao cibercrime vêm implementando nos últimos anos.

Imagem 1 - Linha do tempo do backdoor de Outlook do Turla.

Os usos mais recentes do backdoor foram direcionados ao Microsoft Outlook, embora suas versões mais antigas também fossem direcionadas ao serviço de e-mail The Bat!, que é usado principalmente em países do Leste Europeu. Deve-se observar que os operadores do Turla não exploram nenhuma vulnerabilidade nos leitores de arquivos PDF ou Microsoft Outlook (dois possíveis vetores de ataque). Geralmente, o backdoor altera a Interface de Programação de Aplicativos de Mensagens (MAPI, pela sigla em inglês) do Microsoft Outlook para acessar o e-mail do alvo de ataque.

Em vez de usar uma infraestrutura convencional de comando e controle (C&C), como uma baseada em HTTP(S), o backdoor é operado através de mensagens de e-mai, mais especificamente através de arquivos PDF especialmente projetados como anexos. O computador comprometido pode receber instruções para executar comandos diferentes, como: filtrar dados, baixar arquivos extras e executar comandos e programas adicionais. A filtragem de dados também ocorre por meio de arquivos PDF.

O backdoor, que vem em forma de DLL (Dynamic Link Library) e pode ser colocado em qualquer lugar do disco rígido está instalado usando um utilitário do Windows legítimo (RegSvr32.exe). Enquanto isso, a persistência é alcançada pela manipulação do registro do Windows, que acaba sendo o mais frequente ao comprometer os sistemas Windows. Neste caso, o Turla conta com uma técnica popular conhecida como “COM object hijacking”. Isso garante que toda vez que o Microsoft Outlook for executado, o backdoor será ativado.

Controlado por e-mail

Quando a vítima envia ou recebe um e-mail, o malware gera um log que contém metadados da mensagem, incluindo os do remetente, destinatário, assunto e o nome do anexo. Em geral, os logs estão agrupados com outros dados e são transmitidos aos operadores do Turla através de um documento PDF especialmente projetado que é anexado a um e-mail.

Além disso, o backdoor verifica em cada e-mail recebido a presença de um PDF que pode comportar os comandos do invasor. Na verdade, a ameaça aceita comandos de qualquer pessoa que possa codificá-los em um documento PDF. Como resultado, aqueles que estão por trás do Turla são capazes de recuperar o controle do backdoor enviando um comando desde qualquer endereço de e-mail se um dos seus endereços de e-mail codificados (mas atualizáveis) for bloqueado. O nível de resiliência do backdoor contra possíveis quedas é semelhante ao de um rootkit que, ao inspecionar o tráfego de entrada para a rede, atende aos comandos de seus operadores.

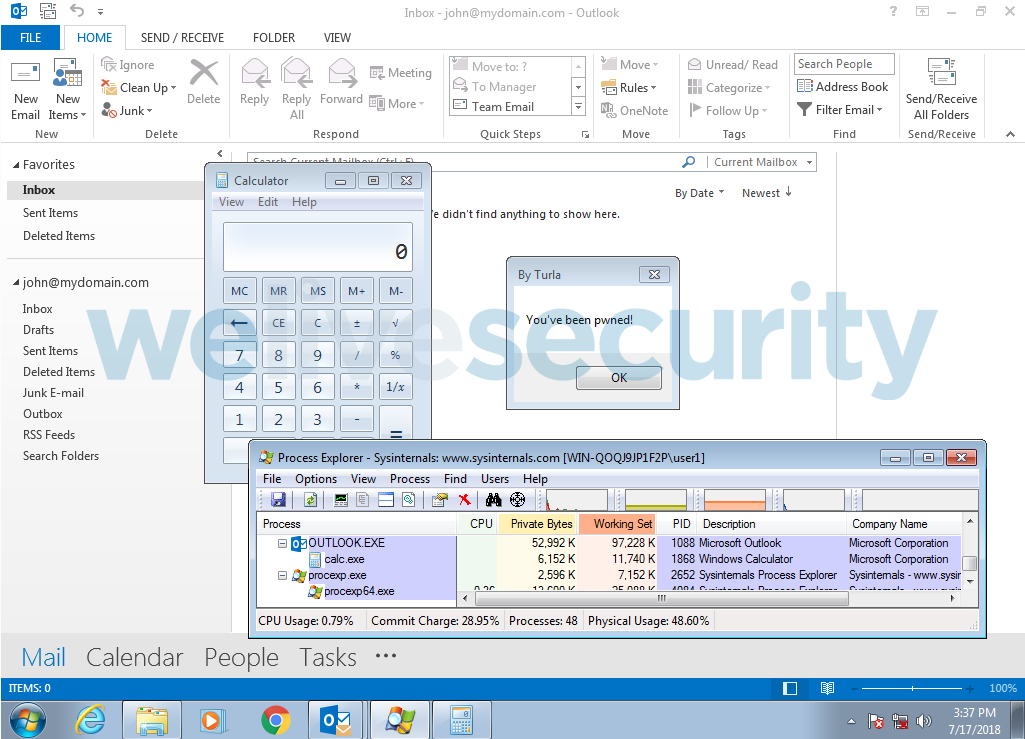

Embora os pesquisadores da ESET não tenham conseguido obter qualquer amostra de um PDF que contém os comandos atuais do backdoor, o conhecimento sobre seu processo de trabalho lhes permitiu gerar um documento PDF (ver imagem 2) com as ordens que o backdoor pode interpretar e executar.

Imagem 2 - Execução dos comandos especificados no documento PDF.

Conclusão

Não é a primeira vez que os pesquisadores da ESET documentam detalhes sobre a forma como o Turla opera para alcançar seus alvos enquanto se mantém longe dos radares. Como mostrado pela nossa análise recente relacionada a este grupo, como foi o backdoor Gazer e sua campanha destinada a diplomatas da Europa Oriental, o grupo continua usando técnicas avançadas em uma tentativa de espionar seus alvos e manter a presença de malware em computadores comprometidos.

A ameaça é um backdoor muito completo que usa técnicas personalizadas de sua autoria, que podem funcionar independentemente de qualquer outro componente do Turla, e que é controlado em sua totalidade através de e-mail. Na verdade, os investigadores da ESET não estão cientes de nenhum outro grupo de espionagem que atualmente usa um backdoor que seja completamente controlado por e-mail e, especificamente, por meio de anexos PDF.

Para obter informações mais detalhadas sobre o backdoor, baixe o nosso whitepaper (em inglês): Turla Outlook Backdoor: Analysis of an unusual Turla backdoor.