Neste ano, uma nova família de ransomware foi detectada pela primeira vez em países da América Latina. Em apenas oito meses a ameaça se posicionou dentro do Top 5 das famílias de ransomware mais detectadas na região, atingindo o nível de famílias como WannaCryptor e Crysis, que causaram enormes prejuízos desde o ano passado. Estou me referindo a GandCrab, uma nova ameaça que já foi detectada em quatro versões diferentes.

Devido às características do GandCrab, essa família é considerada um dos ransomwares mais problemáticos para os usuários. Entre os países mais afetados na América Latina estão: Peru (45,2%), México (38%), Equador (17,2%), Colômbia (9,9%) e Brasil (8,7%).

Principais características do GrandCrab

A partir da análise de algumas amostras que passaram pelo Laboratório da ESET, descobrimos que o GrandCrab tenta criptografar arquivos com extensões diferentes, como MS Office, OpenOffice, PDF, arquivos de texto, bases de dados, fotos, músicas, vídeos e arquivos de imagens. No total, estima-se que existam mais de 450 extensões de arquivos que a ameaça tenta criptografar.

Quando o arquivo chega ao computador da vítima e é executado, o ransomware coleta informações do dispositivo do usuário, como o nome do computador, o endereço IP e o nome do usuário, entre outras informações. Antes de iniciar o processo de criptografia, o GrandCrab finaliza todos os processos usados pelos arquivos que pretende criptografar. Desta forma, o ransomware consegue criptografar o maior número de arquivos possíveis. Nesse momento, o processo de criptografia é iniciado, seguido pela exclusão de backups do sistema operacional até que a mensagem de extorsão seja exibida.

Finalmente, após todo esse processo de execução, o resultado para a vítima é o mesmo de qualquer outro ransomware: todas as suas informações são criptografadas e praticamente impossíveis de recuperar, a menos que: você tenha um backup, tome a péssima decisão de realizar o pagamento solicitado pelos cibercriminosos, ou tenha a "sorte" de ter sido vítima de uma das primeiras versões desse ransomware, para o qual foram desenvolvidas algumas ferramentas para descriptografar os arquivos infectados.

A ameaça se propaga através de uma falsa atualização de fontes para o sistema operacional

Devido às características deste ransomware e a sua notoriedade, muitas das perguntas que recebemos sobre o GrandCrab estão relacionadas sobre como os atacantes conseguem infectar os dispositivos. Para responder a essa pergunta, analisamos às informações de detecções que tivemos dessa ameaça durante este ano, especialmente nos países latino-americanos.

Algo curioso é que, pelo menos durante os primeiros 4 meses do ano, o vetor de propagação não teve muitas variações. Mais de um quarto das variantes que analisamos durante os primeiros meses usaram, através de Engenharia Social, uma falsa atualização de fontes para o sistema operacional. Além disso, durante esses primeiros meses foram afetados pelo menos 120 arquivos de usuários de pelo menos 10 países da região, como Brasil, Equador, Chile, Colômbia, México e Argentina.

A partir de maio deste ano, as detecções do GandCrab passaram a ter um crescimento significativo na América Latina e, portanto, também uma mudança na forma como esta ameaça se propaga. Durante esse período foram detectados mais de 2.000 arquivos diferentes, que propagavam as variantes mais recentes dessa família de ransomware. Isso nos levou a questionar a existência de tantos arquivos diferentes e que estratégia os cibercriminosos estão usando para propagar o GandCrab.

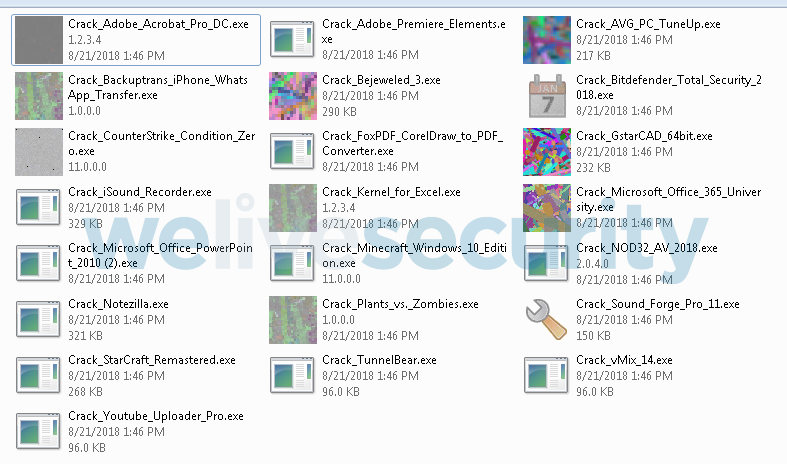

A resposta para esse questionamento está relacionada com o uso de arquivos para modificar o software legítimo que, em outras palavras, são conhecidos como cracks. Os trojans mais baixados e detectados pelas soluções da ESET formam parte do que supostamente seriam os aplicações para crackear aplicações funcionais, tais como Adobe Acrobat, Adobe Flash, assim como editores de áudio, jogos como Minecraft, CounterStrike Starcraft e Bejeweled 3 e o que pode ser mais irônico: soluções de segurança, incluindo o NOD32.

Exemplos de aplicativos para crakear aplicativos legítimos como o Adobe Acrobat, o Adobe Flash, o Sound Forge, o Tunnel Bear, o Minecraft, entre outros.

Fica cada vez mais evidente algo que já mencionamos anteriormente: que os códigos maliciosos associados com os cracks são geralmente do tipo trojan, que se passam por um jogo, um editor de imagens, players de música, soluções de segurança ou qualquer outro aplicativo, fazendo com que o usuário o instale no dispositivo. Portanto, uma das recomendações mais importantes é não baixar aplicativos a partir de sites que não são oficiais, considerando que não é possível garantir a segurança do usuário. Além disso, é fundamental contar com uma solução de segurança que permita proteger o dispositivo.