Uma equipe de acadêmicos da Universidade da Califórnia, em Irvine (UCI), elaborou um documento no qual eles apresentaram um tipo de ataque que pode permitir que um criminoso consiga extrair informações sensíveis digitadas através de seu teclado – possivelmente dentro de um minuto a partir do momento em que os dados são digitados.

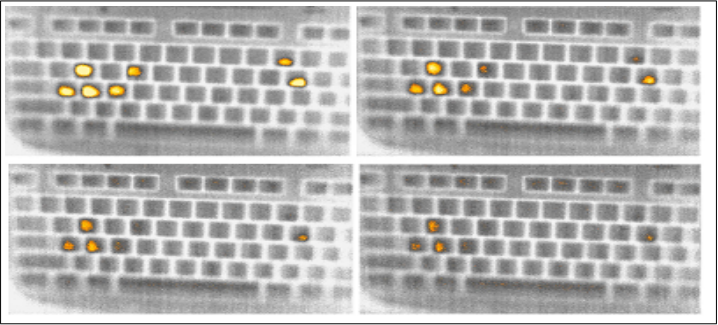

Os pesquisadores realizaram o teste com 30 usuários, que inseriram dez senhas diferentes, fortes e fracas, em quatro teclados externos. Usando uma câmera térmica, os pesquisadores escanearam os traços de calor deixados nas teclas recentemente pressionadas. Em um segundo estágio, eles recrutaram oito pessoas (não especialistas no assunto) que agiram como "adversários" aos quais foi solicitado que extraíssem a combinação de teclas pressionadas que foram registradas na câmera térmica.

Desta forma, os indivíduos conseguiram extrair satisfatoriamente a combinação de teclas pressionadas e que foram capturadas pela câmera térmica dentro dos 30 segundos após o momento em que a primeira tecla foi pressionada. Como se isso não bastasse, eles conseguiram recuperar parcialmente uma combinação de teclas pressionadas após um minuto, segundo os pesquisadores que descreveram essas descobertas em um artigo intitulado “Thermanator: Thermal Residue-Based Post Factum Attacks On Keyboard Password Entry”. Ainda segundo eles, a identificação parcial de alguns dos caracteres digitados que fazem parte da senha poderia ser explorada por um cibercriminoso, que facilmente poderia decifrar a senha.

Portanto, como foi apresentado através do estudo, se você digitar sua senha e, em seguida, se afastar do computador, alguém poderá roubar suas credenciais, mesmo alguns segundos depois de ter inserido sua senha.

"Sendo seres humanos com sangue quente, naturalmente preferimos ambientes mais frios do que a temperatura corporal", acrescenta o documento. Devido a essa disparidade de calor, é inevitável que deixemos "resíduos térmicos" em um grande número de objetos com os quais interagimos em nossa rotina diária.

Um estudo realizado em 2011 mostrou que os códigos PIN inseridos nos caixas eletrônicos também podem ser registrados através da análise de resíduos de calor deixados no teclado onde a chave é inserida.

Enquanto isso, o estudo sobre "Thermanator" também revelou que aqueles que não têm a agilidade para digitar e pressionam uma tecla enquanto olham para o teclado, são mais propensos a ser vítima de tais ataques. Por outro lado, aqueles que tem mais prática e digitam sem a necessidade de olhar para o teclado e usam a memória muscular, estão mais seguros porque geram mais "resíduo térmico" na linha principal (por exemplo, teclas "ASDF" para a mão esquerda e "JKL" para a mão direita.

Várias condições devem ser atendidas para que esse tipo de ataque ocorra. Em primeiro lugar, a vítima deve afastar-se do computador ou ser persuadida por alguém a afastar-se do dispositivo depois de inserir as informações valiosas, e a câmera térmica deve ter uma posição que lhe permita fotografar sem problemas.

Mitigação

O documento sugere uma série de mitigações que tornariam impossível registrar os dados ou, pelo menos, muito mais difícil. Estas mitigações incluem: passar uma das mãos ao longo do teclado depois de inserir informações sensíveis ou digitar aleatoriamente para confundir o registro térmico.

Outra solução seria usar o mouse para selecionar os caracteres da senha em um teclado exibido na tela. No entanto, isso pode ser uma faca de dois gumes, já que alguém pode espiar por cima do ombro e ver quais caracteres você está inserindo.