Crysis estava no top 5 dos ransomwares mais detectados na América Latina durante 2017 e causou grandes perdas de dados para várias empresas da região e globalmente. No entanto, o que aconteceu no ano passado parece não ter sido suficiente para os cibercriminosos, que decidiram lançar uma nova campanha de infecção composta por e-mails com anexos maliciosos que têm a missão de infectar o computador das vítimas.

De acordo com os dados da ESET sobre a quantidade de detecções do ransomware crysis registradas na América Latina nos últimos meses, o Brasil (22%) parece ser o mais afetado, seguido pelo México (19%), Colômbia (17%), Argentina (16%) e Peru (9%).

Essa ameaça, detectada pelos produtos da ESET como MSIL/Kryptik.NUQ, está desenvolvida em .NET e embalada para evitar soluções antivírus. Graças a isso, o ransomware é executado na memória do computador infectado para conseguir criptografar todos os arquivos do sistema.

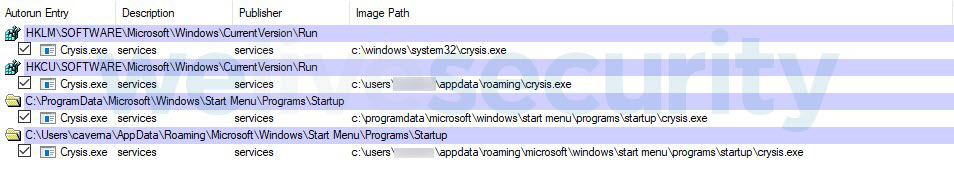

Uma vez que o dispositivo da vítima é infectado, a ameaça tenta criar chaves de registros e copia-se em quatro unidades para garantir sua persistência. Dessa forma o ransomware consegue ser executado a cada início do sistema operacional para criptografar novos arquivos.

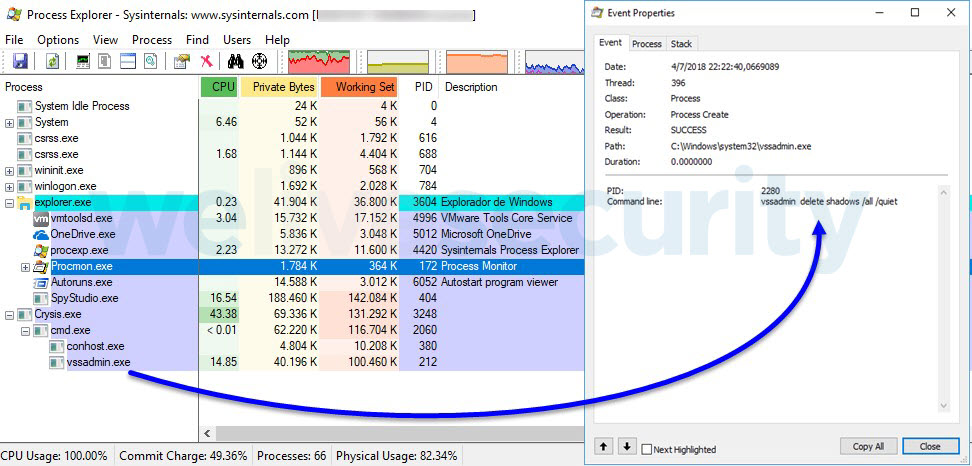

Em seguida, o código malicioso executa o comando para excluir os backups do Windows usando o vssadmin.exe.

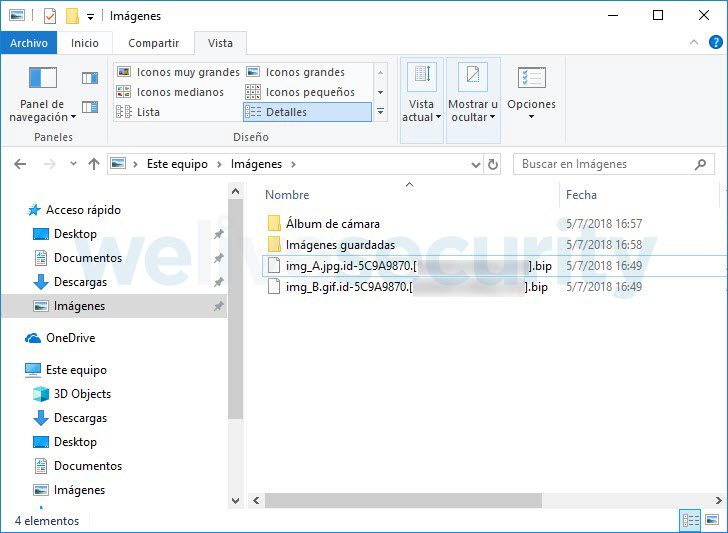

O próximo passo da ameaça consistem em criptografar todos os arquivos do sistema, adicionando a cada arquivo um identificador alfanumérico e o e-mail para contato com o cibercriminoso:

– FileName.fileExtension.id-[randomCharacters].[email].bip

Arquivos criptografados com um identificador alfanumérico e e-mail para entrar em contato com o cibercriminoso

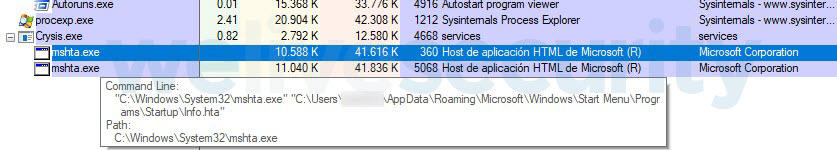

Por último, crysis cria uma série de arquivos para notificar a vítima de que seus documentos foram criptografados e quais são os passos para recuperar as informações. Um deles é um arquivo de texto simples e o outro é um arquivo HTA que se abre como um arquivo HTML normal e pode executar código JavaScript e Visual Basic Script. Neste caso, esse arquivo é usado para gerar a janela com o alerta fornecido pela ameaça.

- FILES ENCRYPTED.txt

- info.hta

Janela que notifica a vítima de que seus arquivos foram criptografados e quais são os passos para recuperar as informações

A ameaça utiliza o processo mshta.exe (Microsoft HTML Aplication Host) legítimo do sistema operacional para exibir o aviso do ataque, passando como parâmetro o arquivo HTA. Isso será executado sempre que o usuário fizer login no computador infectado.

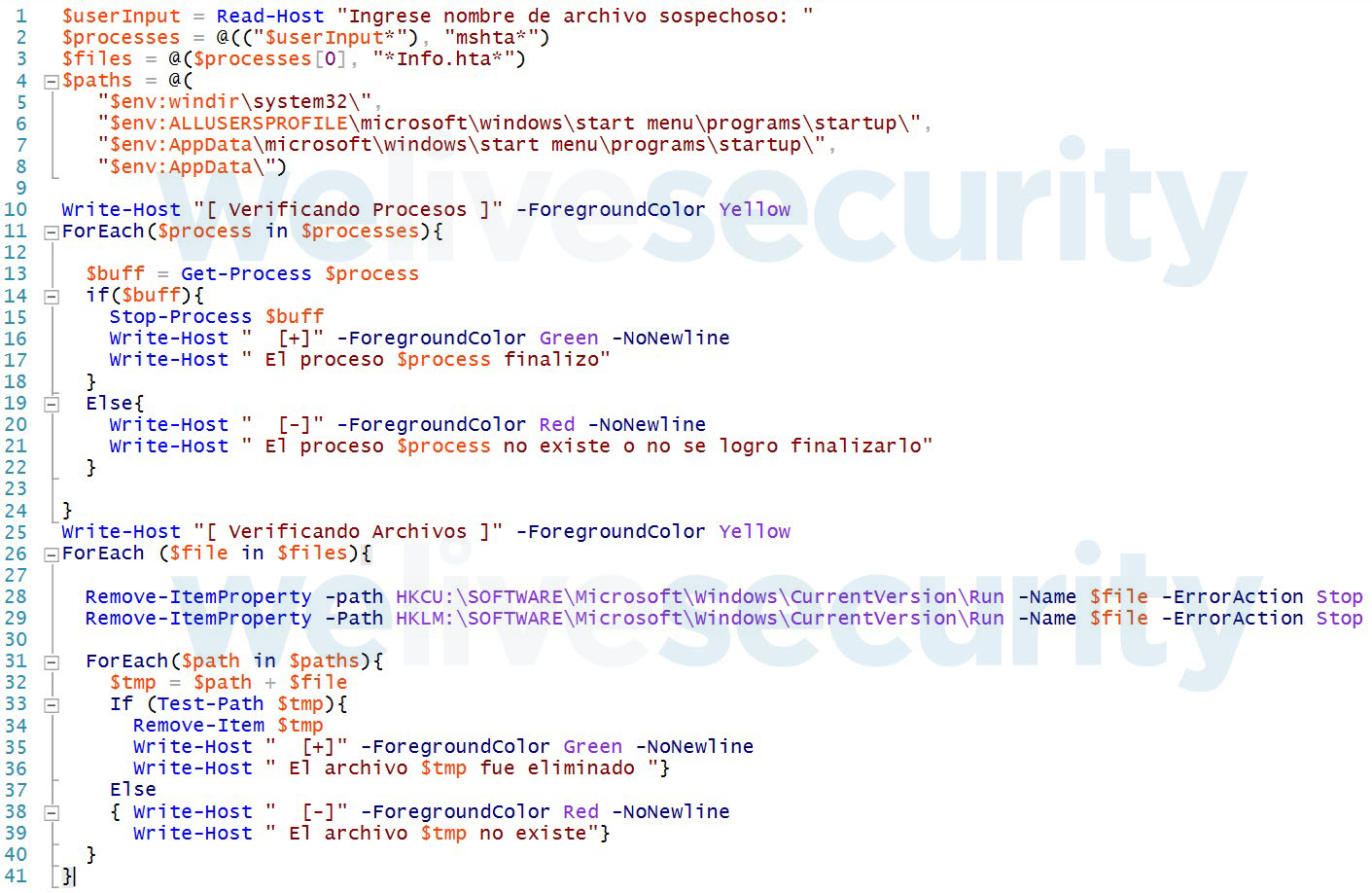

Como eliminar a ameaça

Para eliminar a ameaça e os resíduos criados pelo ransomware, podemos usar diferentes metodologias e ferramentas. Neste caso, optamos pelo uso do powershell.

Com essa poderosa ferramenta, tentaremos finalizar processos e eliminar arquivos e chaves de registros.

Conhecendo os paths absolutos e algumas strings podemos desenvolver um script que procure e elimine os resíduos da infecção.

De acordo com a última edição do ESET Security Report 2017 (em espanhol), o ransomware representa a principal preocupação das empresas. Neste sentido e para evitar ser vítima de um ransomware, recomenda-se ter uma solução que proteja servidores de e-mail - tendo em conta que o e-mail é o principal vetor de infecções.

Além disso, é importante evitar divulgar publicamente contas de e-mails, prestar muita atenção ao conteúdo das mensagens recebidas, manter o sistema operacional e software atualizados e, para finalizar, fazer um bom backup das informações.