Os pesquisadores da ESET descobriram uma nova campanha de malware que usa, de forma indevida, certificados digitais roubados.

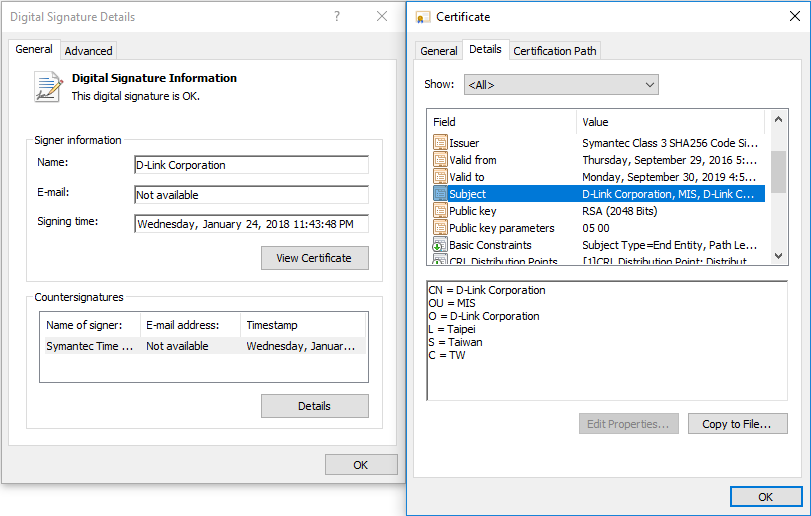

A descoberta ocorreu quando nossos sistemas detectaram vários arquivos suspeitos. O interessante é que esses arquivos foram assinados digitalmente usando um certificado válido para a assinatura do código que pertencia a D-Link Corporation. O certificado havia sido usado para assinar um software legítimo da D-Link, o que nos faz pensar que o mesmo foi provavelmente roubado.

Tendo confirmado a natureza maliciosa dos arquivos, notificamos à D-Link, que iniciou sua própria investigação sobre o assunto. Consequentemente, a D-Link conseguiu recuperar o certificado digital que havia sido comprometido em 3 de julho de 2018.

Imagem 1: Certificado de assinatura de código pertencente à D-Link Corporation usado para assinar o malware.

O malware

Nossa análise identificou duas famílias diferentes de malware que estavam usando indevidamente o certificado roubado: o malware Plead, que é um backdoor controlado de forma remota, e também um componente malicioso relacionado a um programa para roubar senhas. Recentemente, o JPCERT publicou uma análise completa do backdoor Plead, que, de acordo com a Trend Micro, é usado pelo grupo de ciberespionagem BlackTech.

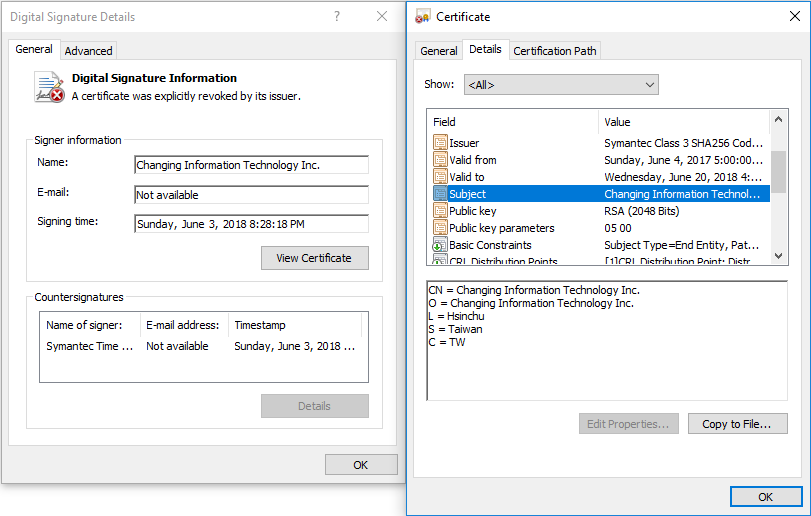

Imagem 2: Certificado de assinatura de código da "The Changing Information Technology Inc." usado para assinar o malware.

Juntamente com a amostra do Plead assinada com o certificado da D-Link, os pesquisadores da ESET também identificaram amostras assinadas nas quais foi usado um certificado pertencente a uma empresa de segurança taiwanesa conhecida como Changing Information Technology Inc.

Embora o certificado da Changing Information Technology Inc. tenha sido invalidado em 4 de julho de 2017, o grupo BlackTech continua usando esse mesmo certificado para assinar suas ferramentas maliciosas.

A capacidade de envolver várias empresas de tecnologia com sede em Taiwan e reutilizar o certificado de assinatura de código em ataques mostra que o grupo é altamente qualificado e está enfocado principalmente nessa região.

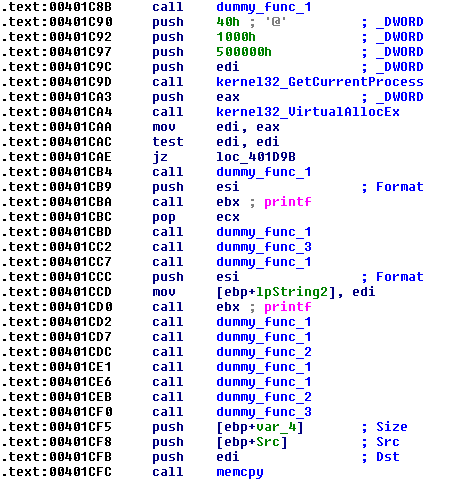

As variantes das amostras do malware Plead estão altamente ofuscadas com o código lixo, mas o objetivo da ameaça é semelhante em todos os exemplos: um pequeno blob binário criptografado é baixado em um servidor remoto ou é aberto em um disco local. O blob binário contém um shellcode criptografado, que é usado para baixar o backdoor Plead final.

Imagem 3: O código ofuscado do malware Plead.

A ferramenta para roubar senhas é usada para coletar senhas salvas dos seguintes aplicativos:

- Google Chrome

- Microsoft Internet Explorer

- Microsoft Outlook

- Mozilla Firefox

Por que os certificados digitais são roubados?

O uso indevido de certificados digitais é uma das muitas formas escolhidas pelos cibercriminosos para tentar esconder suas intenções maliciosas ─ considerando que os certificados roubados permitem camuflar malware e dar a aparência de um aplicativo legítimo, aumentando as chances de que o código malicioso possa burlar as medidas de segurança sem levantar qualquer suspeita.

Provavelmente o mais conhecido entre os malwares que usou certificados digitais roubados é o worm Stuxnet, descoberto em 2010. Trata-se do malware que estava por trás de um dos ciberataques mais conhecidos quando nos referimos aos ataques a infraestrutura crítica. O Stuxnet usou certificados digitais roubados da RealTek e da JMicron, duas empresas de tecnologia reconhecidas e com sede em Taiwan.

No entanto, a tática não é exclusiva de incidentes de alto impacto, como o Stuxnet, assim como foi evidenciado por essa recente descoberta.

IoCs

| ESET detection names |

|---|

| Win32/PSW.Agent.OES trojan |

| Win32/Plead.L trojan |

| Win32/Plead.S trojan |

| Win32/Plead.T trojan |

| Win32/Plead.U trojan |

| Win32/Plead.V trojan |

| Win32/Plead.X trojan |

| Win32/Plead.Y trojan |

| Win32/Plead.Z trojan |

| Unsigned samples (SHA-1) |

|---|

| 80AE7B26AC04C93AD693A2D816E8742B906CC0E3 |

| 62A693F5E4F92CCB5A2821239EFBE5BD792A46CD |

| B01D8501F1EEAF423AA1C14FCC816FAB81AC8ED8 |

| 11A5D1A965A3E1391E840B11705FFC02759618F8 |

| 239786038B9619F9C22401B110CF0AF433E0CEAD |

| Signed samples (SHA-1) |

| 1DB4650A89BC7C810953160C6E41A36547E8CF0B |

| CA160884AE90CFE6BEC5722FAC5B908BF77D9EEF |

| 9C4F8358462FAFD83DF51459DBE4CD8E5E7F2039 |

| 13D064741B801E421E3B53BC5DABFA7031C98DD9 |

| C&C servers |

|---|

| amazon.panasocin[.]com |

| office.panasocin[.]com |

| okinawas.ssl443[.]org |

| Code signing certificates serial numbers | |

|---|---|

| D-Link Corporation: | 13:03:03:e4:57:0c:27:29:09:e2:65:dd:b8:59:de:ef |

| Changing Information Technology Inc: | 73:65:ed:e7:f8:fb:b1:47:67:02:d2:93:08:39:6f:51 |

| 1e:50:cc:3d:d3:9b:4a:cc:5e:83:98:cc:d0:dd:53:ea |