Durante os últimos anos, assistimos a inúmeras campanhas maliciosas ligadas ao ransomware. O número de detecções e novas famílias parece continuar crescendo de forma constante. No entanto, em muitos casos, podemos ver diferentes formas de como um ransomware pode afetar dispositivos. Ao longo deste post vamos relembrar o modo de agir de diferentes famílias de ransomware.

A seguir está uma lista de possíveis comportamentos ou padrões desses códigos maliciosos:

#1 Bloqueio do sistema

Como todos sabemos, o ransomware tenta extorquir a vítima para efetuar um pagamento em troca do desbloqueio de um sistema. Um exemplo muito claro é o do malware conhecido como "Reveton" ou "Vírus da polícia", que, no caso da imagem abaixo, finge ser a polícia mexicana, mas isso pode variar dependendo do país em que a vítima está localizada. Neste caso específico, a desculpa para extorquir a vítima envolve uma notificação, em nome da polícia, de que o usuário deve pagar uma multa pelo compartilhamento de pirataria.

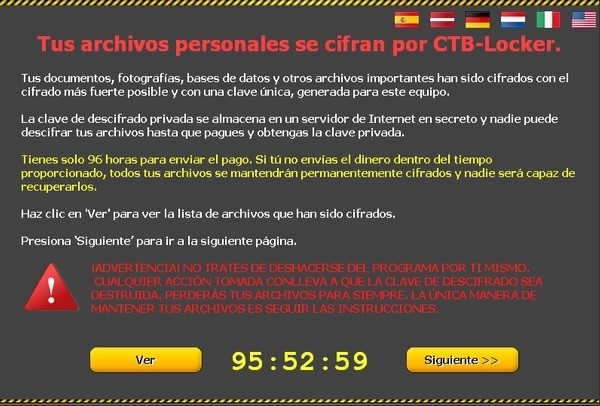

#2 Criptografia de informações

Aplicando conceitos de criptografia avançada, como o RSA 2048, a famosa campanha CTB-Locker conseguiu criptografar um grande número de extensões de arquivos e operar em vários idiomas, garantindo que a vítima não teria problemas para entender a mensagem. Além disso, explica passo a passo como entrar na Deep Web para fazer o pagamento da extorsão.

#3 Bloqueio e criptografia do sistema

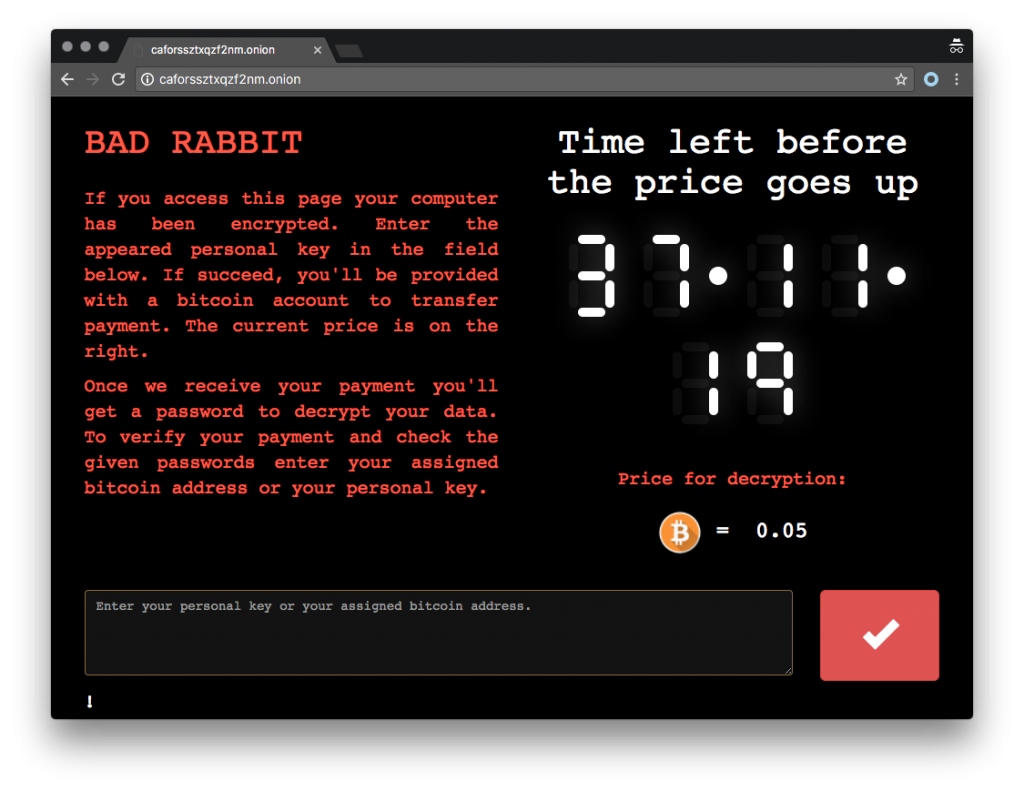

Durante os últimos meses, foi mencionado um código malicioso que parecia uma segunda variante do Petya. É um ransomware altamente propagado semelhante ao Petya que criptografa as informações e tenta também criptografar o registro de inicialização principal (Master Boot Record), bloqueando assim o sistema operacional.

Outro exemplo mais atual que opera bloqueando e criptografando o sistema é o ransomware Bad Rabbit. Esta variante é conhecida pelo grande número de infecções realizadas, incluindo o metrô de Kiev.

#4 Bloqueio e malware que "fala" para pedir o resgate

Um malware falante? Parece uma piada, já que não estamos falando de um filme de ficção científica, mas de uma ameaça real. Trata-se de um membro da família de ransomware Jisut, mais especificamente o Android/LockScreen.Jisut, que recentemente demonstrou essas "habilidades linguísticas" ao exigir um pagamento para desbloquear um dispositivo.

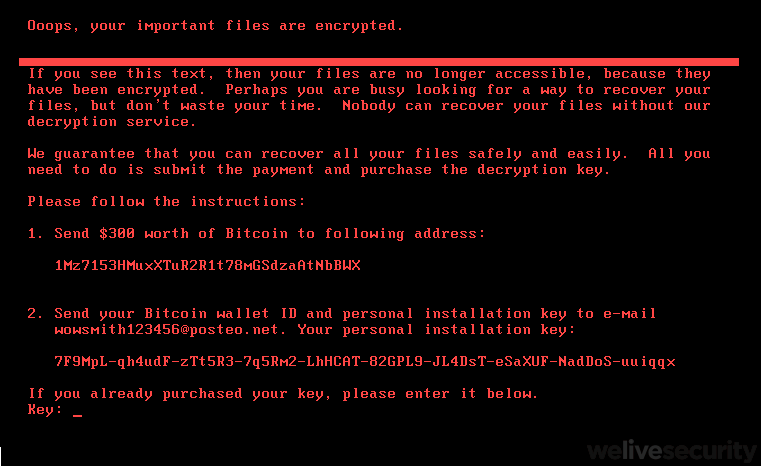

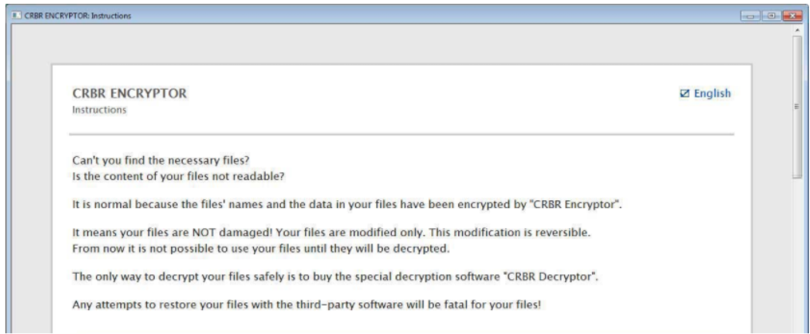

#5 Criptografia e roubo de informações ou carteiras virtuais

O Cerber, um dos ransomwares mais conhecidos, se tornou mais prejudicial ao adicionar a capacidade de roubar carteiras de Bitcoin, além de sua capacidade de criptografar arquivos e exigir o pagamento de um resgate para recuperá-los.

#6 Extorsão em casos de vazamentos de informações

Em vários meios de comunicação, foram publicados casos em que são usadas fotos privadas e íntimas das vítimas como forma de extorqui-las. Sem ir muito longe, a clínica Grozio Chirurgija, localizada na Lituânia, foi vítima do roubo de 25.000 imagens e de alguns dados particulares de pacientes, como o número do passaporte ou até mesmo a referência do seguro. Com todas essas informações, os cibercriminosos tentaram negociar com a clínica a fim de obter benefícios econômicos, mas ao não obter resposta, decidiram divulgar as fotos privadas na rede.

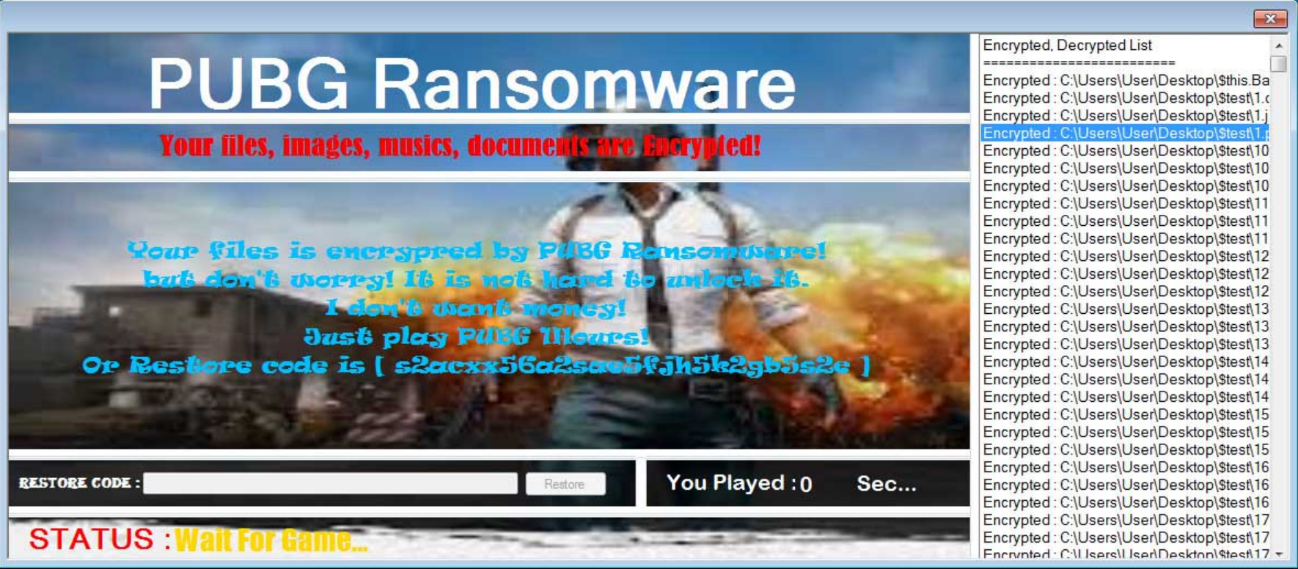

#7 Ransomware PUBG

Uma amostra detectada pela ESET como MSIL/Filecoder.HD - criptografa as pastas e arquivos localizados "apenas" na área de trabalho do usuário e adiciona a extensão .PUBG. Em seguida, é exibida uma mensagem de recuperação que afirma que, para liberar os arquivos da vítima, tudo o que esse ransomware benigno deseja é que o usuário gaste uma hora jogando PlayerUnknown’s Battlegrounds, mais conhecido como PUBG.

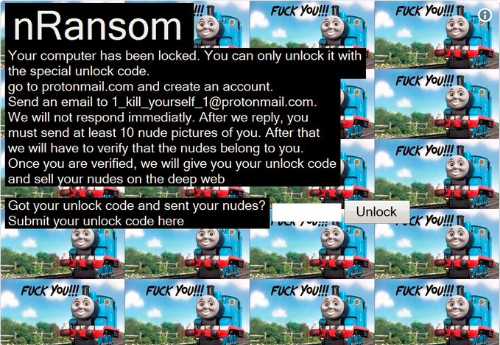

#8 Pagamento com fotos íntimas

Um código malicioso chamado nRansom exige fotos intímas da vítima como forma de pagamento. Independentemente de quem seja a vítima, nunca será lucrativo fornecer esse tipo de informação para a Deep Web.

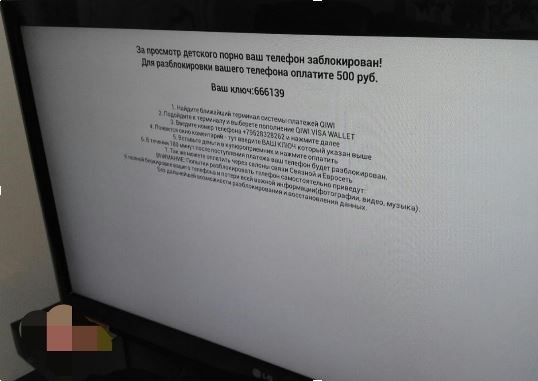

#9 Ransomware direcionado para dispositivos da IoT

Considerando que o Android é a plataforma mais atacada em dispositivos móveis, não é de surpreender que os dispositivos da IoT que compartilham um sistema operacional semelhante também sejam. Neste sentido, para evitar o que acontece na imagem a seguir, é aconselhável implementar uma solução de segurança em seus dispositivos inteligentes, como a sua Smart TV.

#10 Ransomware direcionado para dispositivos móveis ou tablets

O ransomware conhecido como DoubleLocker é um malware que funciona em dois estágios. Primeiro, tenta esvaziar sua conta bancária ou do PayPal e, em um segundo momento, bloquear seu dispositivo e informações para solicitar o pagamento do resgate. A primeira vez que vimos uma versão de teste ativa de um ransom-banker desse tipo foi em maio de 2017. Além disso, o DoubleLocker pode alterar o PIN do dispositivo, impedir que as vítimas o acessem e criptografar as informações. Sem dúvida, essa é uma combinação única no ecossistema Android.

Conclusão

Como você deve ter observado, essas famílias de códigos maliciosos têm comportamentos únicos e muito diferentes. A dinâmica desse tipo de malware parece não parar na busca de diferentes formas para extorquir um usuário infectado. No entanto, a maneira de se proteger contra essas ameaças permanece a mesma. A fórmula de educação e conscientização, combinada com soluções de segurança (principalmente antivírus e cópias de segurança) é a estratégia mais recomendada para que você não acaba se tornando mais uma vítima.