Os pesquisadores da ESET analisaram algumas das últimas modificações feitas ao conjunto de ferramentas maliciosas APT32 e APT-C-00 usadas pelo grupo conhecido como OceanLotus, enfocados no desenvolvimento de APTs (Advanced Persistent Threat).

O OceanLotus é um grupo que distribui malwares e tem como alvo perfis corporativos e governamentais do sudeste asiático, particularmente o Vietnã, Filipinas, Laos e Camboja. Este grupo, que afirma ser vietnamita, parece ter bons recursos e é conhecido por integrar seus projetos personalizados com antigas técnicas que foram bem sucedidas por um longo período de tempo.

O grupo está enfocado na ciberespionagem, reconhecimento e roubo de propriedade intelectual. Um dos últimos backdoors do OceanLotus é uma ferramenta maliciosa completa que oferece ao cibercriminoso a possibilidade de acesso remoto a um dispositivo comprometido. É composto por um conjunto de funcionalidades que inclui várias ferramentas para arquivos, registros e manipulação de processos, bem como o carregamento de componentes adicionais.

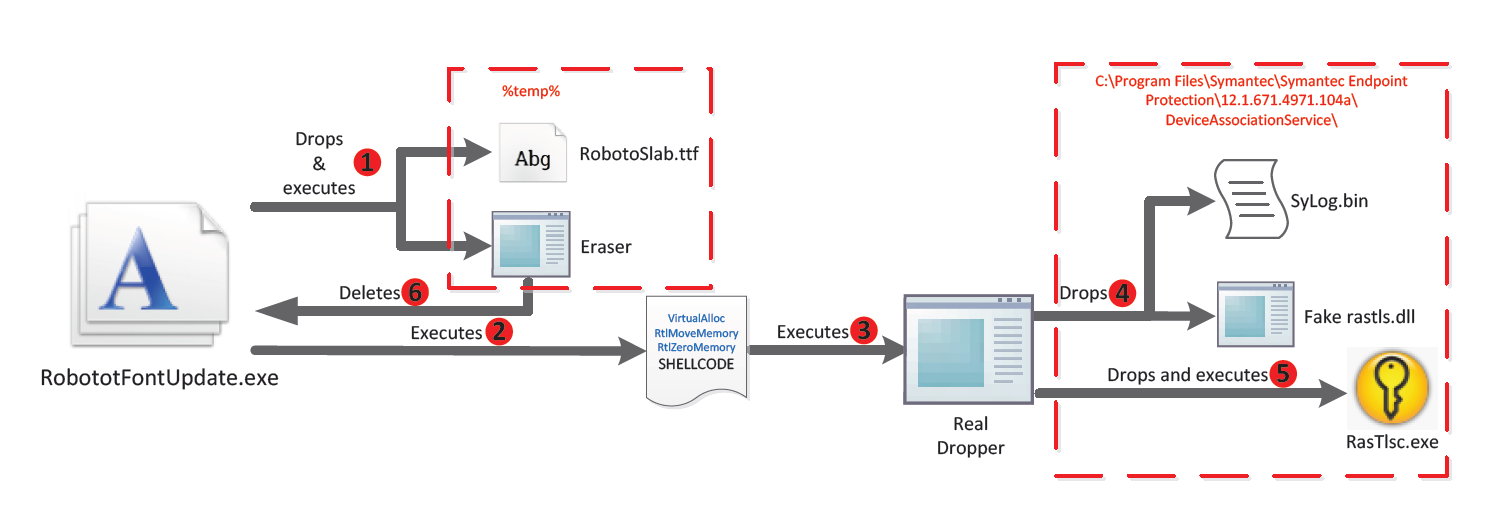

Para introduzir o backdoor em uma máquina em particular, o grupo usa um ataque composto por duas etapas: primeiro um dropper estabelece um espaço dentro do sistema e, em uma segunda etapa, instala o backdoor. Para realizar este processo, é necessário implementar uma estratégia de golpe como a que veremos a seguir.

A estratégia para introduzir o backdoor

O ataque geralmente começa com uma tentativa de capturar a atenção da vítima - provavelmente através de um e-mail spearpishing para executar o dropper malicioso que está anexado. Para aumentar as chances do destinatário desavisado clicar finalmente no arquivo, o executável é mascarado para dar a aparência de uma planilha eletrônica ou documento similar. Portanto, quando a vítima clica no anexo, o dropper abre um documento protegido por uma senha que se torna uma distração para capturar a atenção da vítima enquanto o dropper cumpre sua missão maliciosa. Vale a pena notar que os exploits não são necessários neste caso.

Os cibercriminosos usam uma série de documentos como isca. Para aumentar suas chances de transmissão de autenticidade, o nome de cada um desses documentos (geralmente em inglês) é cuidadosamente projetado. A ESET detecta esses arquivos como: Win32/TrojanDropper.Agent.RUI.

Por outro lado, o OceanLotus também é conhecido por usar ataques "watering hole", uma metodologia que envolve comprometer um site que a vítima geralmente visita. A vítima é induzida a baixar e executar um instalador ou atualização falsa de um programa popular dessa página. Seja qual for o método escolhido para comprometer o dispositivo, o mesmo backdoor é instalado.

A técnica "watering hole" provavelmente foi usada para propagar um dropper chamado RobototFontUpdate.exe, que se passa por uma atualização da fonte Roboto Slab.

O que está escondido?

Os componentes do "dropper" são executados em um determinado número de etapas, onde cada um envolve uma dose forte de código inteligível projetado para proteger o malware da detecção. Por outro lado, um certo volume de código lixo também é incluído para confundir pesquisadores e programas de segurança.

Se for executado com privilégios de administrador, o dropper cria um serviço do Windows que estabelece a persistência no sistema (com o qual o malware resiste à reinicialização). Caso contrário, o mesmo objetivo é alcançado através da manipulação do registro do sistema operacional.

Além disso, o pacote lança um aplicativo cujo único propósito é eliminar o documento isca, uma vez que a missão é concluída.

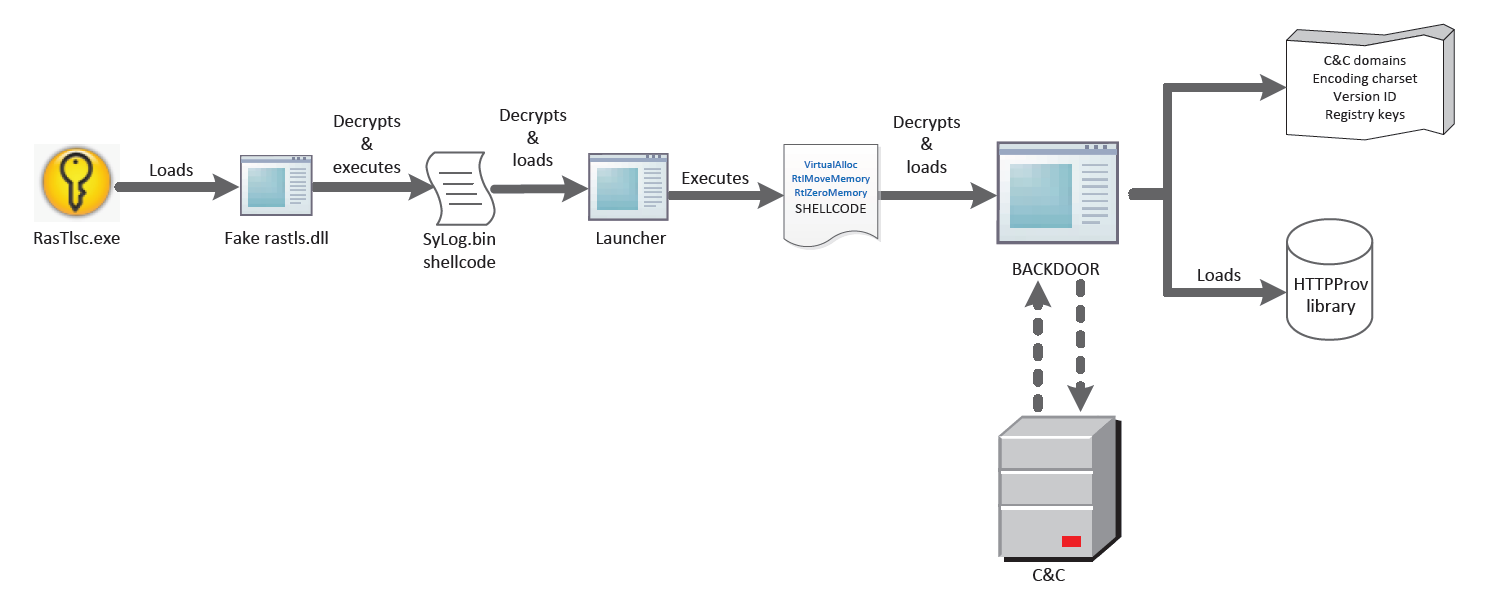

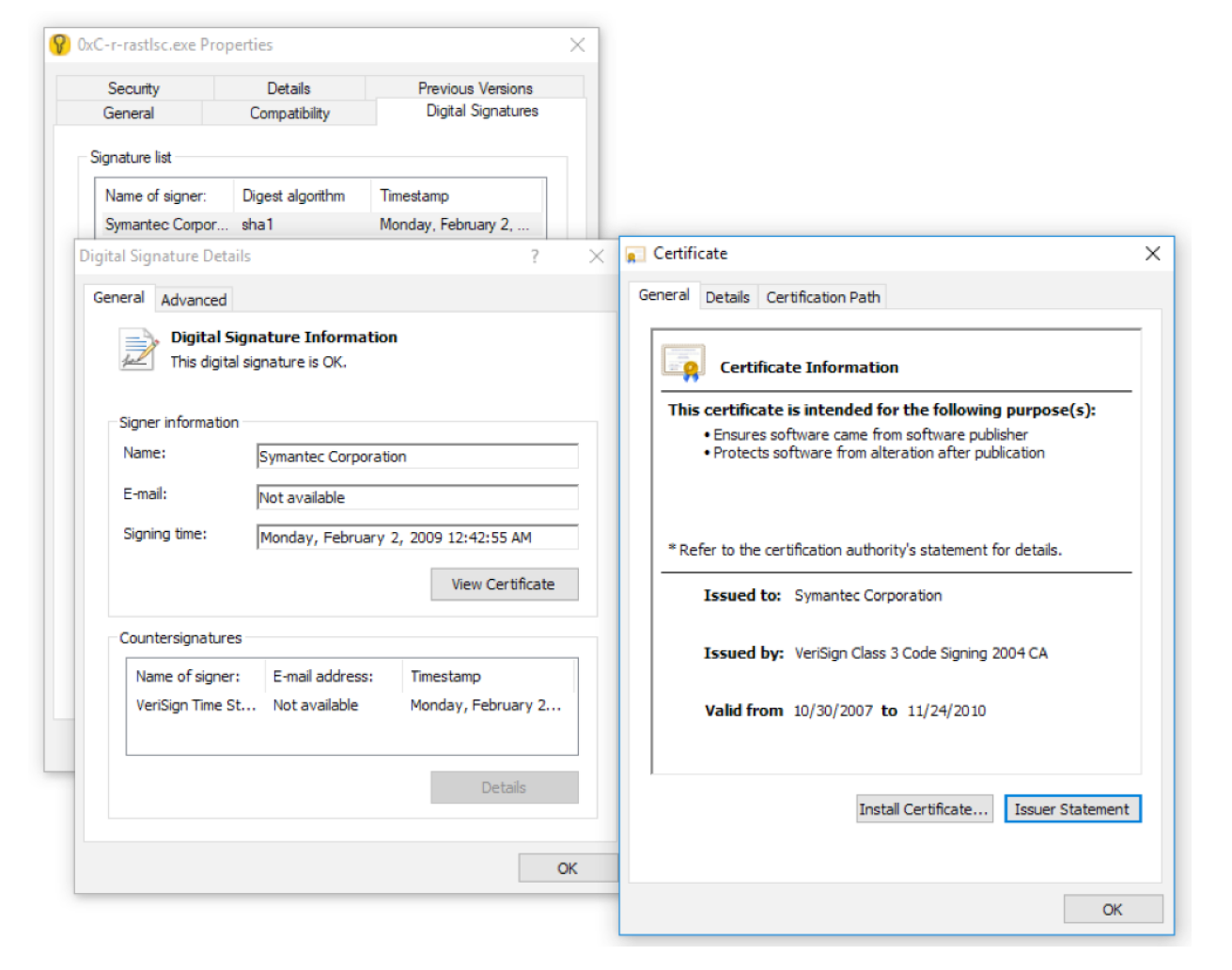

É importante notar que mais dois arquivos são lançados e entram em jogo nesta fase - um executável com a assinatura digital de um importante desenvolvedor de software e uma DLL (Dynamic Link library) maliciosa, nomeada depois de ser usada pelo executável legítimo.

Esses arquivos usam uma metodologia conhecida como "DLL side-loading", que consiste em adotar a função legítima da carga da biblioteca implantando uma DLL maliciosa dentro da mesma pasta que o executável assinado. Esta é uma maneira de ficar sob o radar, uma vez que uma aplicação confiável com uma assinatura válida não levantará tantas suspeitas.

Nas campanhas que usam essas novas ferramentas do OceanLotus, vimos implementados, entre outros, executáveis autenticados RasTlsc.exe da Symantec e mcoemcpy.exe da McAfee. Quando eles são executados, esses programas chamam, respectivamente, o arquivo malicioso rastls.dll (detectado por ESET como Win32/Salgorea.BD) e McUtil.dll (detectado como Win32/Korplug.MK)

Uma vez que a porta traseira está aberta

Uma vez descriptografado e antes de receber uma instrução, o backdoor envia informações do sistema infectado, como a versão do sistema operacional, entre outros.Por outro lado, um certo número de domínios e endereços IP são usados para o Comando & Controle (C&C). E enquanto toda comunicação com o servidor C&C é criptografada, pode ser facilmente decifrada, desde que a chave de criptografia seja obtida.

Nossa profunda imersão na última campanha do OceanLotus mostra que o grupo não está medindo esforços e combina códigos legítimos e ferramentas públicas com suas próprias criações maliciosas. O grupo está claramente realizando grandes esforços para burlar a detecção do malware.

Confira uma análise detalhada sobre este assunto no whitepaper (em inglês) OceanLotus: Old techniques, new backdoor.