As amostras anteriormente não relatadas da desprezível ferramenta de vigilância da Hacking Team, um spyware chamado RCS (Remote Control System), estão ativas e foram detectadas pelos sistemas da ESET em 14 países.

Nossa análise das amostras revelou evidências sugerindo que os próprios desenvolvedores da Hacking Team estão trabalhando ativamente no desenvolvimento desse spyware.

A Hacking Team e o ataque em 2015

Desde a sua fundação em 2003, o fornecedor italiano de spyware, Hacking Team, ganhou notoriedade pela venda de suas ferramentas de monitoramento aos governos e suas agências em todo o mundo.

As capacidades do seu principal produto, o RCS, incluem a extração de arquivos de um dispositivo específico, interceptação de e-mails e sistemas de mensagens instantâneas, bem como a ativação remota da webcam e o microfone de um dispositivo. A empresa foi criticada por vender este tipo de serviços de espionagem a governos autoritários, uma acusação que foi sistematicamente negada pela Hacking Team.

Quando a situação foi revertida em julho de 2015 e a própria Hacking Team sofreu um ataque malicioso, o uso da ferramenta RCS foi confirmado por regimes opressivos. Com 400 GB de dados internos, incluindo a lista secreta de clientes, comunicações internas e o código-fonte do spyware, vazado na Internet, a Hacking Team foi forçada a pedir aos seus clientes que suspendessem o uso do RCS, deixando sua situação um tanto incerto para o futuro.

Desde que o ataque ocorreu, a comunidade de segurança permaneceu alerta à espera do momento em que a empresa voltasse a ficar em pé. Os primeiros relatórios sugerem que a Hacking Team retomou as operações seis meses depois, quando, aparentemente, uma nova amostra do spyware para Mac estava ativa. Um ano após do incidente, um investimento de uma empresa chamada Tablem Limited gerou mudanças na estrutura de acionistas da Hacking Team, onde a Tablem Limited tornou-se proprietária de 20% das ações da empresa italiana. Embora a Tablem Limited esteja oficialmente baseada em Chipre, notícias recentes sugerem que a organização possui vínculos com a Arábia Saudita.

Tendo concluído recentemente a nossa investigação sobre a comercialização de outro spyware, como é o caso do FinFisher, dois eventos interessantes envolvendo a Hacking Team ocorreram em pouco tempo: o relatório da aparente recuperação financeira da Hacking Team e nossa descoberta sobre uma nova variante do RCS ativo com um certificado digital válido.

O spyware está ativo

Nas primeiras etapas desta investigação, nossos amigos do "The Citizen Lab", que têm uma longa história seguindo os passos da Hacking Team, fizeram uma ótima contribuição que nos levou a descobrir uma versão ativa do spyware que também possui um certificado digital válido que nunca foi visto antes.

Nossa investigação adicional descobriu várias outras amostras do spyware criado pela Hacking Team após o ataque de 2015, com pequenas modificações em relação às variantes lançadas antes do vazamento do código-fonte.

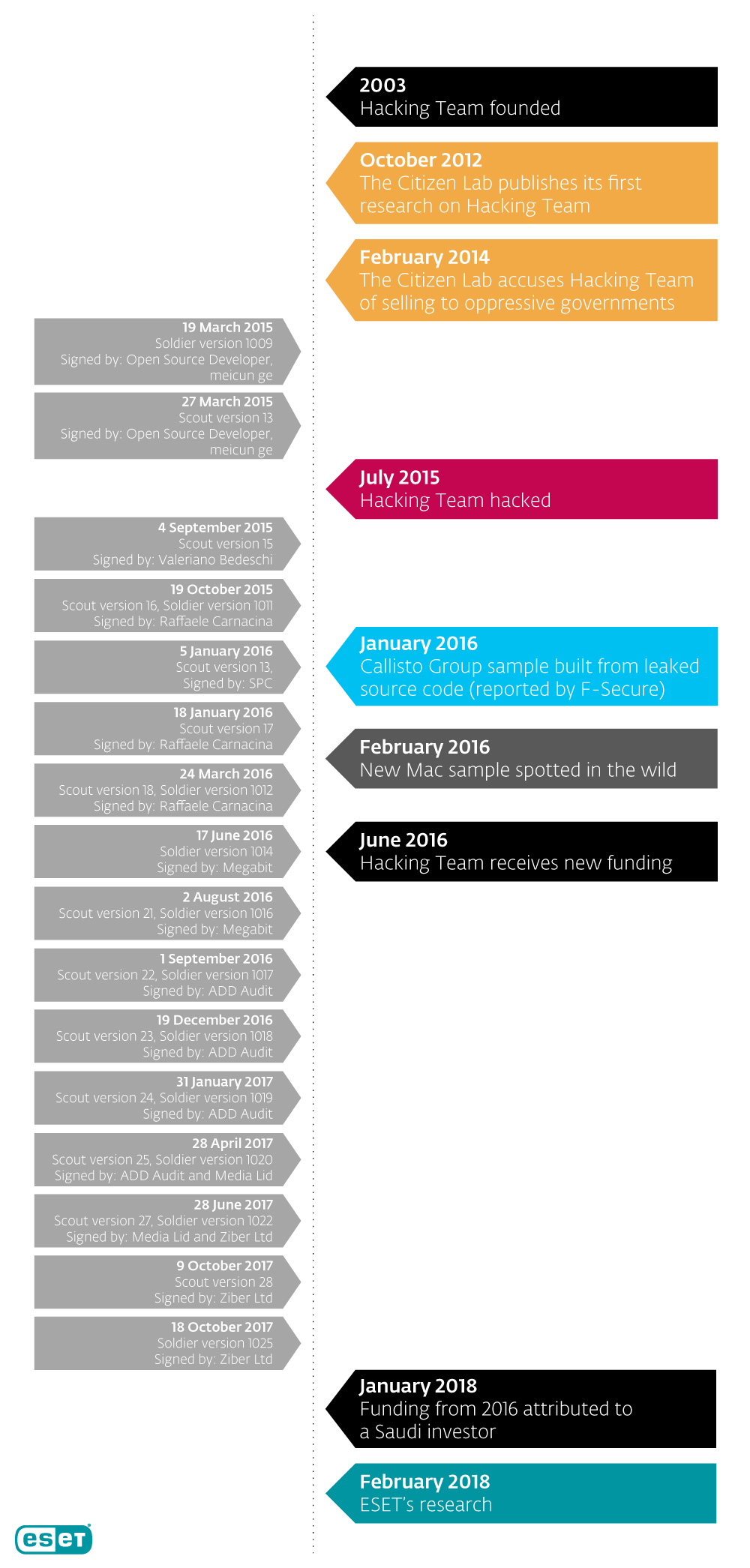

As amostras foram coletadas entre setembro de 2015 e outubro de 2017, e as avaliamos até determinar que as datas de compilação são autênticas. Esta avaliação foi feita com base nos dados de telemetria da ESET que indicaram o estado ativo das amostras dentro deste período. Análises mais amplas permitiram concluir que todas as amostras estão voltadas para um único grupo. Ou seja, não se tratavam de atores diferentes que construíram suas próprias versões com base no vazamento do código-fonte da Hacking Team.

Um indicador que reforça essa afirmação é a sequência do certificado digital usado para assinar as amostras - encontramos seis certificados emitidos sucessivamente. Quatro deles foram emitidos pela Thawte para quatro empresas diferentes, enquanto dois são certificados pessoais emitidos para Valeriano Bedeschi (co-fundador da Hackin Team) e alguém sob o nome de Raffaele Carnacina, conforme podemos ver na tabela abaixo.

| Certificate issued to | Validity period |

|---|---|

| Valeriano Bedeschi | 8/13/2015 – 8/16/2016 |

| Raffaele Carnacina | 9/11/2015 – 9/15/2016 |

| Megabit, OOO | 6/8/2016 - 6/9/2017 |

| ADD Audit | 6/20/2016 - 6/21/2017 |

| Media Lid | 8/29/2016 - 8/30/2017 |

| Ziber Ltd | 7/9/2017 - 7/10/2018 |

As amostras também falsificaram os metadados em comum do arquivo Manifest - usado para ocultar como um aplicativo legítimo -, apresentando-se como "Advanced SystemCare 9 (9.3.0.1121)", "Toolwiz Care 3.1.0.0" e "SlimDrivers (2.3.1.10)".

De acordo com nossa análise, os autores das amostras têm usado o VMProtect, aparentemente em um esforço para tornar as amostras menos propensas a serem detectadas. Isso foi comum na equipe da Hacking Team antes do incidente.

As conexões entre essas amostras separadamente poderiam ter sido originadas por praticamente qualquer grupo que tivesse proposto usar o código-fonte ou o instalador vazados - como foi o caso do Callisto Group no início de 2016. No entanto, reunimos mais evidências que ligam as amostras posteriores ao vazamento aos próprios desenvolvedores da Hacking Team.

O controle de versões (que acessamos depois de passar a proteção VMProtect) observado nas amostras analisadas continua onde a Hacking Team o deixou antes do ataque. Além disso, segue os mesmos padrões. O hábito da Hacking Team de compilar suas playloads - chamadas Scout e Soldier - de forma consecutiva, e frequentemente no mesmo dia, também podem ser vistas nas novas amostras.

A tabela a seguir mostra as datas de compilação, as versões e as autoridades de certificação das amostras do spyware para Windows da Hacking Team entre 2014 e 2017. A reutilização do código-fonte divulgado pelo Callisto Group está marcada em vermelho.

| Compilation date | Scout version | Soldier version | Certificate issued to |

|---|---|---|---|

| 2014-11-27 | 1007 | Open Source Developer, Muhammad Lee's | |

| 2014-12-05 | 11 | Open Source Developer, Muhammad Lee's | |

| 2014-12-12 | 12 | 1008 | Open Source Developer, meicun ge |

| 2015-03-19 | 1009 | Open Source Developer, meicun ge | |

| 2015-03-27 | 13 | Open Source Developer, meicun ge | |

|

JULY 2015 LEAK |

#colspan# | #colspan# | #colspan# |

| 2015-09-04 | 15 | Valeriano Bedeschi | |

| 2015-10-19 | 16 | 1011 | Raffaele Carnacina |

| 2016-01-05 | 13 | SPC | |

| 2016-01-18 | 17 | Raffaele Carnacina | |

| 2016-03-24 | 18 | 1012 | Raffaele Carnacina |

| 2016-06-17 | 1014 | Megabit, OOO | |

| 2016-08-02 | 21 | 1016 | Megabit, OOO |

| 2016-09-01 | 22 | 1017 | ADD Audit |

| 2016-12-19 | 23 | 1018 | ADD Audit |

| 2017-01-31 | 24 | 1019 | ADD Audit |

| 2017-04-28 | 25 | 1020 | ADD Audit, Media Lid |

| 2017-06-28 | 27 | 1022 | Media Lid, Ziber Ltd |

| 2017-10-09 | 28 | Ziber Ltd | |

| 2017-10-18 | 1025 | Ziber Ltd |

Além disso, nossa pesquisa confirmou que as mudanças introduzidas na atualização pós-filtragem estavam alinhadas com o estilo de escrita de código da Hacking Team. Por outro lado, muitas vezes são encontrados em locais que indicam uma profunda familiaridade com o código. É praticamente impossível para outro ator - além dos próprios desenvolvedores da Hacking Team - fazer modificações exatamente nesses mesmos locais, no momento de criar novas versões do código-fonte da Hacking Team que foram vazadas.

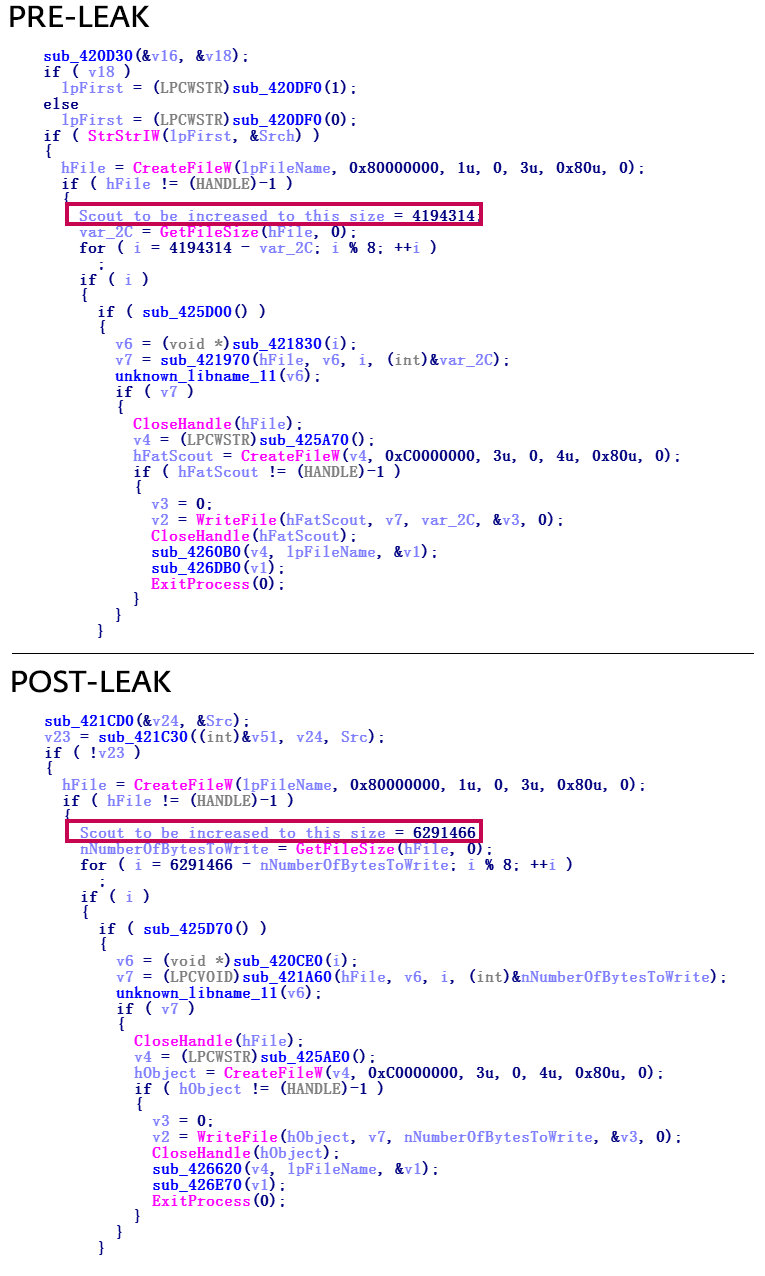

Uma diferença sutil que descobrimos entre as amostras da etapa anterior a brecha e a posterior, é a diferença no tamanho do arquivo Startup. Antes do vazamento, o arquivo foi preenchido para ocupar um tamanho de 4 MB. Em amostras pós-filtragem, esta operação de cópia do arquivo tinha um preenchimento de 6 MB - provavelmente como uma técnica de evasão antiga.

Encontramos outras diferenças que nos convenceram totalmente do envolvimento da Hacking Team. No entanto, a divulgação desses detalhes pode interferir em um futuro rastreamento desse grupo, e é por esse motivo que optamos por não publicá-los. Mesmo assim, estamos abertos a compartilhar esses detalhes com outros pesquisadores (para qualquer pergunta, envie um email para threatintel@eset.com).

A funcionalidade do spyware coincide amplamente com o que vazou através do código-fonte, embora nossa análise ainda não tenha confirmado o lançamento de qualquer atualização significativa, tal como a Hacking Team prometeu após o ataque.

Quanto ao vetor de distribuição das amostras que analisamos após o vazamento, em pelo menos dois casos, detectamos o spyware em um arquivo executável anexado (disfarçado como PDF) em uma campanha de phishing por e-mail.

Os nomes dos arquivos anexados contêm descrições que tentam diminuir a suspeita quando são recebidos por diplomatas.

Conclusão

Nossa pesquisa nos permite afirmar que, com uma óbvia exceção, as amostras que analisamos após o vazamento correspondem a um trabalho feito por desenvolvedores da Hacking Team. Isso significa que eles não são o resultado da reutilização do código que foi vazado por terceiros, como foi no caso do Callisto Group em 2016.

Ao escrever essas linhas, nosso sistema detectou essa nova amostra do spyware da Hacking Team em 14 países. Escolhemos não mencionar o nome desses países para evitar possíveis atribuições incorretas com base nessas detecções, uma vez que as geolocalizações dessas detecções não revelam necessariamente nada sobre a origem dos ataques.

IoCs

| ESET detection names |

|---|

| Trojan.Win32/CrisisHT.F |

| Trojan.Win32/CrisisHT.H |

| Trojan.Win32/CrisisHT.E |

| Trojan.Win32/CrisisHT.L |

| Trojan.Win32/CrisisHT.J |

| Trojan.Win32/Agent.ZMW |

| Trojan.Win32/Agent.ZMX |

| Trojan.Win32/Agent.ZMY |

| Trojan.Win32/Agent.ZMZ |

| Samples signed by Ziber Ltd |

|---|

| Thumbprint: 14 56 d8 a0 0d 8b e9 63 e2 22 4d 84 5b 12 e5 08 4e a0 b7 07 |

| Serial Number: 5e 15 20 5f 18 04 42 cc 6c 3c 0f 03 e1 a3 3d 9f |

| SHA-1 samples |

|---|

| 2eebf9d864bef5e08e2e8abd93561322de2ab33b |

| 51506ed3392b9e59243312b0f798c898804913db |

| 61eda4847845f49689ae582391cd1e6a216a8fa3 |

| 68ffd64b7534843ac2c66ed68f8b82a6ec81b3e8 |

| 6fd86649c6ca3d2a0653fd0da724bada9b6a6540 |

| 92439f659f14dac5b353b1684a4a4b848ecc70ef |

| a10ca5d8832bc2085592782bd140eb03cb31173a |

| a1c41f3dad59c9a1a126324a4612628fa174c45a |

| b7229303d71b500157fa668cece7411628d196e2 |

| eede2e3fa512a0b1ac8230156256fc7d4386eb24 |

| C&Cs |

|---|

| 149.154.153.223 |

| 192.243.101.125 |

| 180.235.133.23 |

| 192.243.101.124 |

| 95.110.167.74 |

| 149.154.153.223 |

| Samples signed by ADD Audit |

|---|

| Thumbprint: 3e 19 ad 16 4d c1 03 37 53 26 36 c3 7c a4 c5 97 64 6f bc c8 |

| Serial Number: 4c 8e 3b 16 13 f7 35 42 f7 10 6f 27 20 94 eb 23 |

| SHA-1 samples |

|---|

| 341dbcb6d17a3bc7fa813367414b023309eb69c4 |

| 86fad7c362a45097823220b77dcc30fb5671d6d4 |

| 9dfc7e78892a9f18d2d15adbfa52cda379ddd963 |

| e8f6b7d10b90ad64f976c3bfb4c822cb1a3c34b2 |

| C&Cs |

|---|

| 188.166.244.225 |

| 45.33.108.172 |

| 178.79.186.40 |

| 95.110.167.74 |

| 173.236.149.166 |

| Samples signed by Media Lid |

|---|

| Thumbprint: 17 f3 b5 e1 aa 0b 95 21 a8 94 9b 1c 69 a2 25 32 f2 b2 e1 f5 |

| Serial Number: 2c e2 bd 0a d3 cf de 9e a7 3e ec 7c a3 04 00 da |

| SHA-1 samples |

|---|

| 27f4287e1a5348714a308e9175fb9486d95815a2 |

| 71a68c6140d066ca016efa9087d71f141e9e2806 |

| dc817f86c1282382a1c21f64700b79fcd064ae5c |

| SHA-1 samples |

|---|

| 27f4287e1a5348714a308e9175fb9486d95815a2 |

| 71a68c6140d066ca016efa9087d71f141e9e2806 |

| dc817f86c1282382a1c21f64700b79fcd064ae5c |

| C&Cs |

|---|

| 188.226.170.222 |

| 173.236.149.166 |

| Samples signed by Megabit, OOO |

|---|

| Thumbprint: 6d e3 a1 9d 00 1f 02 24 c1 c3 8b de fa 74 6f f2 3a aa 43 75 |

| Serial Number: 0f bc 30 db 12 7a 53 6c 34 d7 a0 fa 81 b4 81 93 |

| SHA-1 samples |

|---|

| 508f935344d95ffe9e7aedff726264a9b500b854 |

| 7cc213a26f8df47ddd252365fadbb9cca611be20 |

| 98a98bbb488b6a6737b12344b7db1acf0b92932a |

| cd29b37272f8222e19089205975ac7798aac7487 |

| d21fe0171f662268ca87d4e142aedfbe6026680b |

| 5BF1742D540F08A187B571C3BF2AEB64F141C4AB |

| 854600B2E42BD45ACEA9A9114747864BE002BF0B |

| C&Cs |

|---|

| 95.110.167.74 |

| 188.226.170.222 |

| 173.236.149.166 |

| 46.165.236.62 |

| Samples signed by Raffaele Carnacina |

|---|

| Thumbprint: 8a 85 4f 99 2a 5f 20 53 07 f8 2d 45 93 89 af da 86 de 6c 41 |

| Serial Number: 08 44 8b d6 ee 91 05 ae 31 22 8e a5 fe 49 6f 63 |

| SHA-1 samples |

|---|

| 4ac42c9a479b34302e1199762459b5e775eec037 |

| 2059e2a90744611c7764c3b1c7dcf673bb36f7ab |

| b5fb3147b43b5fe66da4c50463037c638e99fb41 |

| 9cd2ff4157e4028c58cef9372d3bb99b8f2077ec |

| b23046f40fbc931b364888a7bc426b56b186d60e |

| cc209f9456f0a2c5a17e2823bdb1654789fcadc8 |

| 99c978219fe49e55441e11db0d1df4bda932e021 |

| e85c2eab4c9eea8d0c99e58199f313ca4e1d1735 |

| 141d126d41f1a779dca69dd09640aa125afed15a |

| C&Cs |

|---|

| 199.175.54.209 |

| 199.175.54.228 |

| 95.110.167.74 |

| Samples signed by Valeriano Bedeschi |

|---|

| Thumbprint: 44 a0 f7 f5 39 fc 0c 8b f6 7b cd b7 db 44 e4 f1 4c 68 80 d0 |

| Serial Number: 02 f1 75 66 ef 56 8d c0 6c 9a 37 9e a2 f4 fa ea |

| SHA-1 samples |

|---|

| baa53ddba627f2c38b26298d348ca2e1a31be52e |

| 5690a51384661602cd796e53229872ff87ab8aa4 |

| aa2a408fcaa5c86d2972150fc8dd3ad3422f807a |

| 83503513a76f82c8718fad763f63fcd349b8b7fc |

| C&Cs |

|---|

| 172.16.1.206 – It is an internal address which was found in the samples. |