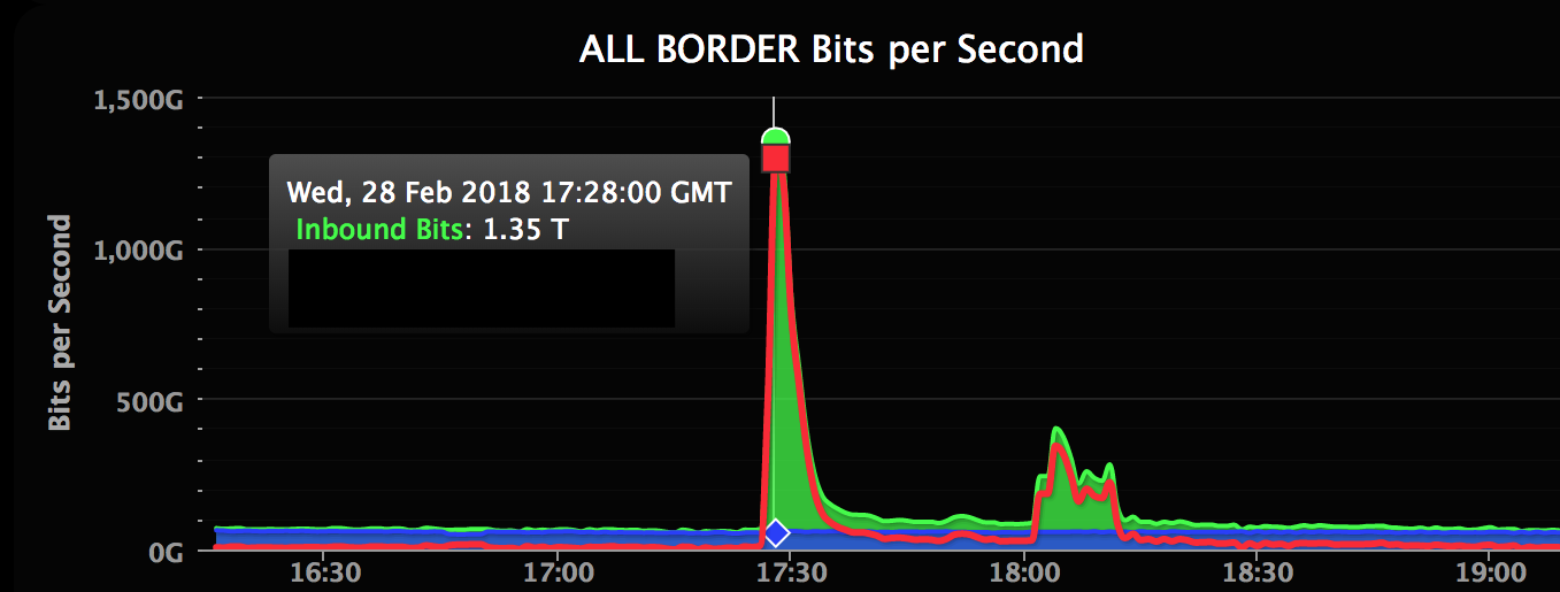

Com apenas quatro dias de diferença, foram registrados os dois maiores ataques distribuídos de "negação de serviço" (DDoS, por sua sigla em inglês) entre todos os outros casos que já ocorreram até o momento. O primeiro aconteceu na quarta-feira, 28 de fevereiro, quando o GitHub ficou fora de serviço das 17h21 às 17h26 (UTC) e, mas intermitentemente, das 17h26 às 17h30, explicou a empresa em uma publicação feita em seu site.

O segundo foi na segunda-feira, 4 de março, quando a empresa de segurança e monitoramento Arbor Networks afirmou que a ameaça DDoS e o tráfego global, chamado ATLAS, registrou um novo ataque desta natureza contra o site de seus clientes, cujo nome não foi divulgado, nos Estados Unidos.

No seu pico máximo, o ataque à GitHub atingiu um tráfego recebido de 1.35 terabits por segundo (Tbps), superando o recorde anterior de 1 Tbps que atingiu o ataque ao provedor de serviços de hospedagem francês OVH, em setembro de 2016. Por outro lado, o segundo dos ataques registrou um pico de tráfego de 1.7 Tbps, tornando-se o máximo registrado até agora.

Memcrashed

Ao contrário do ataque contra a OVH, onde o bombardeamento do tráfego foi desencadeado pelos dispositivos da Internet de Coisas (IoT) controlados pela botnet Mirai, em nenhum desses dois ataques recentes havia uso de qualquer dispositivo comprometido.

Nos dois casos recentemente registrados, os cibercriminosos incorporaram o banco de dados amplamente utilizado dos servidores Memcashed, que suportam o protocolo UDP ativado e que são oferecidos na Internet sem qualquer requisito de autenticação no lugar, usando um método de ataque relativamente raro denominado "Memcrashed".

Os servidores são projetados para aumentar a velocidade de sites e aplicativos, embora também possam ser usados como refletores para amplificar o tráfego a um serviço específico. Na verdade, de acordo com o serviço de proteção DDoS da Cloudflarela, a resposta pode ser 51.200 vezes maior do que a solicitação.

Sobre o ataque DDoS a GitHub

No caso da GitHub, o ataque implicou em confundir o endereço IP dos serviços e enviar pedidos pequenos e repetidos a vários servidores, os quais responderam adequadamente, com exceção do fato de que eles provocaram respostas imensamente desproporcionais.

"Ocultar o endereço IP permite direcionar a resposta dos servidores memcached a outro endereço, como o usado pela GitHub.com, e enviar mais dados do que o necessário ao destinatário da fonte original", explicou a empresa GitHub através de um post.

Pouco depois do início do ataque DDoS, a GitHub se subscreveu à ajuda oferecida pelo serviço da Akamai Prolexicu, especialistas em mitigação de ataques DDoS, que reduziu o spam redirecionando-o através de sua rede e bloqueando solicitações maliciosas. Por fim, o ataque foi cessado.

Mais e maiores ataques DDoS

Até o momento de produzir este post, cerca de 93.000 servidores Memcached estavam disponíveis e prontos para serem usados. "Um cibercriminoso pode acessar e enviar para os servidores um pacote de comandos especiais aos quais responderá com uma resposta ainda maior", escreveu o site Wired.

De acordo com Akamai, as capacidades de reflexão do Memcached tornam "altamente provável que este ataque não seja o maior por muito tempo". Além disso, a empresa acrescentou que ataques similares impactaram várias organizações nos últimos dias e que um aumento significativo nas revisões de servidores Memcached abertos foi detectado.

“Enquanto a comunidade da Internet está se unindo para encerrar o acesso a muitos servidores Memcached abertos, um grande número de servidores que usam o Memcached fará com que seja criada uma vulnerabilidade que durará muito tempo e será explorada por cibercriminosos. É muito importante que as empresas tomem as precauções necessárias para se protegerem", informou a Arbor Networks, em seu blog.

Os ataques DDoS são uma arma escolhida quando um adversário pretende deixar um serviço fora de funcionamento. Embora eles também possam trazer outras intenções ocultas.

Memcached x Memfixed

Por último, nesta semana, foram vazadas duas provas de conceito (PoC, por sua sigla em inglês) de códigos exploit para um ataque amplificado aos servidores Memcached. Os dados são preocupantes, porque permitiria que praticamente qualquer pessoa pudesse lançar um ataque DDoS usando essa técnica. No entanto, a boa notícia foi imediata, já que pesquisadores da Corero Network Security lançaram um código, chamado Memfixed, que serve para contrariar os ataques DDoS massivos que tentam aproveitar a vulnerabilidade dos servidores Memcached.