Os pesquisadores da ESET descobriram que o Turla, um conhecido grupo de ciberespionagem patrocinado por um Estado, adicionou uma nova arma ao seu arsenal que está sendo usada em novas campanhas destinadas às embaixadas e consulados nos estados pós-soviéticos. Esta nova ferramenta busca confundir as vítimas para que instalem um malware que tenta desviar informações confidenciais dos alvos do Turla.

Há muito tempo, o grupo vem usando Engenharia Social para fazer com que seus alvos executem instaladores falsos do Adobe Flash Player sem que possam suspeitar. No entanto, ao invés de descansar, o Turla continua inovando, assim como foi demonstrado em uma recente pesquisa da ESET.

O grupo não apenas vincula seus backdoors com instaladores legítimos do Adobe Flash Player, mas também garante que o URL e o endereço IP utilizado correspondam à infraestrutura legítima da Adobe. Ao fazer isso, os cibercriminosos abusam da marca da Adobe para confundir os usuários durante o download de malwares. As vítimas acreditam que apenas estão baixando um software autêntico da adobe.com, quando, infelizmente, nada pode ser tão longe da realidade.

As campanhas, que têm aproveitado a nova ferramenta desde pelo menos julho de 2016, contemplam vários recursos distintivos do grupo, incluindo o Mosquito, um backdoor que foi criado pelo grupo, e o uso de endereços IP anteriormente associados com o mesmo. A nova ferramenta maliciosa também possui semelhanças com outras famílias de malware propagadas pelo grupo.

Vetores de ataque

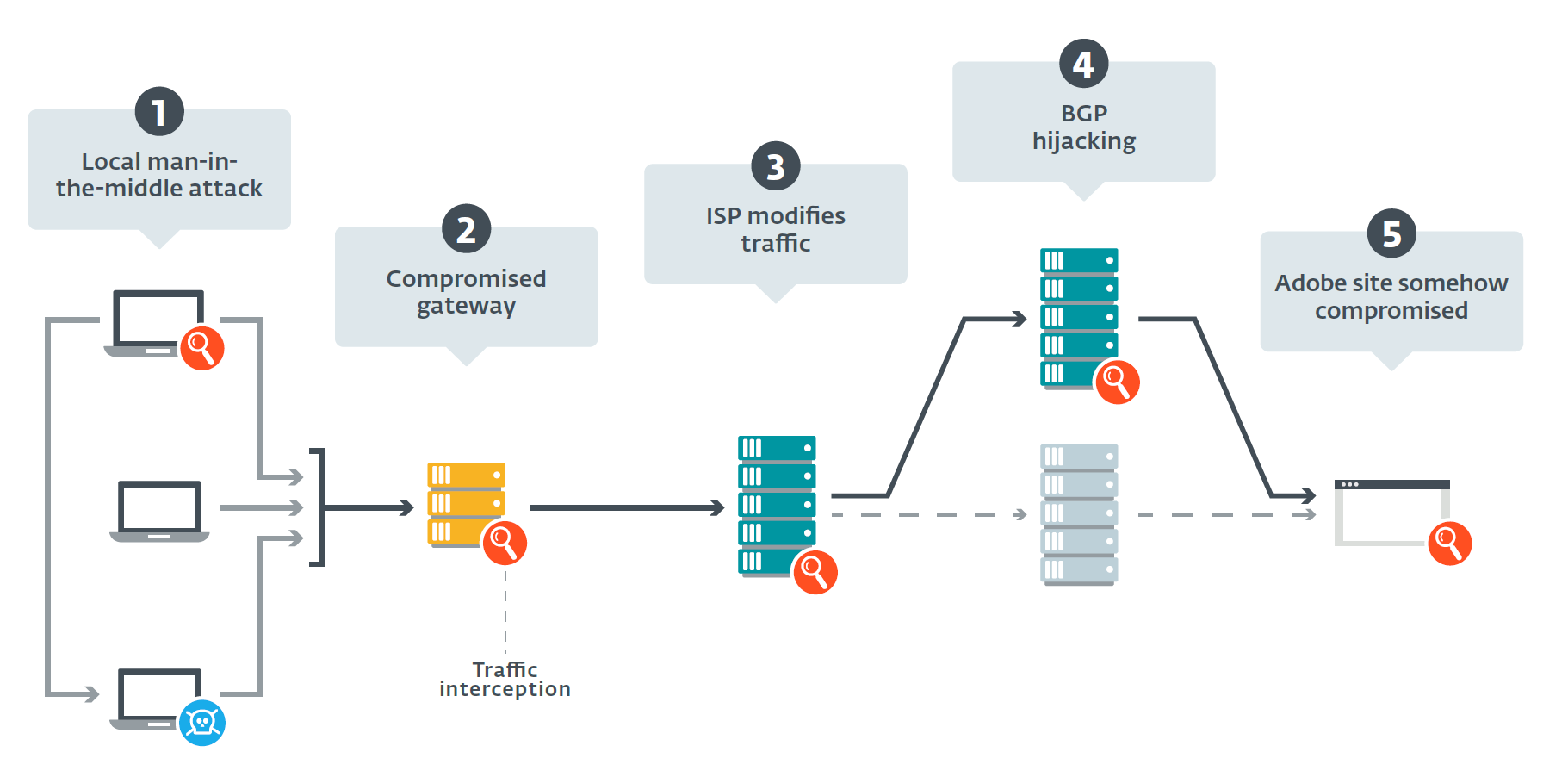

Os pesquisadores da ESET apresentaram várias hipóteses (mostradas na Figura abaixo) sobre como o malware relacionado com o Turla pode entrar no computador de uma vítima através desse novo método. No entanto, notamos que um possível cenário no qual a Adobe esteja envolvida está praticamente descartado. Não identificamos atualizações legítimas do Flash Player que tenham sido afetadas pelo malware do Turla, nem podemos associar a qualquer vulnerabilidade conhecida dos produtos da Adobe. A possibilidade que envolve o site de download do Adobe Flash Player também foi praticamente descartada.

Os possíveis vetores de ataque considerados pelos pesquisadores da ESET são:

Os possíveis vetores de ataque considerados pelos pesquisadores da ESET são:

- Uma máquina dentro da rede da empresa da vítima pode ter sido sequestrada para atuar como a plataforma para um ataque de Man-in-the-Middle (MitM, por sua sigla em inglês). Isso implicaria em um redirecionamento direto do tráfego da máquina à qual se destina para outra comprometida na rede local.

- Os atacantes também podem ter comprometido o gateway da rede de uma empresa, permitindo interceptar todo o tráfego de entrada e saída entre a intranet dessa organização e a Internet.

- A intercepção do tráfego também pode ocorrer ao envolver os provedores de serviços de Internet (ISPs, sua sigla em inglês), uma tática que - como foi observado na recente pesquisa da ESET em campanhas de vigilância que implantaram o spyware FinFisher – não é inédita. Todas as vítimas encontradas estão localizadas em diferentes países e temos notado que o uso de pelo menos quatro ISPs diferentes.

- Os cibercriminosos podem ter usado um Border Gateway Protocol (BGP) hijack para redirecionar o tráfego para um servidor controlado pelo Turla, embora essa tática provavelmente produza alarmes em serviços de monitoramento da Adobe ou da BGP.

Uma vez que o instalador falso do Flash é baixado e executado, um dos diversos backdoors é iniciado. Pode ser o Mosquito, que faz parte do malware Win32, um arquivo de JavaScript malicioso em comunicação com um aplicativo da web localizado no Google Apps Script, ou um arquivo desconhecido baixado de um URL da Adobe falso e inexistente.

Em seguida, o cenário está pronto para atingir o objetivo da missão - a transferência de dados confidenciais. Esta informação inclui o ID exclusivo da máquina comprometida, o nome de usuário e a lista de produtos de segurança instalados no dispositivo. No sistema operacional Mac, “apenas” o nome de usuário e o dispositivo são obtidos pelo backdoor Snake do Turla.

Na última etapa do processo, o instalador falso é iniciado – ou baixado - e, em seguida, executa um aplicativo legítimo do Flash Player. Este último instalador está incorporado em sua contraparte ou é baixado de um endereço web do Google Drive.

Os backdoors Mosquito e JavaScript

Os Pesquisadores da ESET viram novas amostras do backdoor conhecido como Mosquito in the wild. As réplicas mais recentes são obscurecidas em grande parte pelo que parece ser um crypter personalizado, o que torna a análise mais difícil, tanto para os pesquisadores de malware quanto para os códigos de segurança do software.

Para permanecer no sistema, o instalador interfere no registro do sistema operacional. Por sua vez, cria uma conta de administrador que permite o acesso remoto.

O backdoor CommanderDLL principal possui a extensão .pdb, e usa um algoritmo de criptografia particular que pode executar certas ações predefinidas. O backdoor realiza o registro de tudo que é feito na máquina comprometida em um arquivo de log criptografado.

O Turla vem operando há alguns anos e suas atividades foram monitoradas e analisadas pelos laboratórios de pesquisa da ESET. No ano passado, analistas publicaram notas sobre novas versões de outro backdoor do Turla chamado Carbon, campanhas de Watering Hole que abusam de uma extensão do mecanismo de busca do Firefox e, mais recentemente, uma porta backdoor chamada Gazer.

Leia as últimas descobertas da ESET sobre o Turla em uma nova publicação (em inglês): Diplomats in Eastern Europe bitten by a Turla mosquito.