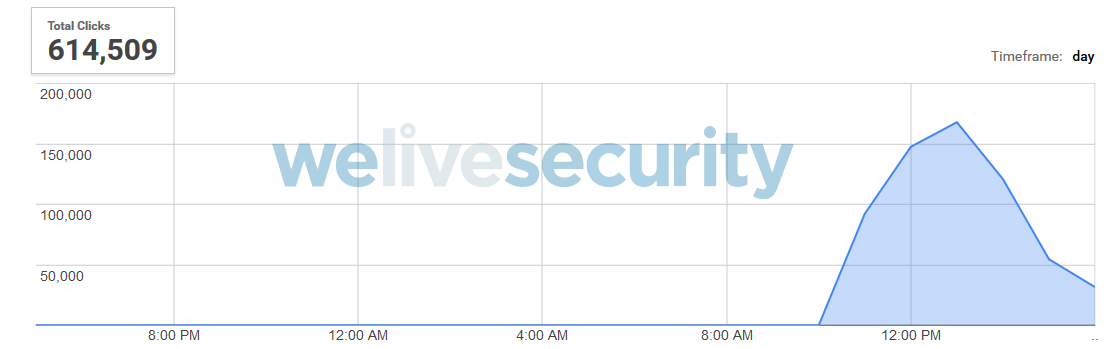

Após uma fraude envolvendo a rede de fast-food, Burger King, divulgada hoje no WeLiveSecurity, também alertamos os usuários do WhatsApp sobre uma nova campanha que já obteve mais de 600 mil cliques e utiliza um velho assunto, que por diversas vezes serviu como isca para atrair vítimas em 2017, o saque do FGTS.

Já vimos diversas campanhas explorando o mesmo tema, após o anuncio do governo de que trabalhadores poderiam sacar o saldo de contas inativas do FGTS. Curiosamente, já terminou o prazo para o saque de FGTS inativo desde o último mês de julho, mas o assunto continua sendo explorado em diferentes campanhas maliciosas.

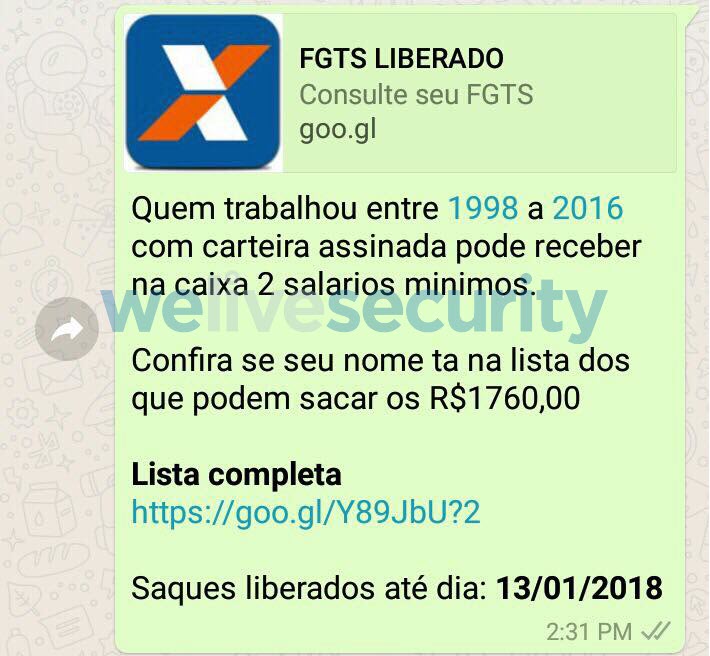

O golpe começa através de uma mensagem que informa que “quem trabalhou entre 1998 a 2016 com carteira assinada pode receber na caixa 2 salários mínimos”. A mensagem contém um link onde supostamente é possível verificar a lista completa de beneficiados.

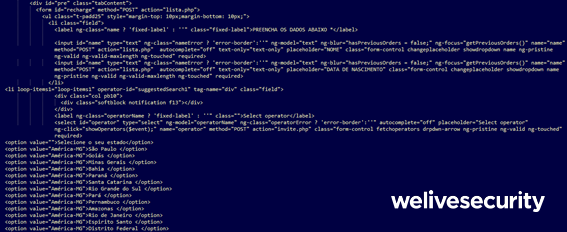

Ao clicar no link, ao invés de obter ou acessar uma lista de beneficiados, a vítima é redirecionada para uma página onde deve preencher seus dados como nome, data de nascimento, estado e selecionar outras duas opções.

Esses dados são enviados ao servidor da campanha maliciosa (através do método POST) e, ainda que não haja nenhum verificação de consistência de dados, podem acabar sendo armazenados para futuros golpes.

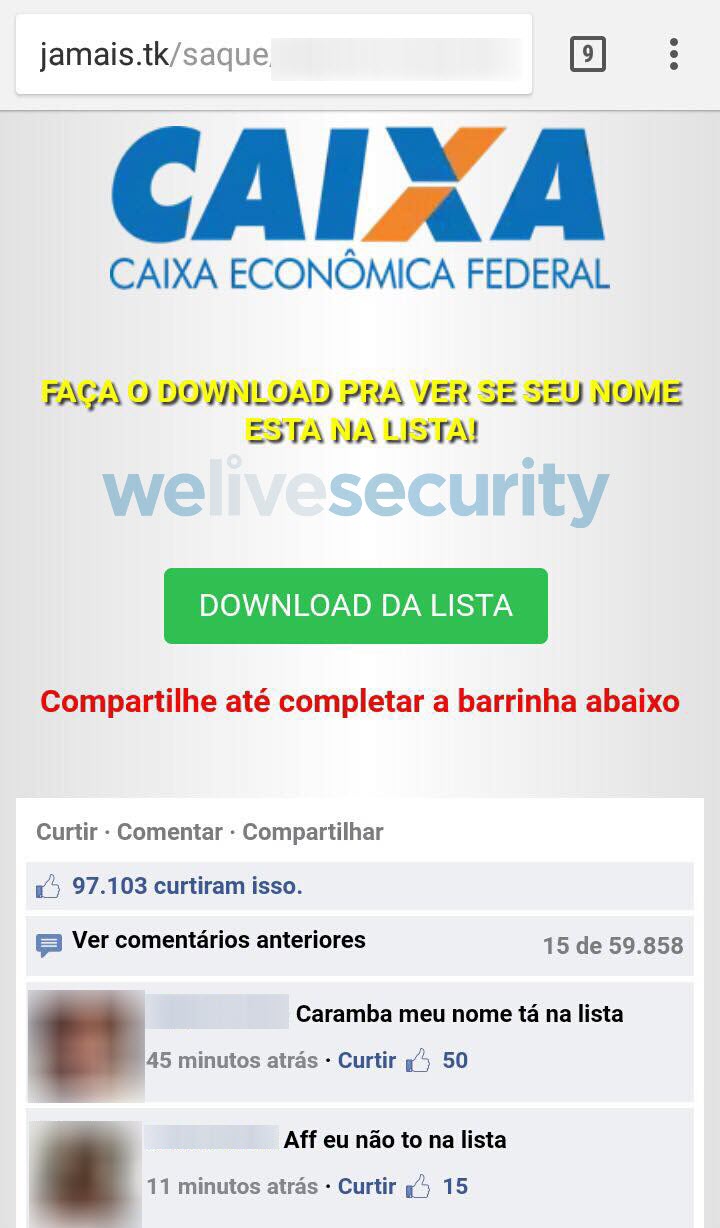

A vítima é então redirecionada para uma página onde supostamente poderá fazer o download da lista.

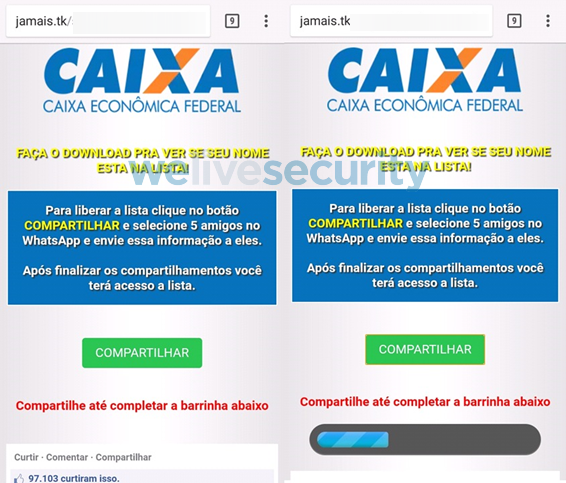

Ao clicar no botão de download, ao invés de obter a lista, a vítima é instruída a compartilhar a mensagem com cinco amigos no Whatsapp. Além disso, podemos observar o uso de Engenharia Social também utilizada em outras campanhas deste tipo: falsos comentários de supostos usuários do Facebook, gerando uma aparência ainda mais legítima para a fraude.

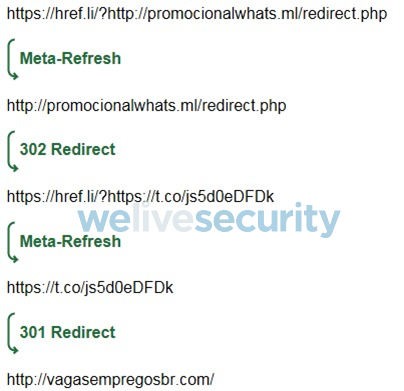

Ao concluir os cinco compartilhamento, a vítima é automaticamente redirecionada para diferentes URLs, chegando em uma página bastante duvidosa que promete vagas de emprego (ou seja, nada relacionado à questão inicial do FGTS).

Nota-se que os operadores do golpe utilizaram o href.li que simplesmente redireciona o acesso para a URL passada por parâmetro, algo também muito utilizado nesse tipo de golpe.

Como o site final é sempre o mesmo (em nossos testes), independetemente de onde o acesso é realizado, ou se o acesso é mobile ou desktop, leva-se a crer que essa campanha trata de promover o site em questão. Mais do que isso, a URL utilizada para chegar ao site, provém do Twitter, o que faz crescer artificalmente o número de impressions.

Outro fator a ser ressaltado é que o redirect de promocionalwhats.ml poderia ser facilmente alterado para a realização de outras campanhas (e crescer artificialmente outros anúncios nas redes sociais).

Portanto, leva-se a crer que a monetização, nesse caso, é através da venda de likes/impressions para empresas interessadas em investir em seu marketing online.