Outro conjunto de aplicativos maliciosos conseguiu entrar na loja oficial do Android, a Google Play Store. Detectados pela ESET como Android/TrojanDropper.Agent.BKY, esses aplicativos formam uma nova família de malware para Android com habilidades de execução em diversas etapas e a possibilidade de fazer com que a atividade maliciosa ocorra de forma mais lenta.

Descobrimos oito aplicativos desta família de malwares na Google Play Store e notificamos a equipe de segurança do Google sobre o problema. Em consequência disso, os oito aplicativos foram removidos e já não estão mais disponíveis na loja virtual. Os usuários com o Google Play Protect ativado estão protegidos por meio deste mecanismo.

Nenhum dos aplicativos chegou a atingir mais de algumas centenas de downloads. Independentemente disso, seus recursos avançados para evitar a detecção tornam essa família de malware bastante interessante para ser analisada.

Recursos anti-detecção

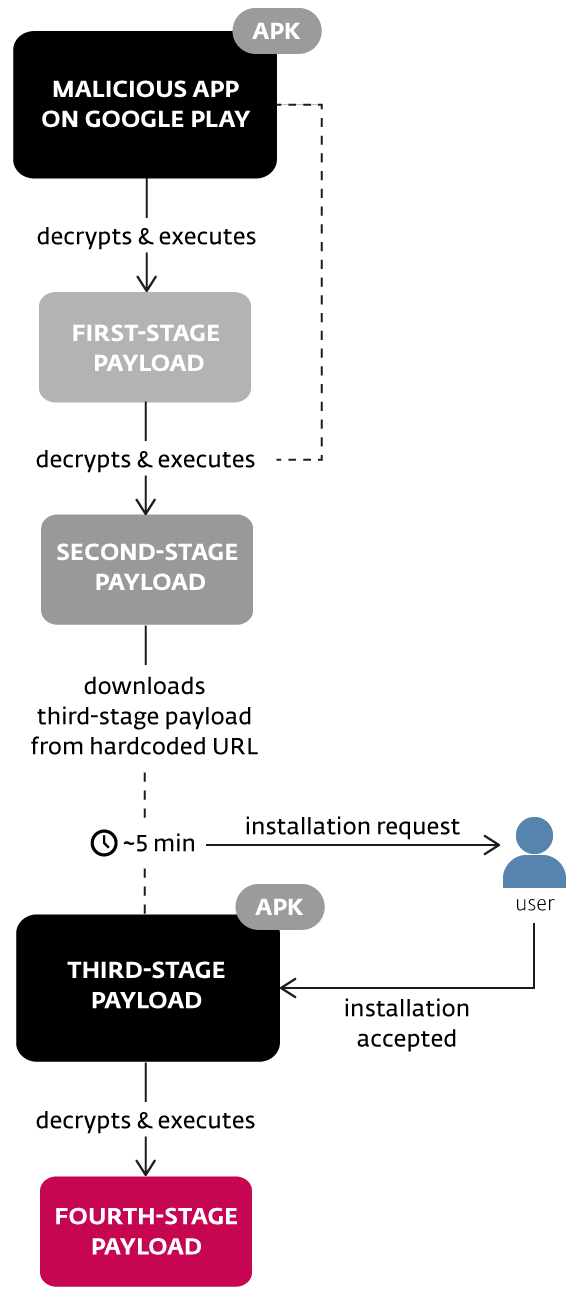

Essas amostras possuem uma estrutura de execução em diversas etapas e usam criptografia em ambos os casos para permanecerem fora do radar.

Depois de serem baixados e instalados, esses aplicativos não solicitam permissões suspeitas e, inclusive, imitam a atividade que o usuário espera de um app legítimo.

Além disso, o aplicativo malicioso também decodifica e executa seu payload, ou seja, o payload do primeiro estágio. Este é responsável por desencriptar e executar o payload do segundo estágio, que é armazenada nos recursos do aplicativo inicial baixado da Google Play Store. Essas etapas são invisíveis para o usuário e servem como medidas de ofuscação.

O payload da segunda etapa contém uma URL hardcodeada, pela qual baixa outro aplicativo malicioso (ou seja, o payload do terceiro estágio) sem o conhecimento da vítima. Após um atraso pré-determinado de aproximadamente cinco minutos, surge uma solicitação para a instalação do aplicativo baixado.

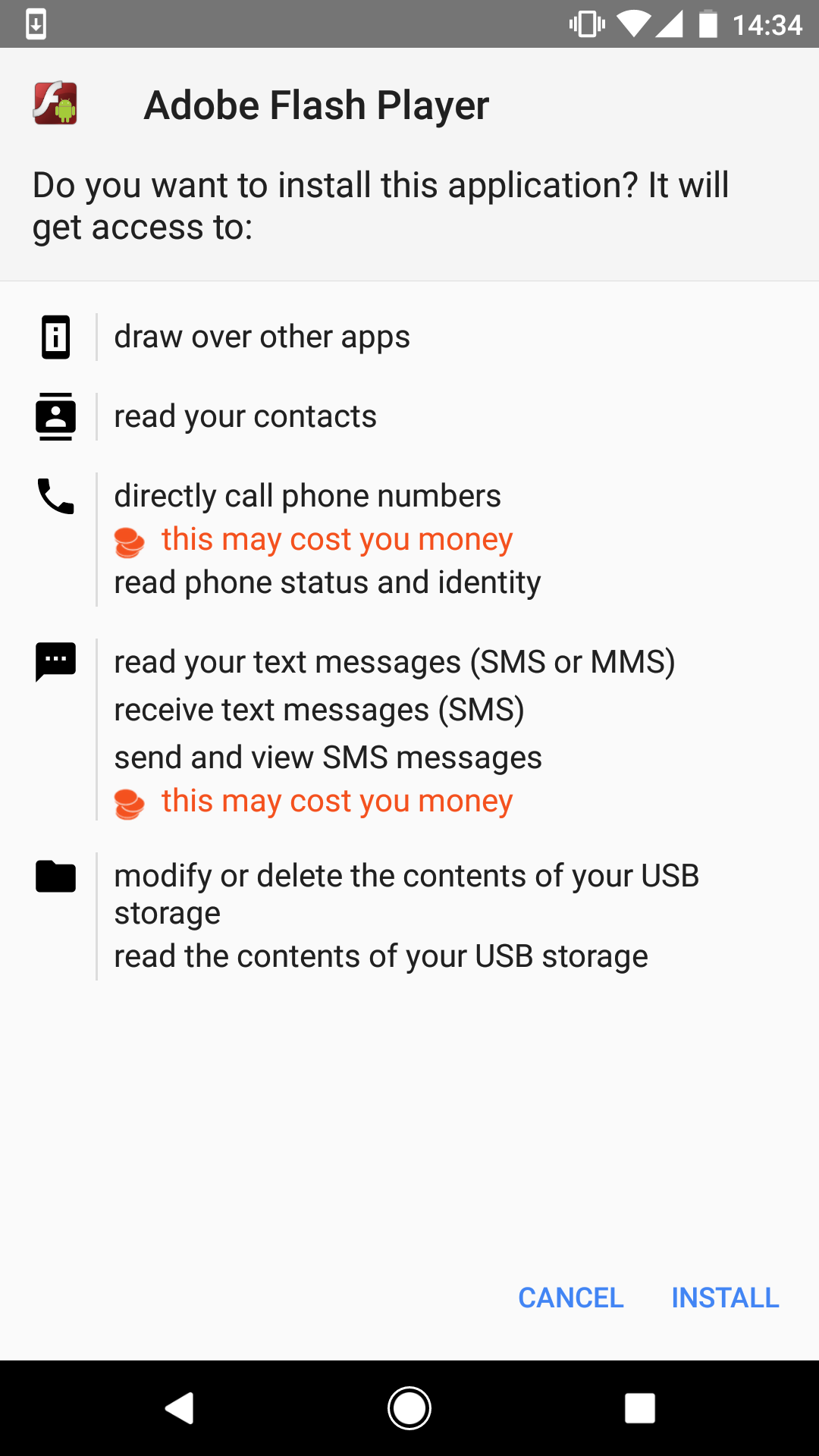

O app descarregado pelo payload da segunda etapa é camuflado como o conhecido software Adobe Flash Player ou como algo aparentemente legítimo, mas é completamente fictício, por exemplo, “Android Update” ou “Adobe Update”. Em todos os casos, o objetivo deste aplicativo é baixar o payload final e obter todos as permissões que precisam para o envio de ações maliciosas.

Uma vez instalado e com as permissões concedidas, o aplicativo malicioso, que funciona como payload de terceiro etapa, desencripta e executa o payload do quarto etapa (o final).

Em todos os casos que pesquisamos, o payload final era um trojan bancário para dispositivos móveis. Uma vez instalado, o app passa a ter um comportamento malicioso típico deste tipo de ameaça: apresenta para o usuário falsos formulários de login com o intuito de roubar credenciais ou detalhes do cartão de crédito.

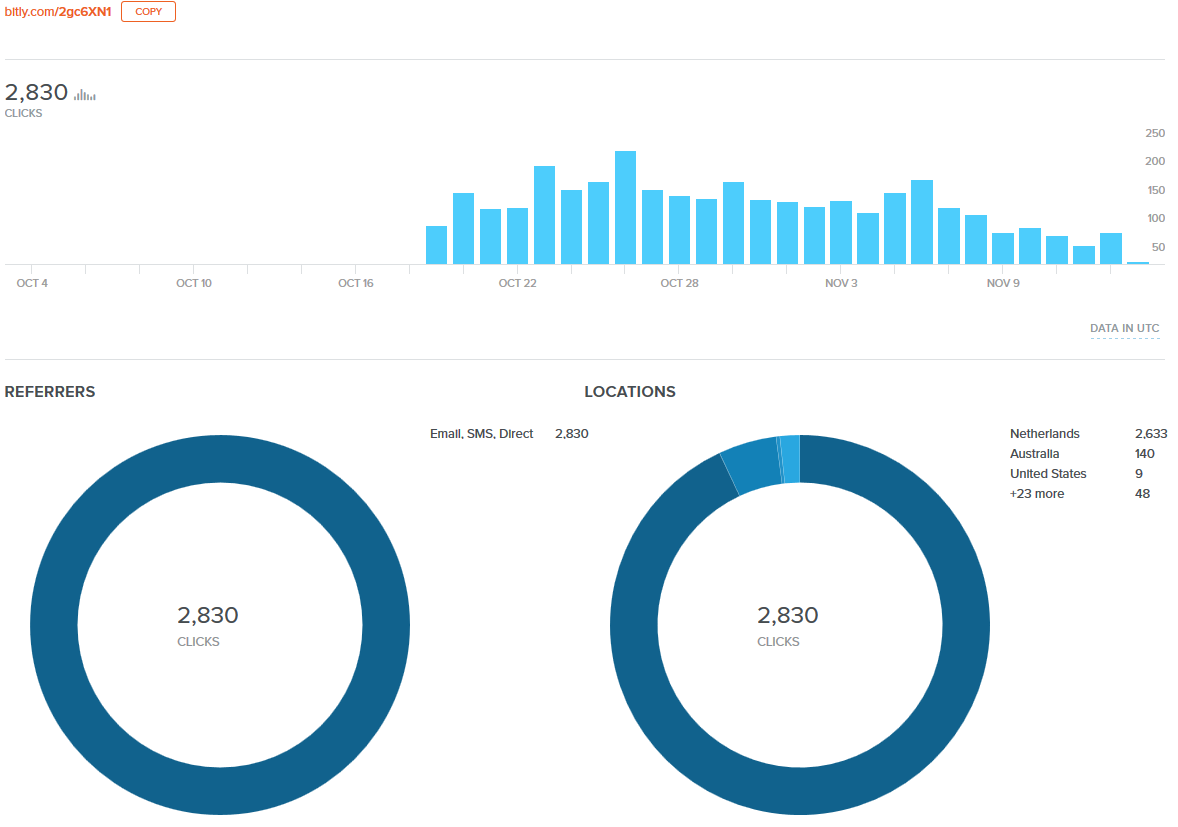

Um dos aplicativos maliciosos baixa o payload final usando o encurtador de URL bit.ly. Graças a isso, conseguimos obter estatísticas de download: até o dia 14 de novembro de 2017, o link havia sido usado cerca de 3.000 vezes, com grande parte dos usuários provenientes dos Países Baixos.

Figura 4: Estatísticas de download para o payload final de um dos apps maliciosos, em 14 de novembro de 2017.

Duas das amostras mais recentes do Android TrojanDropper.Agent.BKY foram descobertas baixando o MazarBot, um trojan bancário notório ou spyware.

Considerando a sua natureza, este downloader pode executar qualquer payload escolhido pelos criminosos, desde que não seja detectado pelo mecanismo Google Protect.

Como se livrar desta ameaça?

Se você baixou algum desses aplicativos, é necessário desativar os direitos de administrador do payload instalado, desinstalar tudo que foi baixado silenciosamente e, principalmente, o app da Google Play.

- Para desativar os direitos de administrador do payload instalado, as opções variam de acordo com a versão do Android, mas o importante é conseguir chegar na lista de administradores. Por exemplo, Configurações → Segurança → Outras configurações de segurança → Administradores de dispositivos e procure por Adobe Flash Player, Adobe Update ou Android Update.

- Para desinstalar o payload instalado, vá para Configurações → Aplicativos e procure por Adobe Flash Player, Adobe Update ou Android Update para desinstalá-los.

- Para desinstalar o aplicativo malicioso baixado da Google Play, vá para Configurações → Administrador de Aplicativos e procure os seguintes apps: MEX Tools, Clear Android, Cleaner for Android, World News, WORLD NEWS, World News PRO, Игровые Автоматы Слоты Онлайн o Слоты Онлайн Клуб Игровые Автоматы.

Como estar protegido?

Graças as funcionalidades de ofuscação, os downloaders de diversas etapas têm mais chances de se infiltrar em lojas oficiais do que o malware para Android tradicional.

Para estar protegido, não confie apenas nas proteções da loja virtual, pois é fundamental estar atento aos comentários e a pontuação dos usuários. Além disso, cuidado com as permissões solicitas e, para finalizar, use uma solução de segurança para dispositivos móveis que seja capaz de detectar ameaças de forma proativa.

IoCs |

|||

|---|---|---|---|

| Nome do pacote | Disponíveis | Instalações | Hash |

| com.fleeeishei.erabladmounsem | 16 de outubro de 2017 | 1,000 – 5,000 | 9AB5A05BC3C8F1931A3A49278E18D2116F529704 |

| com.softmuiiurket.cleanerforandroid | 3 de outubro de 2017 | 50 - 100 | 2E47C816A517548A0FBF809324D63868708D00D0 |

| com.expjhvjhertsoft.bestrambooster | 29 de setembro de 2017 | 500 – 1,000 | DE64139E6E91AC0DDE755D2EF49D60251984652F |

| gotov.games.toppro | 7 de outubro de 2017 | 1,000 – 5,000 | 6AB844C8FD654AAEC29DAC095214F4430012EE0E |

| slots.forgame.vul | 6 de outubro de 2017 | 10 - 50 | C8DD6815F30367695938A7613C11E029055279A2 |

| com.bucholregaum.hampelpa | 9 de outubro de 2017 | 100 - 500 | 47442BFDFBC0FB350B8B30271C310FE44FFB119A |

| com.peridesuramant.worldnews | 19 de outubro de 2017 | 100 - 500 | 604E6DCDF1FA1F7B5A85892AC3761BED81405BF6 |

| com.peridesurrramant.worldnews | 20 de outubro de 2017 | 100 - 500 | 532079B31E3ACEF2D71C75B31D77480304B2F7B9 |

Domínios hardcodeados que hospedam links nos payloads da terceira etapa |

|---|

| loaderclientarea24.ru |

| loaderclientarea22.ru |

| loaderclientarea20.ru |

| loaderclientarea15.ru |

| loaderclientarea13.ru |