Usuários do popular aplicativo para trocar criptomoedas, chamado Poloniex, foram alvo de dois apps falsos e ladrões de credenciais, que descobrimos escondidos no Google Play se passando por versões originais. Além de coletar senhas do Poloniex, também tentavam enganar as vítimas para que fornecessem o acesso às contas do Gmail.

Poloniex é um dos principais sistemas de intercâmbio de criptomoedas do mundo, com mais de 100 criptomoedas para a compra e a comercialização. Isso por si só o transforma em um alvo atrativo para golpistas de todos os tipos, mas neste caso, os cibercriminosos se aproveitaram da falta de um app móvel oficial.

Como as discussões em torno das criptomoedas, os cibercriminosos tentam aproveitar qualquer oportunidade nova, seja por meio do sequestro do poder de computação dos usuários para minar criptomoedas através de navegadores ou comprometendo máquinas sem patches, ou com esquemas de golpes que utilizam sites de phishing e aplicativos falsos.

Os apps maliciosos

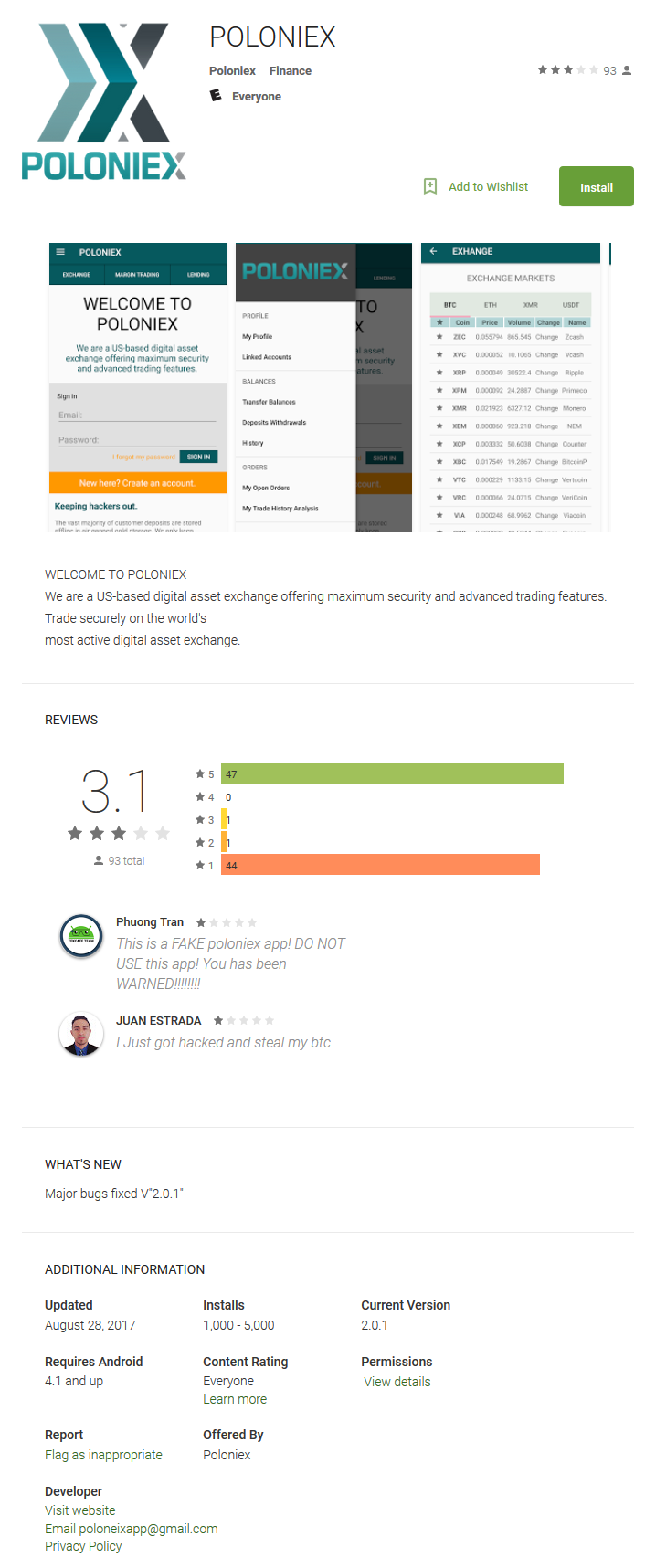

O primeiro destes apps maliciosos se infiltrou no Google Play usando o nome “POLONIEX”, tendo “Poloniex” como desenvolvedor. Entre o dia 28 de agosto de 2017 e 19 de setembro de 2017, foi instalado por até 5.000 usuários, apesar de ter comentários e opiniões bem diversas.

O segundo app, chamado “POLONIEX EXCHANGE”, do desenvolvedor “POLONIEX COMPANY”, apareceu na loja no dia 15 de outubro de 2017 e atingiu até 500 instalações antes de ser excluído depois das notificações da ESET para o Google Play.

Além de notificar o Google, também informamos a Poloniex sobre estes impostores maliciosos.

Figura 1: Os apps falsos descobertos no Google Play.

Figura 2: Opniões no Google Play sobre um dos apps falsos.

Como funcionam?

Para tomar o controle de uma conta do Poloniex por meio destes aplicativos, os cibercriminosos precisam primeiro obter credenciais de acesso. Em seguida, obter acesso a conta de email associada à conta, para controlar as notificações de acessos e transações não autorizadas.

Por último, precisam fazer com que o app pareça funcional, com o intuito de que não levante suspeitas. Ambos apps usam o mesmo método para conseguir isso.

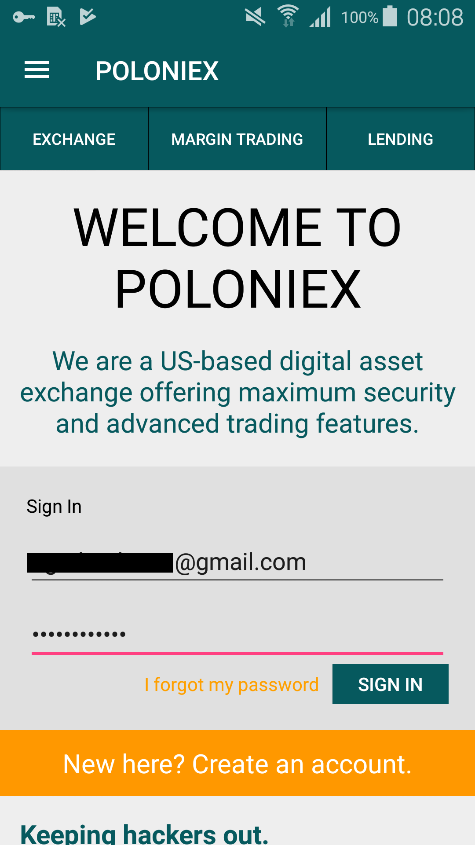

O roubo de credenciais tem lugar justo depois que o usuário executa alguma delas. O aplicativo mostra uma falsa tela de login do Poloniex (figura 3). Caso o usuário insira as credenciais e clique em “Sign In”, as mesmas são enviadas para os cibercriminosos.

Se o usuário não conta com o duplo fator de autenticação (2FA) ativado na conta, os cibercriminosos facilmente conseguem o acesso. Isso significa que podem realizar transações em nome do usuário, alterar configurações ou até mesmo deixá-lo fora de sua própria conta por meio da troca de senha.

Caso o usuário tenha o 2FA ativado, sua conta estará a salvo deste ataque. Isso se deve ao fato de que a Poloniex oferece o 2FA através do Google Authenticator, gerando códigos de início de sessão aleatórios que são enviados para os usuários por mensagens de texto, ligação ou para o aplicativo do Google Authenticator - os atacantes não tem acesso a nenhum destes canais.

Figura 3: Falso login do Poloniex que rouba credenciais.

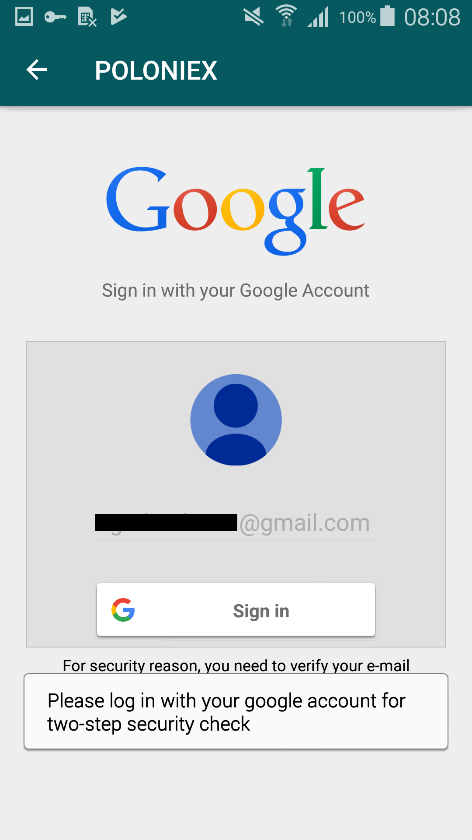

Se os cibercriminosos atingem o objetivo, começam a trabalhar para acessar a conta do Gmail do usuário. Neste momento, aparece um formulário que aparentemente pertence ao Google, pedindo o início de sessão para uma “verificação de segurança em dois passos” (figura 4).

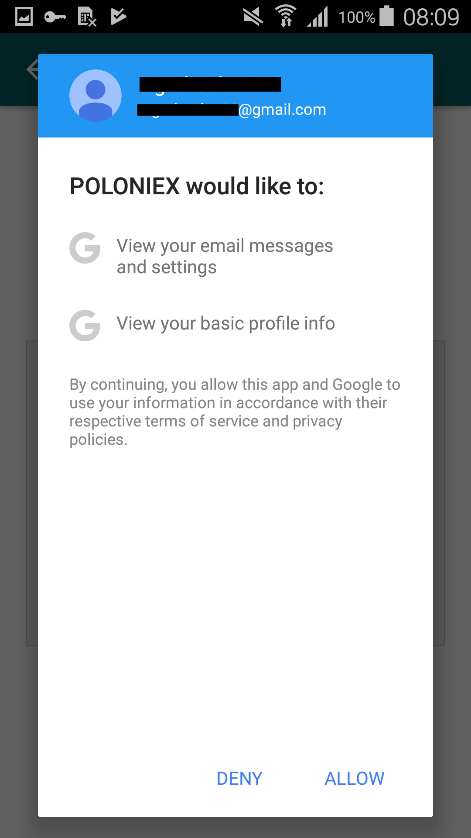

Depois que o usuário clica em “Sign in”, o app maliciosos pede permissão para ver suas mensagens de email e configurações, e as informações básicas do perfil (figura 5). Caso estas permissões sejam concedidas, o app consegue acesso à caixa de entrada do Gmail.

Com estes dois acessos, os cibercriminosos podem realizar transações e excluir qualquer notificação para que o usuário não se dê conta do que está acontecendo.

Figura 4: Formulário que parece ser do Google solicitando ao usuário que inicie sessão no Gmail.

Figura 5: O app malicioso solicitando acesso aos emails.

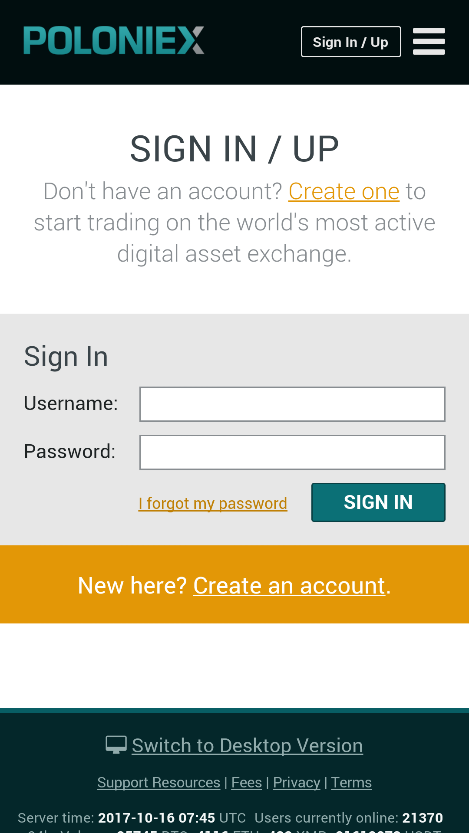

Para finalizar, com o intuito de que seja aparentemente funcional, o app malicioso direciona o usuário para a versão móvel do site legítimo do Poloniex, que solicita o início de sessão para o usuário (figura 6). Depois de fazer isso, o usuário pode acessar e usar o site legítimo do Poloniex sem problema. De aí por diante, o app apenas abrirá esta versão cada vez que for executado.

Figura 6: Versão móvel do site legítimo do Poloniex aberto pelo app malicioso.

Como estar protegido?

Se você é usuário do Poloniex e instalou algum destes aplicativos maliciosos em seu dispositivo, comece pela desinstalação. Troque as suas senhas para o Poloniex e o Gmail e, além disso, ative o duplo fator de autenticação em ambos serviços.

Confira dicas do que fazer para evitar ser vítima de golpistas no futuro:

- Garanta que o serviço que esteja usando realmente temu um app móvel oficial. Caso tenha, deve ter um link para o download no site oficial da empresa.

- Preste atenção aos comentários e opiniões dos apps que são baixados.

- Ten cuidado con las apps de terceros que disparan alertas y ventanas emergentes que Tenha cuidado com os apps de terceiros que soltam alertas e janelas pop-ups que parecem estar conectadas ao Google, considerando que se aproveitar da confiança que o Google inspira nos usuários é um truque popular dos cibercriminosos.

- Use o duplo fator de autenticação para uma camada extra e de segurança.

- Use uma solução de segurança móvel confiável. Os produtos da ESET detectam estes ladrões de credenciais como Android/FakeApp.GV.

IoCs |

|

|---|---|

| Nome do pacote | Hash |

| com.poloniex.exchange | 89BE9AF09BB3B2CAD9EAF88FE0EF175E5F150044 |

| com.poloniexap.poloniex | 427CBAFD6E28C50708E26A481A9C8665C3315BCD |