Estão circulando novas campanhas de espionagem usando o FinFisher, um spyware também conhecido como FinSpy, que é comercializado para governos e suas agências em todo o mundo. Além de apresentar melhorias técnicas, algumas destas variantes usam um vetor de infecção sigiloso, previamente desconhecido, com fortes indícios de que há provedores de serviços de Internet (ISP) envolvidos.

Quando o usuário ao qual se pretende espionar está prestes a baixar os aplicativos (populares e legítimos), alterados pelos cibercriminosos, é redirecionado para uma versão desse aplicativo que está infectado com o FinFisher. No decorrer deste post explicaremos este processo de forma detalhada.

O FinFisher tem amplas capacidades de espionagem, como vigilância em tempo real por meio de webcans e microfones, keylogging e extração de arquivos das vítimas. No entanto, o que o diferencia de outras ferramentas deste tipo, são as contradições sobre as suas implementações. O FinFisher é comercializado como ferramenta destinada às agências governamentais com fins de controle e monitoramento em pesquisas, e se acredita que também tenha sido utilizado em regimes opressivos.

Descobrimos estas últimas variantes do FinFisher em sete países. No entanto, infelizmente, não podemos citá-los para não colocar ninguém em risco.

A infecção dos alvos

As campanhas anteriores do FinFisher usaram vários mecanismos de infecção, incluindo instalações manuais com acesso físico a dispositivos, exploits 0-day e ataques watering hole, ou seja, alterar os sites que as vítimas visitaram. Observamos este último comportamento em uma campanha que servia uma versão móvel do FinFisher, por exemplo.

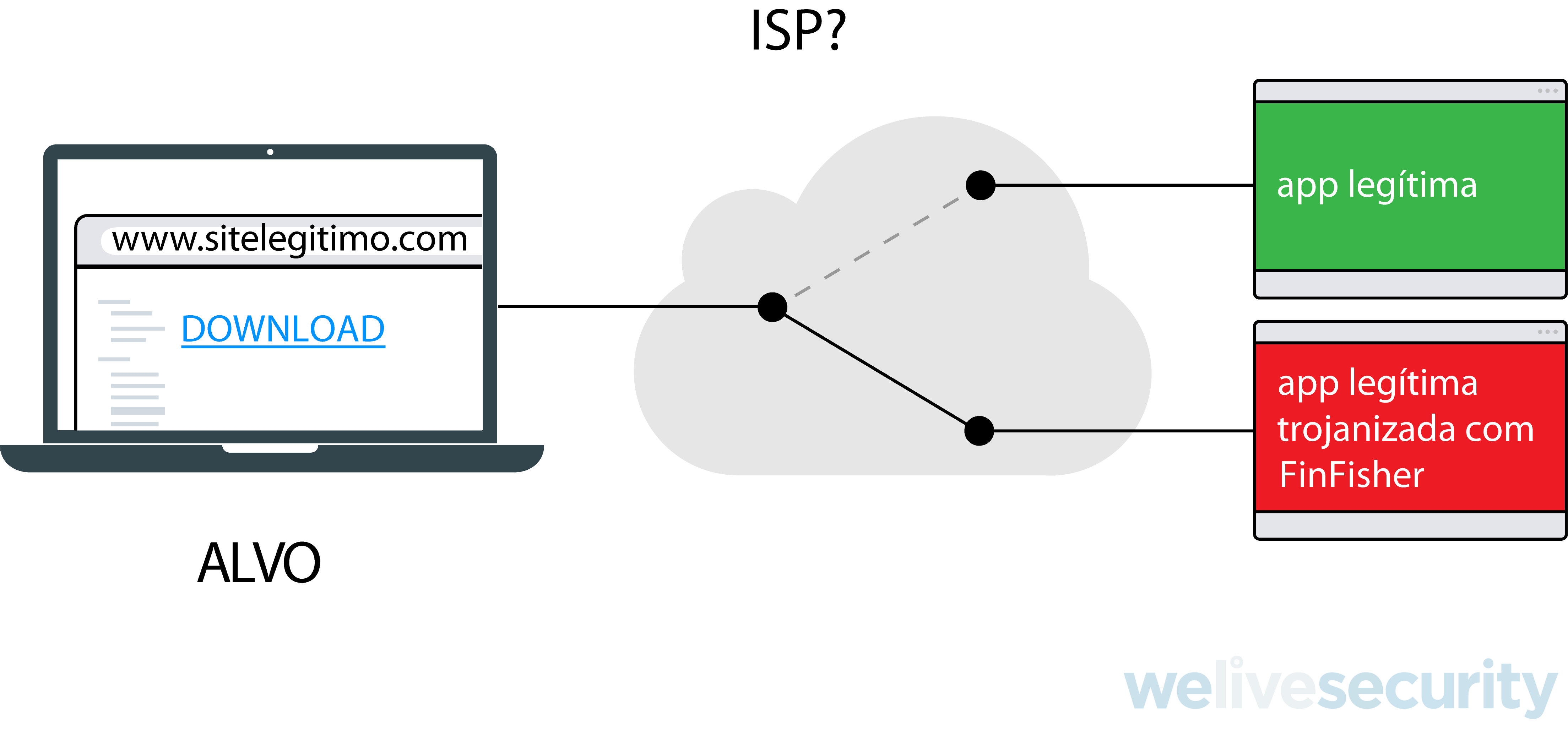

A novidade (e mais preocupante) sobre as novas campanhas em termos de distribuição é o uso de um ataque Man-In-The-Middle, sendo provavelmente um ISP o “man in the middle” ou intermediário. Temos visto que este vetor foi utilizado em dois países nos quais os sistemas da ESET detectaram o último spyware do FinFisher. Nos cinco países restantes, as campanhas se valiam de vetores de infecção tradicionais.

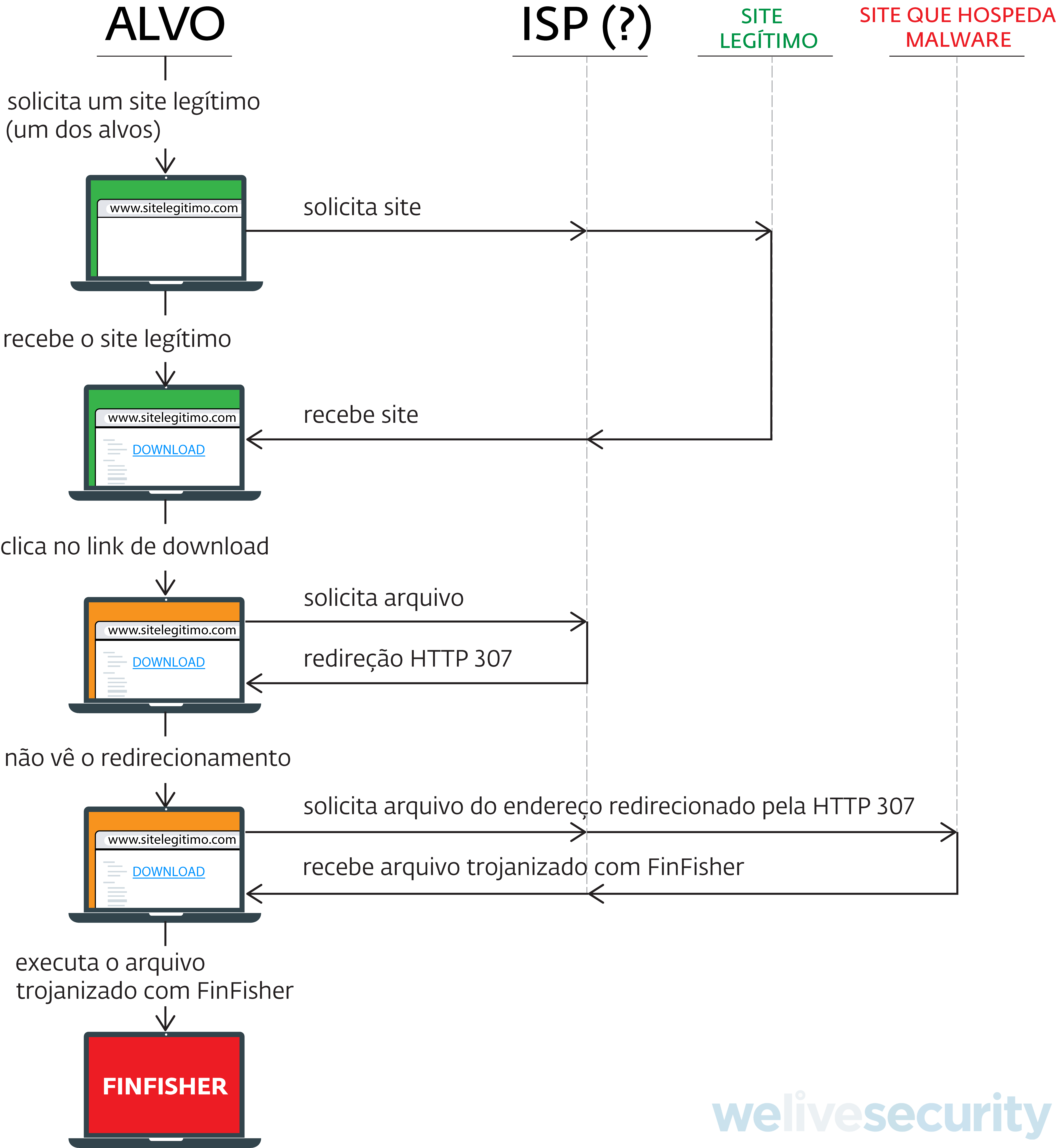

O ataque começa com uma alteração no site de download oficial. Depois que o usuário clica no link de download, o navegador recebe um link modificado e é redirecionado a um pacote de instalação trojanizado, hospedado no servidor do cibercriminoso. Quando o programa é baixado e executado, não apenas instala o aplicativo legítimo que o usuário espera, mas também o spyware FinFisher.

Os aplicativos que temos visto utilizados para propagar o FinFisher são WhatsApp, Skype, Avast, WinRAR, VLC Player e alguns outros. É importante destacar que virtualmente qualquer aplicativo pode ser aproveitado desta forma.

Figura 1: Mecanismo de infecção das últimas variantes do FinFisher.

O redirecionamento é obtido por meio do comprometimento do link de download legítimo e substituído por um malicioso. O mesmo se entrega ao navegador do usuário por meio de um código de resposta de redirecionamento temporário HTTP 307, que indica que o conteúdo solicitado foi transladado temporariamente para uma nova URL. Todo o processo de redirecionamento é produzido sem o conhecimento dos usuários e é invisível por meio de uma simples olhada.

Figura 2: Mecanismo de infecção das últimas variantes do FinFisher (detalhado).

FinFisher, sempre tentando ficar fora do radar

A última versão do FinFisher também recebeu melhorias técnicas e os seus autores colocaram ainda mais foco no sigilo para permanecer fora do radar. O spyware usa virtualização de código personalizada para proteger a maioria dos componentes, incluindo o controlador em modo kernel. Além disso, o código está cheio de truques para complicar a desmontagem. Encontramos muitas instâncias de anti-sandboxing, anti-debugging, anti-virtualização e anti-emulação no spyware, o que complica muito mais a análise.

Depois de passar pelo primeiro nível de proteção (anti-desmontagem), nos aguarda o próximo (virtualização do código). O distribuidor da máquina virtual tem 4 controladores; quase toda a execução do spyware é realizada em um intérprete, que adiciona outra camada ao que se deve ser enfrentado durante a análise.

Figura 3: Visualização dos diversos controladores de máquinas virtuais que complicam a análise do código.

Em breve, publicaremos uma análise técnica mais detalhada da última variante do FinFisher em um white paper.

Tratamento especial para os usuários preocupados com a privacidade

Enquanto analisávamos as campanhas mais recentes, descobrimos uma amostra interessante: o spyware FinFisher se fazendo passar por um arquivo executável chamado “Threema”. Este arquivo pode ser utilizado com foco em usuários mais preocupados com a privacidade, considerando que o aplicativo legítimo Threema fornece mensagens instantâneas seguras com criptografia de ponta a ponta. O irônico é que quem caí no engano e baixa este aplicativo buscando resguardar a sua privacidade terminam sendo espionados.

Este foco especial em usuários que buscam privacidade não está limitado a comunicações de ponta a ponta, aparentemente. Durante nossa pesquisa, também encontramos um arquivo de instalação do TrueCrypt, o software de criptografia de disco que já foi bastante popular, trojanizado com o FinFisher.

Quem é o “homem no meio”?

Seria tecnicamente possível que o “homem” nestes ataques Man-In-The-Middle se situe em várias posições ao longo do caminho que vai desde o computador da vítima até o servidor legítimo (por exemplo, os hotsposts Wi-Fi comprometidos). No entanto, a dispersão geográfica das detecções da ESET das últimas variantes do FinFisher sugere que o ataque MITM está ocorrendo a um nível mais alto - um ISP surge como a opção mais provável.

Esta suposição é sustentada por vários fatos: primeiro, segundo materiais internos que foram publicados no WikiLeaks, o fabricante do FinFisher ofereceu uma solução chamada “FinFly ISP” para ser implementada em redes ISP com capacidades que coincidem com as necessárias para realizar tal ataque MITM.

Em segundo lugar, a técnica de infecção (por meio do redirecionamento HTTP 307) é implementada da mesma forma em ambos países afetados, o qual é muito provável a menos que seja desenvolvido e/ou proporcionado pela mesma fonte.

Em terceiro lugar, todos os alvos afetados dentro de um país estão utilizando o mesmo IPS. Por último, os ISP em pelo menos um dos países afetados usaram o mesmo método e formato de redirecionamento para o vazamento de conteúdo da Internet.

A implementação da técnica de ataque MITM a nível do ISP mencionada nos documentos vazados nunca foi revelado (até o momento). Caso seja confirmado, estas campanhas do FinFisher representariam um sofisticado e sigiloso projeto de vigilância sem precedentes, considerando a sua combinação de métodos e alcance.

Meu computador está infectado? Estou sendo espionado?

Todas as soluções de segurança da ESET detectam e bloqueiam esta ameaça com as assinaturas Win32/FinSpy.AA e Win32/FinSpy.AB. Por isso, os usuários que possuem um produto instalado e atualizado estão automaticamente protegidos. Do contrário, com a ferramenta gratuita ESET Online Scanner, é possível analisar o equipamento em busca deste spyware e eliminá-lo caso esteja presente.

| IoCs |

|---|

| Detecções da ESET: |

| Win32/FinSpy.AA |

| Win32/FinSpy.AB |

| Redirecionamento: |

| HTTP/1.1 307 Temporary Redirect\r\nLocation: |

| Lista de |

| hxxp://108.61.165.27/setup/TrueCrypt-7.2.rar |

| hxxp://download.downloading.shop/pcdownload.php?a=dad2f8ed616d2bfe2e9320a821f0ee39 |

| hxxp://download.downloading.shop/pcdownload.php?a=84619b1b3dc8266bc8878d2478168baa |

| hxxp://download.downloading.shop/pcdownload.php?a=ddba855c17da36d61bcab45b042884be |

| hxxp://download.downloading.shop/pcdownload.php?a=d16ef6194a95d4c8324c2e6673be7352 |

| hxxp://download.downloading.shop/pcdownload.php?a=95207e8f706510116847d39c32415d98 |

| hxxp://download.downloading.shop/pcdownload.php?a=43f02726664a3b30e20e39eb866fb1f8 |

| hxxp://download.downloading.shop/pcdownload.php?a=cb858365d08ebfb029083d9e4dcf57c2 |

| hxxp://download.downloading.shop/pcdownload.php?a=8f8383592ba080b81e45a8913a360b27 |

| hxxp://download.downloading.shop/pcdownload.php?a=e916ba5c43e3dd6adb0d835947576123 |

| hxxp://download.downloading.shop/pcdownload.php?a=96362220acc8190dcd5323437d513215 |

| hxxp://download.downloading.shop/pcdownload.php?a=84162502fa8a838943bd82dc936f1459 |

| hxxp://download.downloading.shop/pcdownload.php?a=974b73ee3c206283b6ee4e170551d1f7 |

| hxxp://download.downloading.shop/pcdownload.php?a=cd32a3477c67defde88ce8929014573d |

| hxxp://download.downloading.shop/pcdownload.php?a=36a5c94ffd487ccd60c9b0db4ae822cf |

| hxxp://download.downloading.shop/pcdownload.php?a=0ebb764617253fab56d2dd49b0830914 |

| hxxp://download.downloading.shop/pcdownload.php?a=f35e058c83bc0ae6e6c4dffa82f5f7e7 |

| hxxp://download.downloading.shop/pcdownload.php?a=64f09230fd56149307b35e9665c6fe4c |

| hxxp://download.downloading.shop/pcdownload.php?a=b3cc01341cb00d91bcc7d2b38cedc064 |

| hxxp://download.downloading.shop/pcdownload.php?a=5fc0440e395125bd9d4c318935a6b2b0 |

| hxxp://download.downloading.shop/pcdownload.php?a=5ca93ad295c9bce5e083faab2e2ac97a |

| hxxp://download.downloading.shop/pcdownload.php?a=f761984bb5803640aff60b9bc2e53db7 |

| hxxp://download.downloading.shop/pcdownload.php?a=5ca93ad295c9bce5e083faab2e2ac97a |

| hxxp://download.downloading.shop/pcdownload.php?a=514893fa5f3f4e899d2e89e1c59096f3 |

| hxxp://download.downloading.shop/pcdownload.php?a=a700af6b8a49f0e1a91c48508894a47c |

| hxxp://download.downloading.shop/pcdownload.php?a=36a5c94ffd487ccd60c9b0db4ae822cf |

| hxxp://download.downloading.shop/pcdownload.php?a=a700af6b8a49f0e1a91c48508894a47c |

| hxxp://download.downloading.shop/pcdownload.php?a=395ce676d1ebc1048004daad855fb3c4 |

| hxxp://download.downloading.shop/pcdownload.php?a=cd32a3477c67defde88ce8929014573d |

| hxxp://download.downloading.shop/pcdownload.php?a=49d6d828308e99fede1f79f82df797e9 |

| hxxp://download.downloading.shop/pcdownload.php?a=d16ef6194a95d4c8324c2e6673be7352 |

| Amostras (SHA-1) |

| ca08793c08b1344ca67dc339a0fb45e06bdf3e2f |

| 417072b246af74647897978902f7d903562e0f6f |

| c4d1fb784fcd252d13058dbb947645a902fc8935 |

| e3f183e67c818f4e693b69748962eecda53f7f88 |

| d9294b86b3976ddf89b66b8051ccf98cfae2e312 |

| a6d14b104744188f80c6c6b368b589e0bd361607 |

| 417072b246af74647897978902f7d903562e0f6f |

| f82d18656341793c0a6b9204a68605232f0c39e7 |

| df76eda3c1f9005fb392a637381db39cceb2e6a8 |

| 5f51084a4b81b40a8fcf485b0808f97ba3b0f6af |

| 4b41f36da7e5bc1353d4077c3b7ef945ddd09130 |

| 1098ba4f3da4795f25715ce74c556e3f9dac61fc |

| d3c65377d39e97ab019f7f00458036ee0c7509a7 |

| c0ad9c242c533effd50b51e94874514a5b9f2219 |

| a16ef7d96a72a24e2a645d5e3758c7d8e6469a55 |

| c33fe4c286845a175ee0d83db6d234fe24dd2864 |

| cfa8fb7c9c3737a8a525562853659b1e0b4d1ba8 |

| 9fc71853d3e6ac843bd36ce9297e398507e5b2bd |

| 66eccea3e8901f6d5151b49bca53c126f086e437 |

| 400e4f843ff93df95145554b2d574a9abf24653f |

| fb4a4143d4f32b0af4c2f6f59c8d91504d670b41 |

| f326479a4aacc2aaf86b364b78ed5b1b0def1fbe |

| 275e76fc462b865fe1af32f5f15b41a37496dd97 |

| df4b8c4b485d916c3cadd963f91f7fa9f509723f |

| 220a8eacd212ecc5a55d538cb964e742acf039c6 |

| 3d90630ff6c151fc2659a579de8d204d1c2f841a |