Pesquisadores de segurança da ESET publicaram uma nova pesquisa (em inglês) que detalha o que aparentemente pode ser uma nova faceta das atividades do Turla, o notório grupo de ciberespionagem que vem sendo acompanhado desde o início deste ano. Desta vez, descobriram um backdoor usado para espionar consulados e embaixadas em todo o mundo.

A equipe da ESET é a primeira em documentar este backdoor, chamado "Gazer". A evidência encontrada indica que o malware foi ativamente usado em ataques direcionados contra governos e diplomatas desde, pelo menos, 2016.

O sucesso do Gazer pode ser explicado tendo em conta os métodos avançados que usa para espionar os alvos pretendidos e a capacidade de persistência em dispositivos infectados, se escondendo para roubar informações durante longos períodos.

Gazer conseguiu infectar uma série de computadores em todo o mundo, embora a maioria das vítimas sejam da Europa

Os pesquisadores da ESET descobriram que o Gazer conseguiu infectar uma série de computadores em todo o mundo, embora a maioria das vítimas sejam da Europa.

Curiosamente, ao analisar de forma detalhada as diferentes campanhas de espionagem utilizadas pelo Gazer, foi possível identificar que o principal alvo parece ter sido a parte sul da Europa oriental e alguns países da antiga União Soviética.

Apesar de não existirem fortes evidências que este backdoor pertença ao Turla, os ataques possuem todas as características de campanhas anteriores do grupo, veja a seguir:

- As organizações alvo são embaixadas, consulados e ministérios;

- As campanhas de spear phishing (phishing direcionado) propagam um backdoor como o Skipper;

- É introduzido um segundo backdoor mais sigiloso (Gazer neste caso, mas exemplos anteriores incluíram o Carbon e o Kazuar);

- O segundo backdoor recebe instruções criptografadas do grupo através de servidores C&C, usando sites legítimos comprometidos como um proxy.

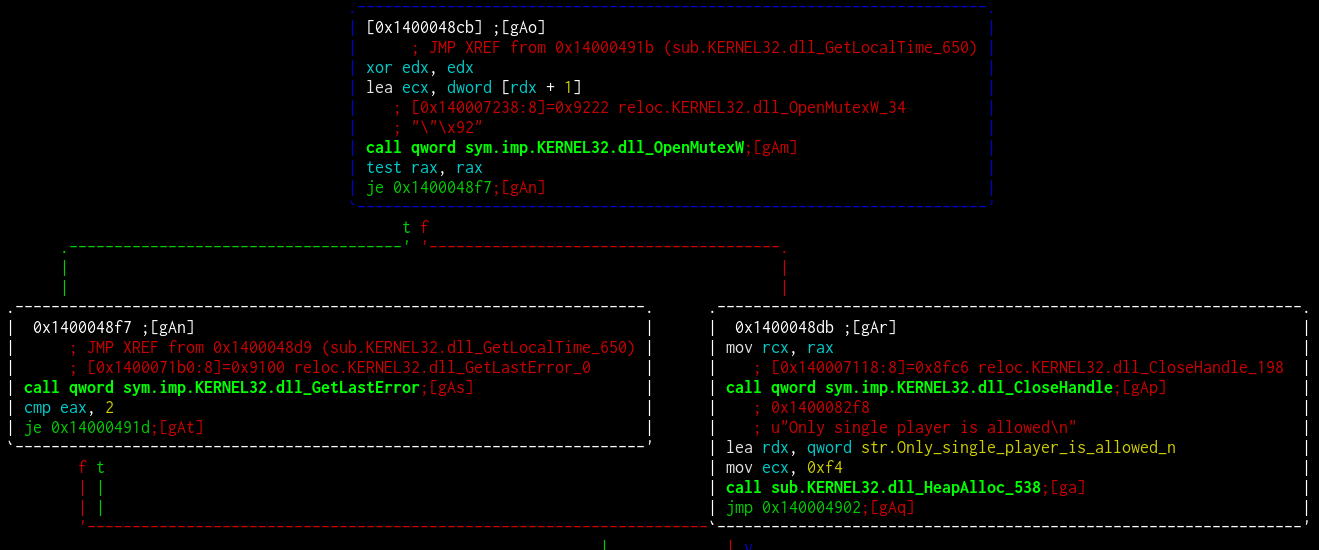

Também foi possível identificar outra semelhança notável entre o Gazer e as criações anteriores do grupo Turla, que se manifestou durante a análise do malware: Gazer usa esforços extras para evitar a detecção, alterando strings em seu código e eliminando arquivos.

No exemplo mais recente encontrado pela ESET, existem evidências claras de que alguém modificou a maioria das strings e inseriu frases relacionadas a videogames ao longo de seu código:

No entanto, não se deixe enganar com o senso de humor que o grupo Turla está mostrando aqui: ser vítima de cibercriminosos não é nenhuma brincadeira.

Todas as organizações, sejam governamentais, diplomáticas, de aplicação da lei, ou empresas tradicionais, precisam levar a sério as atuais ameaças sofisticadas e adotar uma defesa em camadas para reduzir as chances de uma brecha em seus sistemas.

Saiba mais sobre o Gazer no paper da ESET (em inglês): “Gazing at Gazer: Turla’s new second stage backdoor”: