Pesquisadores da ESET descobriram que a CepKutusu.com, uma loja alternativa de aplicativos para Android de Turquia, estava propagando malware através de todos e cada um dos apps móveis que oferecia.

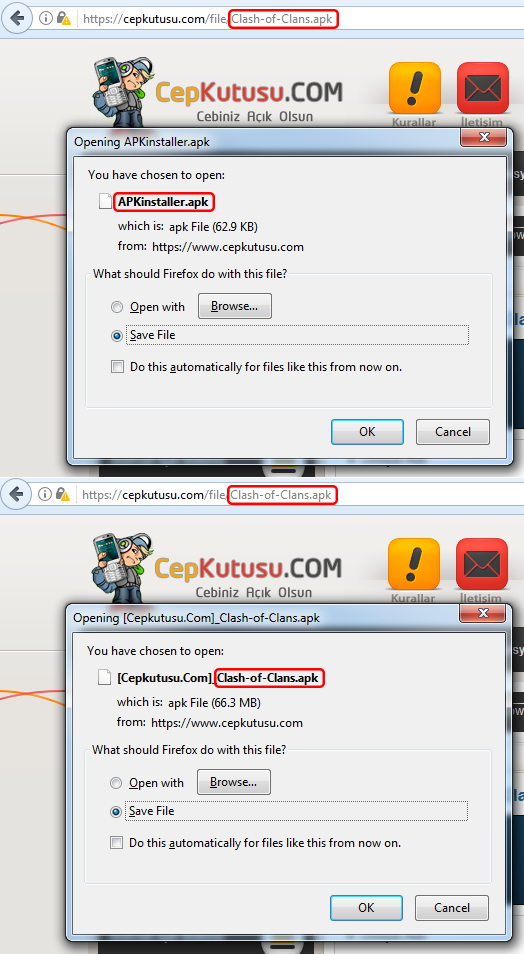

Quando os usuários navegavam pela loja e procediam para baixar um aplicativo, o botão "Baixar agora" os levava a baixar um malware bancário ao invés do programa desejado. Poucas semanas após os pesquisadores da ESET advertirem o operador da loja que haviam descoberto sua modalidade de ataque, a atividade maliciosa da loja cessou.

Curiosamente, ainda que se tenha descoberto que o redirecionamento de um aplicativo legítimo para o malicioso era geral (quer dizer, que cada aplicativo estava destinado a ser substituído pelo malware bancário), os criminosos por trás da campanha agregaram uma condição.

Provavelmente com o objetivo de permanecer fora do radar por mais tempo, introduziram uma janela de sete dias nos quais o malware não seria percebido depois da vítima ter feito o download malicioso. Na prática, uma vez que o usuário baixasse o aplicativo infectado, se configuraria um cookie para prevenir que o sistema malicioso seguisse ativo, o que significa que o usuário receberia links limpos durante os próximos sete dias.

Quando terminasse este período, o usuário seria redirecionado para o malware se tentasse baixar qualquer outro aplicativo da loja CepKutusu.com.

O aplicativo malicioso distribuido pela loja no momento da pesquisa era um malware bancário controlado remotamente, capaz de interceptar e enviar mensagens SMS, mostrar atividade falsa e baixar e instalar outros apps.

Uma vez instalado, o malware não imita o aplicativo que o usuário havia tentado instalar, mas imita o Flash Player.

Para saber mais sobre este ataque e suas implicações, recorremos a Lukáš Štefanko, pesquisador de malware na ESET, especializado em malware para Android, que descobriu esta loja maliciosa.

Uma loja de aplicativos que propaga malware de forma massiva soa como uma ameaça grande. Por outro lado, mostrar Flash Player ao invés do que os usuários queriam... é um disfarce um pouco óbvio. O que pensar disso?

Primeiro, deixe-me dizer que esta é a primeira vez que vejo uma loja infectada desta maneira. No ecossistema do Windows e em navegadores, se sabe que esta técnica foi usada durante um tempo. Entretanto, no ecossistema do Android, é realmente um vetor de ataque novo.

Quanto ao impacto, o que vimos neste caso particular foi muito provavelmente um teste. Os criminosos aproveitaram o controle que tinham sobre a loja da maneira mais simples: substituir os links de todos os aplicativos com links por um mesmo app malicioso quase não requer esforço e, além disso, dá aos usuários uma chance de detectar o engano.

Se tentasse baixar um jogo popular e terminasse com o Flash Player na tela... creio que o desinstalaria de imediato e reportaria o problema, não?

Isto poderia explicar porque somente vimos algumas poucas centenas de infecções.

Deste ponto de vista, não parece ser algo muito preocupante...

Bom, como eu disse, provavelmente era um teste. Posso imaginar um cenário no qual os criminosos que controlam a loja adicionam a ela uma funcionalidade maliciosa em cada um dos apps disponíveis.

Instalar uma versão trojanizada de um jogo no equipamento do usuário que deseja esse jogo poderia fazer com que o número de vítimas aumentasse significativamente.

E quanto a atribuição deste ataque, você encontrou algum rastro?

Há três cenários possíveis aqui: uma loja de apps construída com o objetivo de propagar malware; uma loja de apps legítima comprometida por um empregado com más intenções, que a tornou maliciosa; e uma loja de apps legítima que foi vítima de um ataque remoto.

Quanto aos cenários dois e três, creio que um ataque deste tipo não passaria despercebido por uma loja legítima. Queixas de usuários, logs supeitos no servidor e mudanças no código deveriam ser indicadores suficientes de comprometimento.

Além disso, o malware foi distribuído durante semanas. Também é interessante assinalar que entramos em contato com os operadores da loja para contar-lhes sobre nossos achados e não recebemos nenhuma resposta.

Como os usuários podem se proteger?

- Se for possível, escolha sempre baixar apps de lojas oficiais. Este conselho se repete de maneira infinita por um bom motivo: não há garantia de que haja medidas de segurança em uma loja de apps alternativa, o que as torna um grande lugar para que os cibercriminosos propaguem suas criações maliciosas. Como você pode ver, não somente podem valer-se de aplicativos singulares, mas também podem fazê-lo em escala massiva, como mostrou este caso.

- Seja precavido ao baixar conteúdo de Internet. Preste atenção a tudo o que pareça suspeito no nome do arquivo, tamanho e extensão; isso é o que permite que muitas ameaças sejam reconhecidas e evitadas a tempo.

- Use uma solução de segurança móvel confiável que proteja você das últimas ameaças. A ESET detecta a ameaça escondida na loja CepKutusu.com como Android/Spy.Banker.IE e evita que seja baixado no equipamento.