Muitas pessoas já devem ter lido algo sobre a estenografia, definida como a arte de ocultar mensagens. No entanto, essa técnica milenar continua mesmo sendo útil?

Atualmente, a esteganálise estuda a detecção de mensagens ocultas em diversos meios como protocolos TCP, vídeos, arquivos de sons ou documentos de texto ou um simples texto. Em muitos casos de terrorismo e narcotráfico é perceptível como os cibercriminosos usam mensagens com técnicas de estenografia para guardar informações, passando despercebido pelas agências de inteligência e de cibercrime. Outro uso pouco ético e que a cada ano tem um maior impacto está vinculado com a fuga de dados em ambientes corporativos.

Esteganografia ou criptografia?

Apesar da esteganografia ser erroneamente confundida com a criptografia, o que é lógico, pois ambas são técnicas que protegem a confidencialidade da informação, e se diferenciam entre si pela forma na qual conseguem o seu objetivo. A esteganografia tem como principal diferença a intenção de que ninguém perceba que a informação está escondida, para que dessa forma permaneça em segurança.

Existem diferentes técnicas para esconder a informação em diversos meios. A maioria se baseia em substituir o bit menos significativo da mensagem original por outro que contenha a mensagem oculta.

Naturalmente, a informação que é armazenada de forma camuflada nos arquivos deve ter um tamanho limitado pela capacidade do arquivo visível, ou seja, que a informação oculta não poderá superar o tamanho da informação visível, fazendo com que dessa forma possa passar completamente despercebida.

A esteganografia e as comunicações

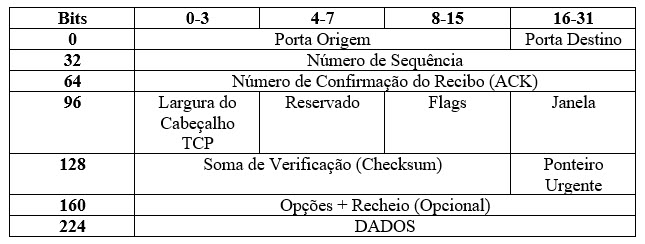

Dentro do mundo da Internet, o protocolo TCP/IP é o mais utilizado, e é perfeito para criar canais de comunicação secretos, pois através dos cabeçalhos dos pacotes podem ser enviados dados relevantes para dois organismos que coincidam com o protocolo secreto.

as cabeceras de los paquetes se pueden enviar datos relevantes para dos organismos que concuerde con el protocolo encubierto.

Usando essa técnica é possível camuflar dados em solicitações de conexão, conexões estabelecidas e comunicação intermediárias, que serão o sustento para as mensagens escondidas sem levantar qualquer suspeita.

Esse tipo de esteganografia já foi visto diversas vezes nos últimos anos, em algum malware como foi o caso do worm Waledac, ou em novas variantes do Zeus ou Lurk, com o propósito de complicar o trabalho dos analistas de malware, para dessa forma poder estender o seu ciclo de vida.

A esteganografia em casa: como camuflar um arquivo de texto em uma imagem?

Uma das técnicas mais utilizadas para o uso doméstico está ligada com mascarar o backup de chaves ou informações valiosas em uma imagem. Esse tipo de prática é muito útil na hora de preservar as informações de uma possível intrusão, na qual o atacante uma vez dentro do sistema terá um fácil acesso aos arquivos, mas dificilmente poderá encontrar as informações mascaradas dentro deles.

Nesse caso, explicaremos como camuflar um arquivo de texto dentro de uma imagem. Para isso, serão necessários basicamente três elementos:

- Uma imagem onde possa esconder as informações

- Um arquivo de texto, no qual se encontrem as chaves ou informações valiosas que deve ser preservada

- Um aplicativo de esteganografia

Para começar selecionamos a imagem. Para isso, sugerimos que seja alguma imagem que não chame a atenção e que seja fácil de lembrar. Utilizaremos a seguinte imagem como exemplo:

Em seguida, é necessário criar um arquivo de texto como por exemplo um .txt ou .doc, que contenha as informações importantes que devem ser camufladas, como agendas, senhas ou mesmo certificados.

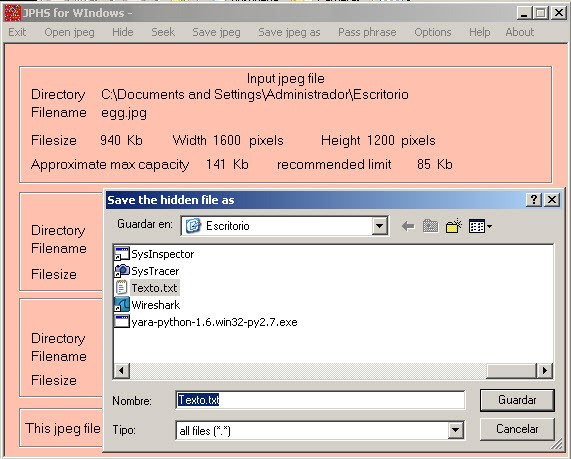

Com relação ao aplicativo esteganográfico, existem muitos, mas nesse caso mostraremos o processo com o JPHS para Windows. Normalmente, o processo é simples e padrão, em termos gerais as operações seriam as seguintes: inicialmente se carrega a imagem e o texto que deve ser ocultado.

O aplicativo indica que o tamanho da nossa imagem é 940kb e o arquivo que deverá ser ocultado deve ser de 141kb, o que é bastante grande tendo em conta que se trata de um arquivo de texto simples.

O próximo passo é inserir uma senha, e naturalmente, é recomendável que seja forte e segura com uma combinação de letras em maiúsculas, minúsculas e algum número ou símbolo.

Para finalizar, é preciso guarda a imagem com o texto oculto com um nome diferente, considerando que visualmente será impossível detectar a diferença com a imagem inicial. Dessa forma, a informação permanecerá oculta, e embora o arquivo de imagem esteja à vista, o atacante apenas perceberá uma imagem de alguma recordação do usuário.

Para recuperar as nossas informações, o aplicativo nos orientará pelo caminho contrário, ou seja, inicialmente carregamos a imagem, inserirmos a senha e por fim, exportamos o arquivo de texto com as informações valiosas.

Como mencionamos anteriormente, esse tipo de processo geralmente se repete com todas as ferramentas, por isso quando é necessário trabalhar com arquivos de vídeos ou de músicas os passos serão parecidos.

Como era de esperar, os arquivos utilizados são 100% úteis, da mesma forma que eram antes de carregarem as informações ocultas. Por isso, seria interessante refletir sobre quantos arquivos que normalmente vemos, escutamos ou compartilhamos nas redes sociais possuem mensagens escondidas. E por outro lado, a importância que pode ter esse tipo de técnica na hora de guardar dados com o intuito de melhorar a confidencialidade das informações.