Desde o início de 2017, os pesquisadores da ESET têm conduzido uma investigação sobre uma complexa ameaça que visa principalmente a Rússia e a Ucrânia. O Stantinko se destaca pela prevalência e sofisticação, o que acabou sendo um quebra-cabeça bem difícil de montar. Lentamente fomos colocando cada peça em seu lugar, até que começou a tomar forma, expondo uma enorme campanha de adware que afetou a aproximadamente meio milhão de usuários.

Fazendo um uso intenso da criptografia de código e se adaptando rapidamente para evitar a detecção dos produtos anti-malware, os cibercriminosos conseguiram permanecer fora do radar pelo menos durante os últimos cinco anos, sem atrair a atenção para as suas atividades.

Para infectar um sistema, os atacantes enganam aos usuários que procuram software pirata e os orientam a baixarem arquivos executáveis que, às vezes, se passam pelo torrents. FileTour, o vetor de instalação inicial do Stantinko e, em seguida, instala uma grande quantidade de softwares para distrair o usuário, enquanto secretamente instala o primeiro serviço do Stantinko em segundo plano, como pode ser visto no seguinte vídeo (em inglês):

Os operadores do Stantinko controlam uma enorme botnet com a qual monetizam principalmente instalando extensões maliciosas para navegadores, que executam a injeção de anúncios publicitários e a fraude de cliques. No entanto, não param por aí. Os serviços maliciosos para Windows instalados permitem que os cibercriminosos executem qualquer coisa na máquina infectada. Em nossa análise, observamos como as vítimas são usadas para enviar um backdoor totalmente funcional, um bot que faz pesquisas massivas no Google e uma ferramenta que executa ataques de força bruta nos painéis de administrador do Joomla e do WordPress, com o objetivo de comprometer as plataformas e potencialmente revendê-las.

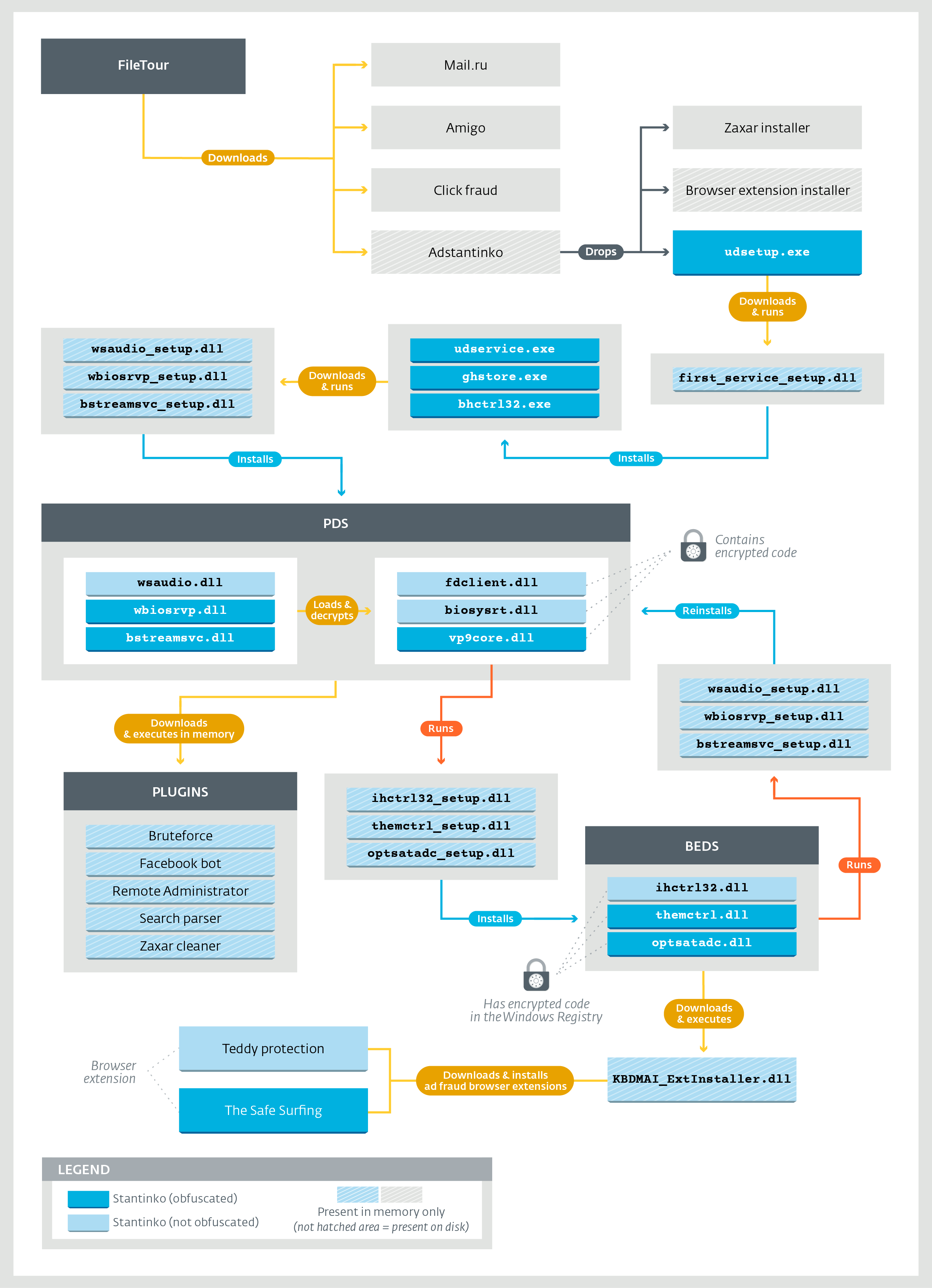

A seguinte imagem mostra o Stantinko do vetor de infecção até os serviços persistentes finais e os plugins complementares relacionados:

Imagem 1: Diagrama completo do Stantinko

Funcionalidades chave

O Stantinko se destaca pela forma como contorna a detecção antivírus e frustra o uso de engenharia reversa para determinar se apresenta qualquer comportamento malicioso. Para fazer isso, os cibercriminosos se asseguram de que sejam necessárias várias partes para realizar uma análise completa.

Sempre existem dois componentes envolvidos: um loader e um componente criptografado. O código malicioso está escondido no componente criptografado que reside no disco ou no Registro do Windows. Esse código é carregado e descriptografado por um executável de aparência benigna. A chave para descriptografar esse código é gerada por cada infecção. Alguns componentes usam o identificador do bot e outros usam o número de série do volume. Fazer detecções confiáveis com base nos componentes não criptografados é uma tarefa muito difícil, considerando que os elementos que residem no disco não expõem o comportamento malicioso até serem executados.

Além disso, o Stantinko possui um poderoso mecanismo de resiliência. Após comprometer o equipamento, a máquina da vítima passa a ter dois serviços maliciosos do Windows instalados, que se executam ao iniciar o sistema. Cada serviço tem a capacidade de reinstalar ao outro, caso um deles seja excluído. Portanto para desinstalar completamente essa ameaça, ambos devem ser excluídos ao mesmo tempo. Caso contrário, o servidor C&C pode enviar uma nova versão do serviço excluído que ainda não foi detectada ou que contém uma nova configuração.

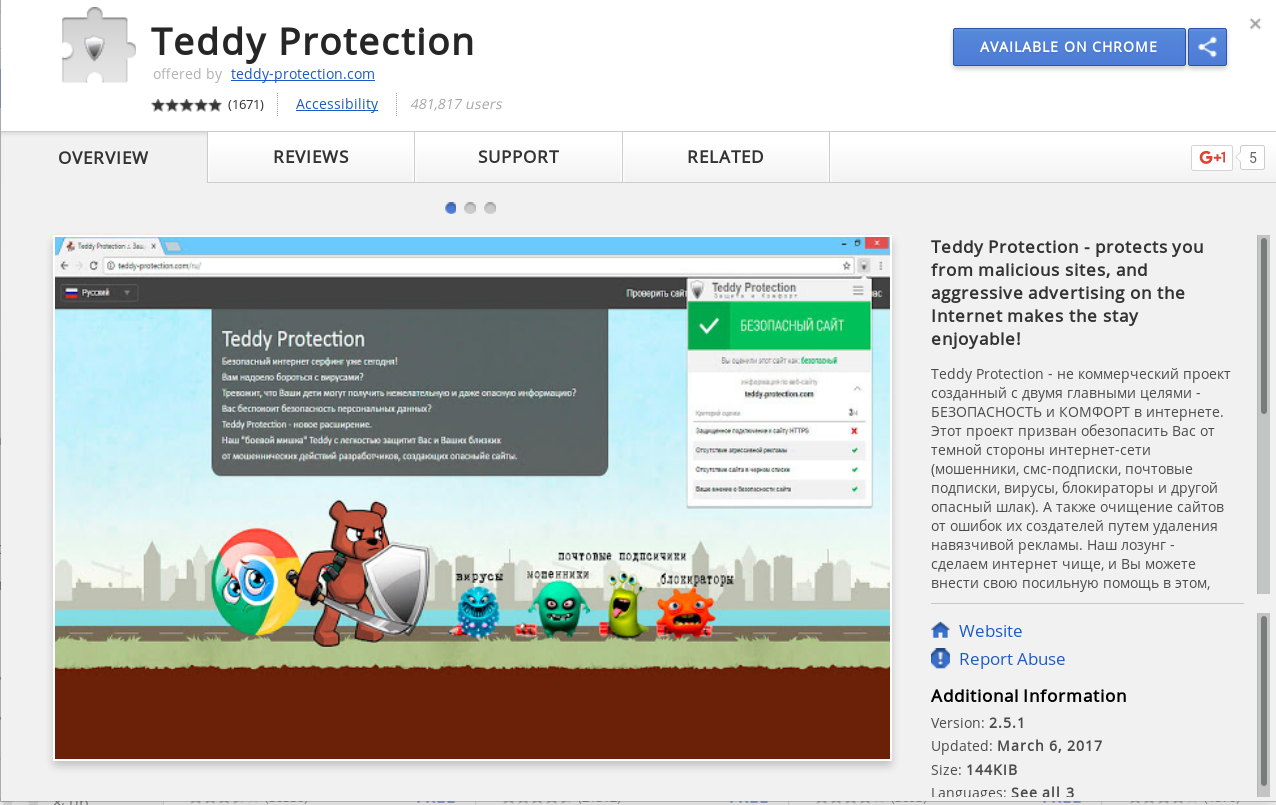

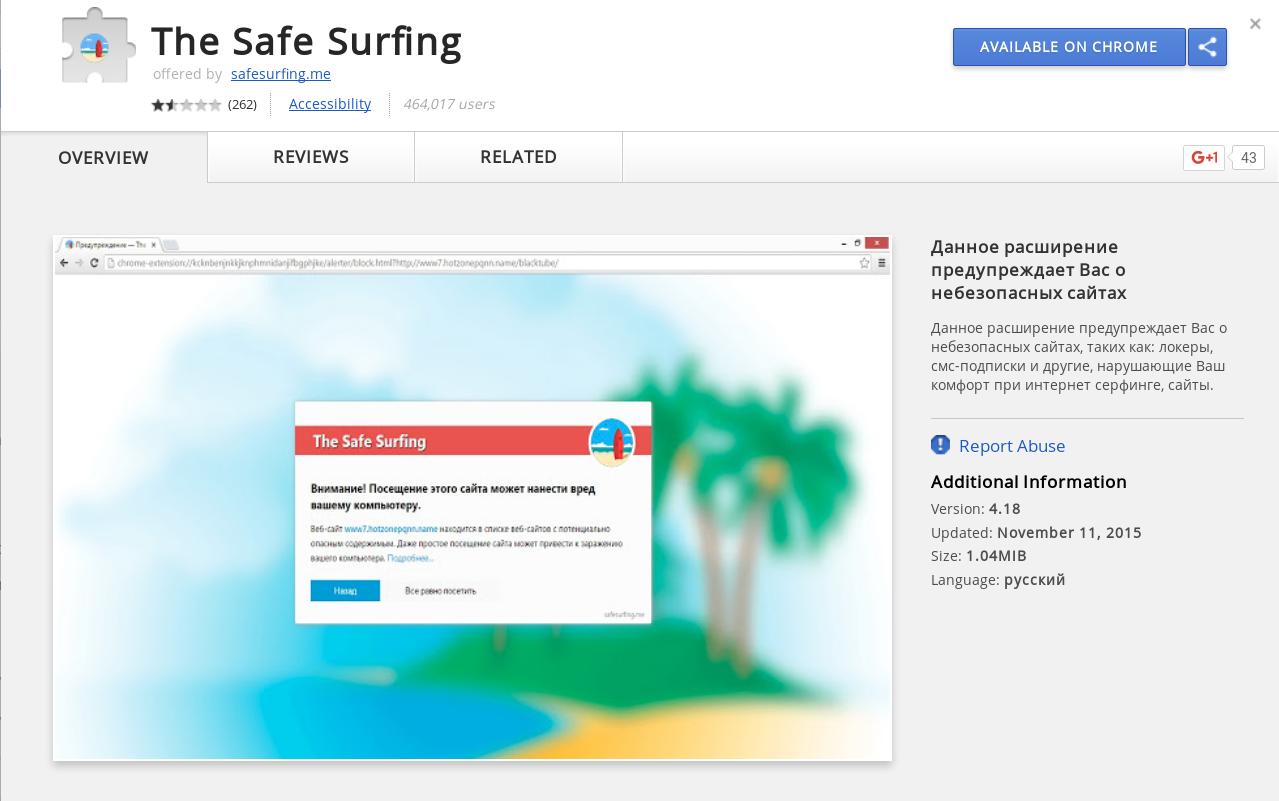

A principal funcionalidade do Stantinko é instalar extensões maliciosas para navegadores chamadas The Safe Surfing e Teddy Protection (ambas disponíveis no Chrome Web Store durante a nossa análise). À primeira vista, são semelhantes às extensões de navegador legítimas que bloqueiam URLs indesejadas. No entanto, quando instaladas pelo Stantinko, recebem uma configuração diferente que contém regras para executar a fraude de cliques e a injeção de anúncios.

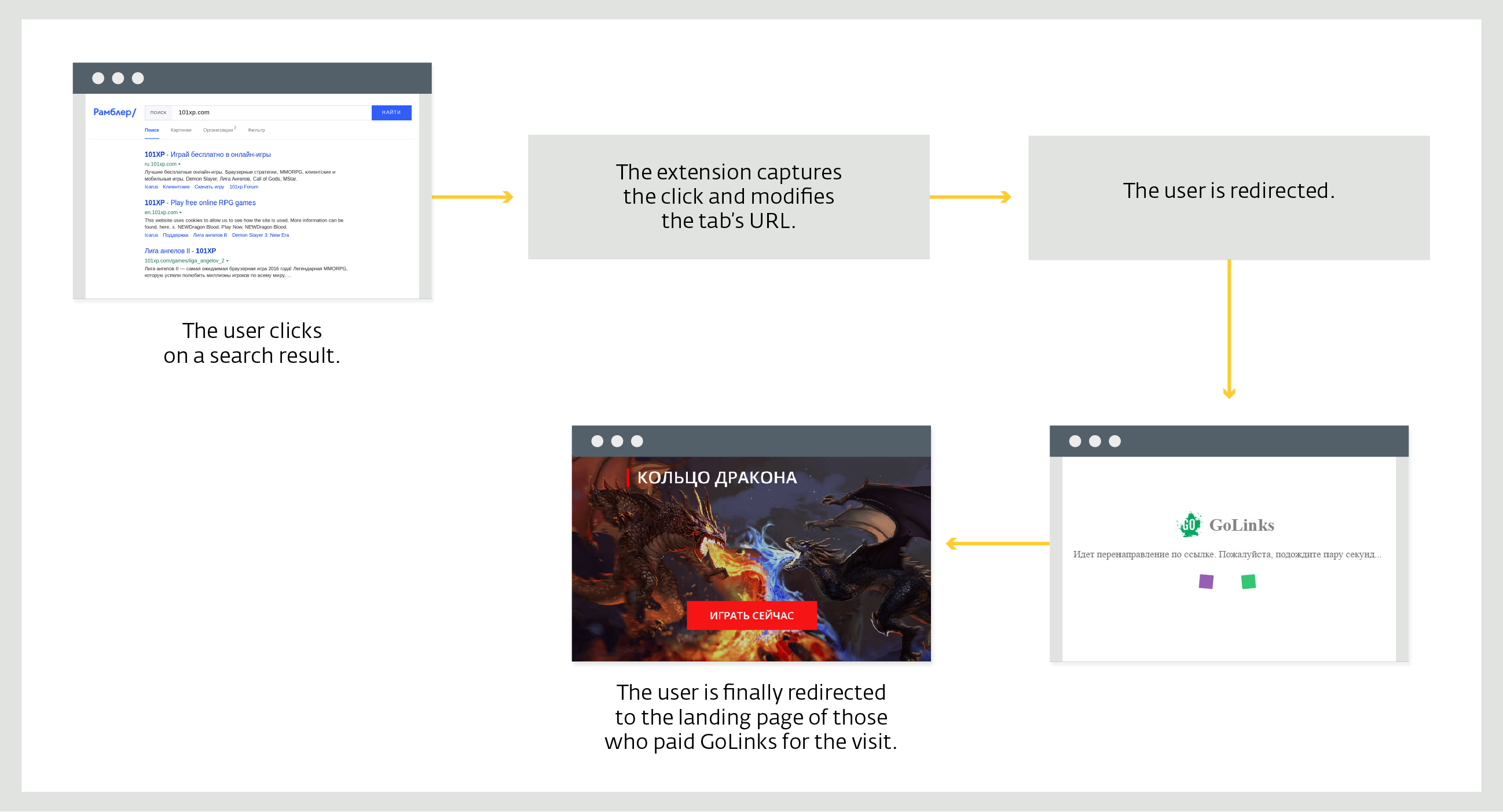

No vídeo 2, a extensão The Safe Surfing é instalada. Após clicar no link no mecanismo de pesquisa Rambler, o usuário é redirecionado.

Imagem 2: Teddy Protection no Chrome Web Store

Imagem 3: The Safe Surfing no Chrome Web Store

A seguir, no vídeo 2, mostramos o redirecionamento no site Rambler:

O Stantinko é um backdoor modular. Seus componentes incorporam um loader, permitindo o funcionamento de qualquer executável do Windows enviado pelo servidor C&C diretamente na memória. Essa funcionalidade é usada como um sistema de plugins muito flexível, que permite aos operadores executarem qualquer coisa em um sistema infectado. A tabela abaixo é uma descrição dos plugins conhecidos como Stantinko.

| Nome do módulo | Análise |

|---|---|

| Brute-force | Ataque de dicionário distribuído em painéis de controle do Joomla e do WordPress. |

| Search Parser | Realiza buscas massivas anônimas e distribuídas no Google para encontrar sites do Joomla e WordPress. Utiliza sites comprometidos do Joomla como servidores C&C. |

| Remote Administrator | Backdoor que implementa um leque completo de ações, desde o reconhecimento até a vazamento de dados. |

| Facebook Bot | Bot que realiza fraudes no Facebook. Entre outras ações, é capaz de criar contas, dar likes em imagens ou páginas e adicionar amigos. |

Monetização

Embora os desenvolvedores do Stantinko usem métodos que são normalmente vistos nas campanhas de APT, o seu objetivo final é ganhar dinheiro. Portanto, estão presentes em um dos mercados mais lucrativos de cibercrime.

Primeiro, a fraude de cliques é hoje em dia uma grande fonte de lucro no ecossistema criminoso. Uma pesquisa conduzida pela empresa White Ops e a pela Associação Nacional de Anunciantes dos Estados Unidos estimou que o custo global da fraude de cliques será de 6,5 bilhões de dólares para 2017.

Conforme explicado acima, o Stantinko instala duas extensões para o navegador, o The Safe Surfing e o Teddy Protection, que injetam anúncios publicitários ou redirecionam o usuário. Isso faz com que os operadores do malware sejam pagos pelo tráfego fornecido para esses anunciantes. A Figura 4 é um resumo do processo de redirecionamento.

Imagem 4: Processo de redirecionamento da fraude de cliques

Nossa análise também mostra que os atacantes são bem próximos dos anunciantes. Em alguns casos, incluindo o exemplo na Figura 4, o usuário chegará ao site do anunciante diretamente após a rede de anúncios do Stantinko. Por outro lado, o malware típico de fraude de cliques depende de uma série de redirecionamentos entre várias redes de anúncios para “branquear” o seu tráfego malicioso. Isso mostra que os operadores do Stantinko não são capazes de desenvolver um malware altamente sigiloso, mas podem abusar da economia tradicional de anúncios de serviços sem serem pegos.

Em segundo lugar, eles também tentam obter acesso às contas de administrador nos sites baseados em Joomla e WordPress. O ataque é de força bruta, usando uma lista de credenciais. O objetivo é adivinhar a senha tentando dezenas de milhares de combinações diferentes. Uma vez comprometidas, essas contas podem ser revendidas no mercado negro e, em seguida, podem ser utilizadas para redirecionar os visitantes do site para o exploit kits, ou para hospedar conteúdo malicioso.

Em terceiro lugar, nosso estudo também mostra como o Stantinko comete a fraude nas redes sociais, de forma muito semelhante ao que os pesquisadores da ESET descobriram na análise do Linux/Moose. É altamente rentável, considerando que, por exemplo, os preços são de cerca de 15 dólares por cada 1.000 likes no Facebook, mesmo que sejam realmente gerados por contas falsas controladas por uma botnet.

Os operadores do Stantinko desenvolveram um plugin que pode interagir com o Facebook, sendo capaz de, entre outras coisas, criar contas, dar likes em uma página ou adicionar um amigo. Para ignorar o captcha do Facebook, o atacante usa um serviço anti-captcha online, que está ilustrado na Figura 5.

O tamanho da botnet do Stantinko é uma vantagem, pois permite que os atacantes distribuam as consultas entre todos os bots, fazendo com que seja mais difícil para o Facebook detectar esse tipo de fraude.

Imagem 5: Serviço anti-CAPTCHA usado pelo Stantinko

Conclusão

O Stantinko é um botnet dedicado principalmente à fraude relacionada com anúncios publicitários. Usando técnicas avançadas, como a criptografia do código e o armazenamento no Registro do Windows, os operadores do malware conseguiram permanecer fora do radar nos últimos cinco anos, o que permitiu a formação de uma rede de 500.000 máquinas infectadas.

Eles também conseguiram publicar as suas duas extensões de navegador de injeção de anúncios na loja virtual do Google Chrome. Uma delas foi lançada pela primeira vez na Chrome Web Store em novembro de 2015.

Mesmo que não seja perceptível para o usuário, devido à ausência de tarefas intensivas na CPU, o Stantinko é uma grande ameaça, pois fornece uma grande fonte de receita fraudulenta para os cibercriminosos. Além disso, a presença de um backdoor totalmente funcional permite que os operadores espionem todas as máquinas infectadas.

A análise técnica completa do Stantinko e os indicadores de sistemas comprometidos estão disponíveis em nosso white paper, e também em nossa conta do Github. Em caso de dúvidas ou para o envio de amostras relacionadas a esse assunto, entre em contato pelo email threatintel@eset.com.