O mundo tem sido vítima de um novo ataque de ransomware, o qual volta a deixar em evidência que ainda existem sistemas desatualizados, falta de soluções de segurança e de planos necessários para evitar uma infecção. A realidade é que esses ataques continuam crescendo e evoluindo, principalmente depois que o grupo Shadow Brokers divulgou as ferramentas da NSA. Como previsto, os cibercrimosos estão começando a explorar essas ferramentas para ver como aproveitá-las com fins maliciosos.

O recente ataque por parte dos cibercriminosos, que envolve um ransomware detectado pela ESET como Win32/Diskcoder.C, é outra prova disso.

Os prejuízos gerados por essa ameaça têm deixado diversas dúvidas entre muitos usuários, por isso, decidimos respondê-las e contar tudo sobre esse novo ataque.

Quais são as características desse ransomware?

Podemos destacar três aspectos que o diferenciam:

- Encriptação: não apenas encripta os arquivos com uma extensão determinada, como também tenta encriptar, geralmente com sucesso, o MBR (Master Boot Record), que é o registro principal de inicialização.

- Propagação: tem a propriedade de um worm, ou seja, pode se propagar através de diferentes técnicas pela rede conseguindo infectar novos equipamentos.

- Exploit: utiliza exploits para explorar vulnerabilidades em equipamentos que não foram atualizados ou não foram instalados os patches correspondentes. Isso é algo que tem sido falado desde o surgimento do WannaCryptor.

É tão poderoso quanto o WannaCryptor?

Ambos possuem o mesmo impacto: impedem o acesso às informações armazenadas no sistema. No entanto, esse novo ataque não apenas encripta as informações que estão no equipamento, como também, após a inicialização do sistema, deixa o sistema operacional inutilizável, por isso, as vítimas são obrigadas a realização uma reinstalação.

A ameaça se propaga da mesma forma que o WannaCryptor?

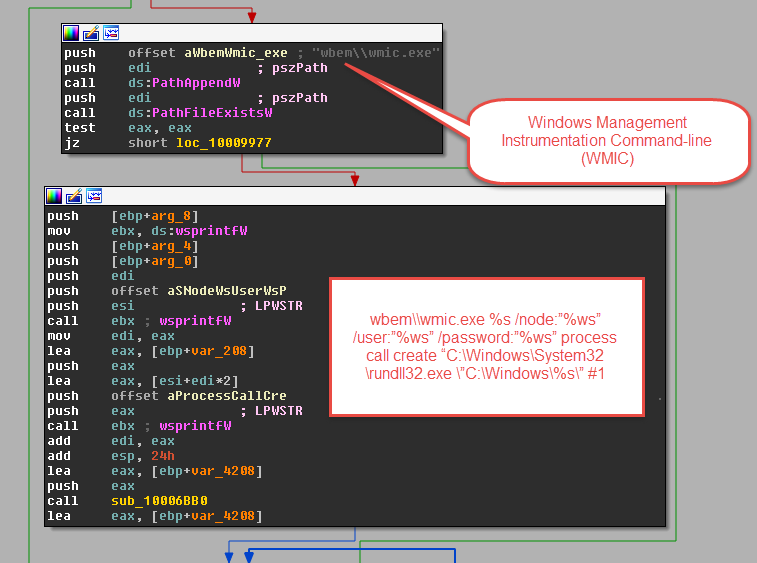

Sim e não. Ambos utilizam o exploit da NSA chamado EternalBlue. No entanto, o Win32/Diskcoder.C implementa outras técnicas de propagação abusando de ferramentas legítimas da Microsoft Windows, como os PsExec, que fazem parte da suíte de ferramentas do Sysinternals, e WMIC (Windows Management Instrumentation Command-line), fonte para administrar os dados e a funcionalidade em equipamentos locais e remotos que executam os sistemas operacionais Windows.

Que relação tem com o Mischa e o Petya?

A principal razão pela qual são citados juntos é que esses três códigos maliciosos deixam inutilizável o sistema operacional encriptando o MBR, como também os dados que estão no sistema operacional. Fora essa questão, não tem muito mais em comum, já que implementam técnicas e processos diferentes.

O que essa ameaça faz exatamente?

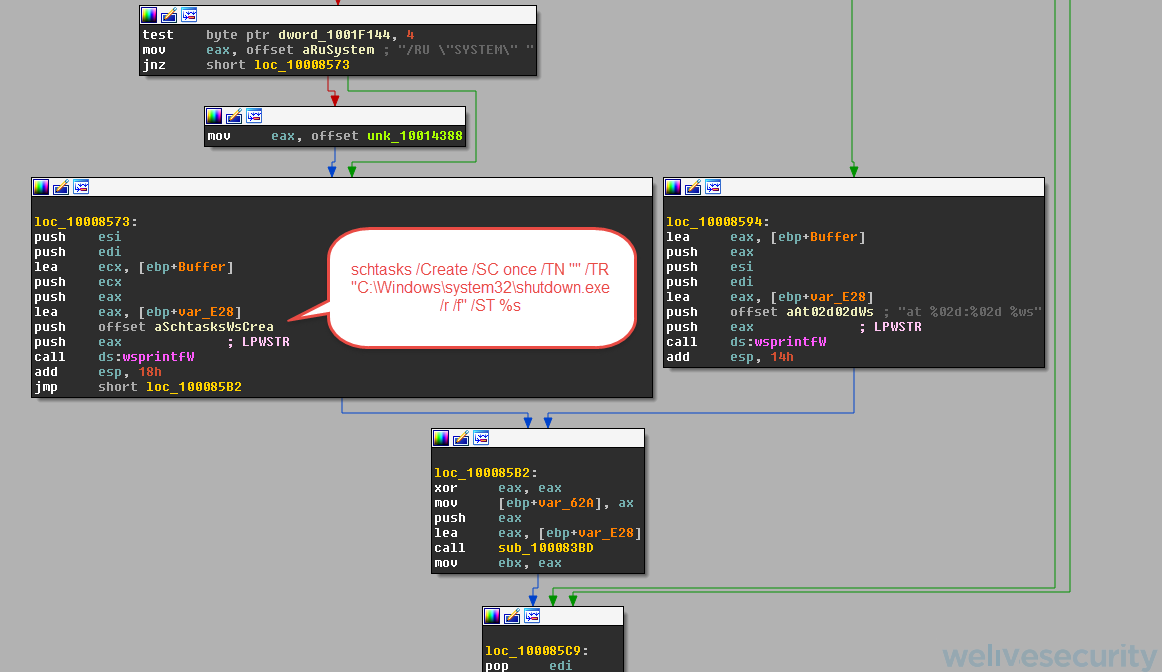

Depois que o ransomware é executado, cria uma tarefa programada com o intuito de reiniciar o equipamento em um determinado tempo, que não costuma ser mais de sessenta minutos.

Além disso, verifica se existem pastas ou discos compartilhados para se propagar. Caso isso ocorra, utiliza o WMIC para executar a amostra na máquina remota.

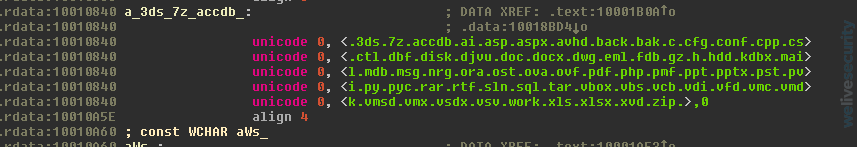

Em seguida, começa a encriptar arquivos que contenham uma determinada extensão. Podemos destacar que, diferente da maioria dos ransomwares, esse código malicioso não altera ou adiciona uma extensão particular após encriptar cada arquivo, uma técnica muito utilizada pelos atacantes para distinguir os arquivos infectados.

Na seguinte captura é possível ver as extensões de arquivos que o código malicioso tenta encriptar:

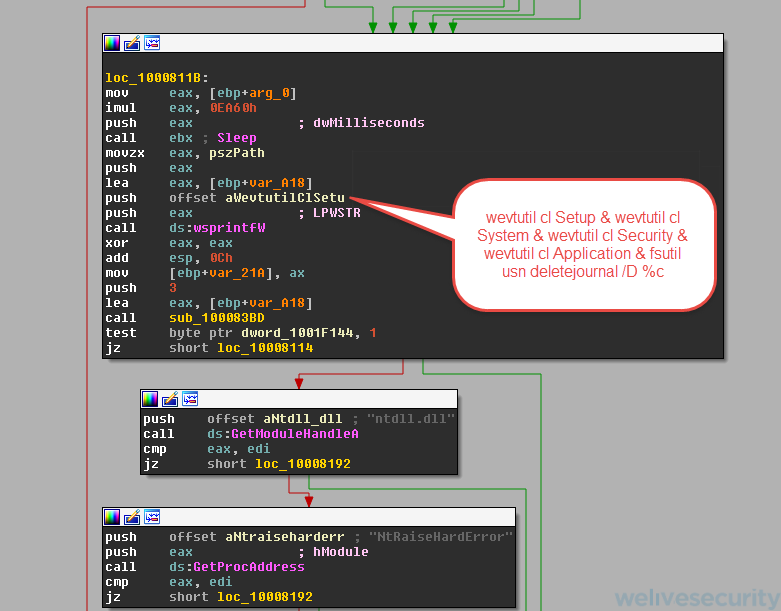

Além disso, o malware tenta excluir os registros de eventos para não deixar rastro algum, como também esconder suas ações. A seguir, indicamos qual é o comando que executa para conseguir a técnica mencionada:

Como se propaga de um país para outro? Chegou ao Brasil?

Como mencionamos anteriormente, a propagação é uma característica destacável dessa ameaça. Depois que consegue infectar um equipamento, tenta extrair as credenciais dos usuários para, em seguida, usá-las com o PsExec e o WMIC afim de realizar uma busca por pastas e discos compartilhados e, dessa forma, se propagar pela rede a qual o equipamento esteja conectado. Dessa maneira, consegue infectar equipamentos situados em diferentes países e regiões.

Sim, chegou ao Brasil, na maioria dos casos aos equipamentos de empresas multinacionais conectados em rede com os de outras filiais na Europa ou Ásia, a partir das quais se propagou com a sua capacidade de worm. Entre os casos, podemos citar o Hospital do Câncer de Barretos, no interior de São Paulo.

O que posso fazer para evitar essa ameaça?

Acesse a nossa Base de Conhecimento e confira algumas recomendações.

Tanto em casas como nas empresas, contar com uma solução antivírus é imprescindível. As soluções devem estar corretamente configuradas, contemplar quais portas estão abertas e por que, especialmente as portas 135 e 139, que são as que utilizam o WMI e o PsExec.

Além disso, a rede também deve estar bem configurada e segmentada corretamente, e monitorar constantemente o tráfego para detectar algum tipo de comportamento fora do normal. É essencial realizar um estudo detalhado das informações mais relevante e fazer o backup das mesmas, para que, em caso de que sejam encriptadas, exista uma forma de restaurá-las.

Com relação às senhas, é primordial ter uma boa gestão sobre as mesmas, já que infecção de apenas uma das máquinas com credenciais de administrador, pode infectar toda a rede.

Fui infectado e não consigo acessar ao sistema, o que faço?

É possível utilizar técnicas forenses para tentar executar outro sistema operacional na memória e, dessa forma, acessar aos arquivos encriptados. No entanto, não há muito o que fazer além de aplicar o backup, o qual seria crucial para evitar a reinstalação do sistema operacional.

Em último caso, se não existe um backup, os cibercriminosos sempre oferecem a opção extorsiva de pagar o resgate, mas nós da ESET não sugerimos fazer isso por vários motivos.

Como os atacantes estão agindo? Esperam um pagamento em troca?

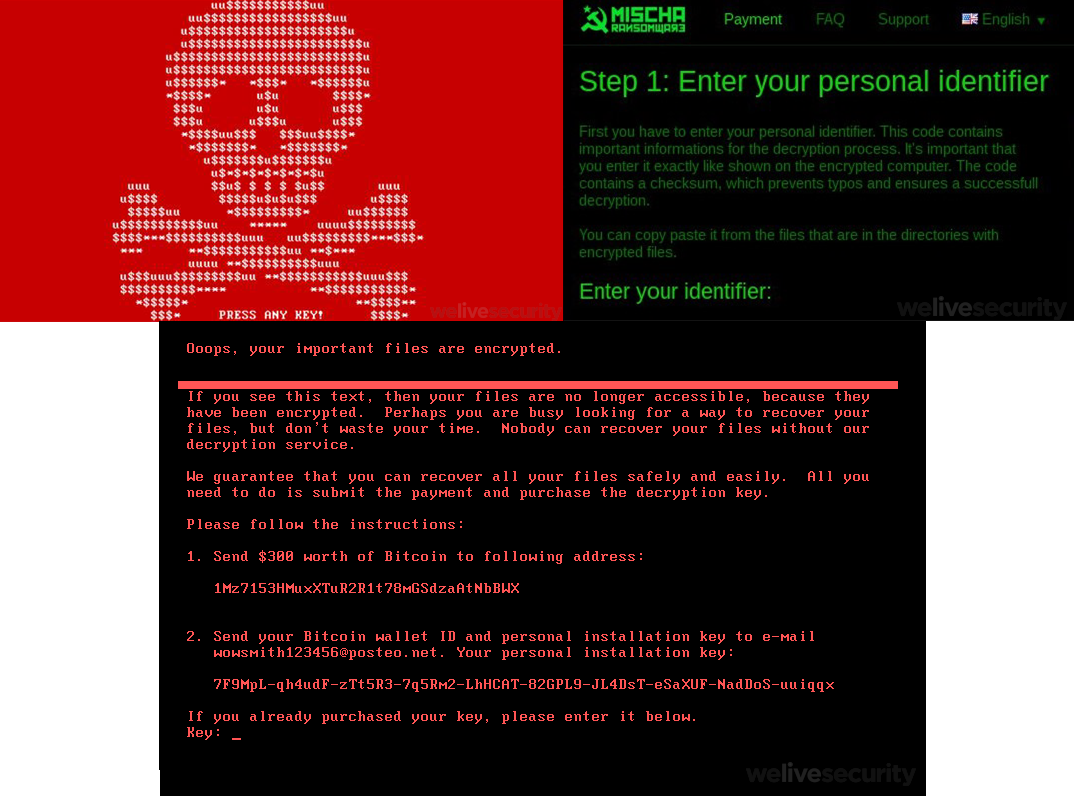

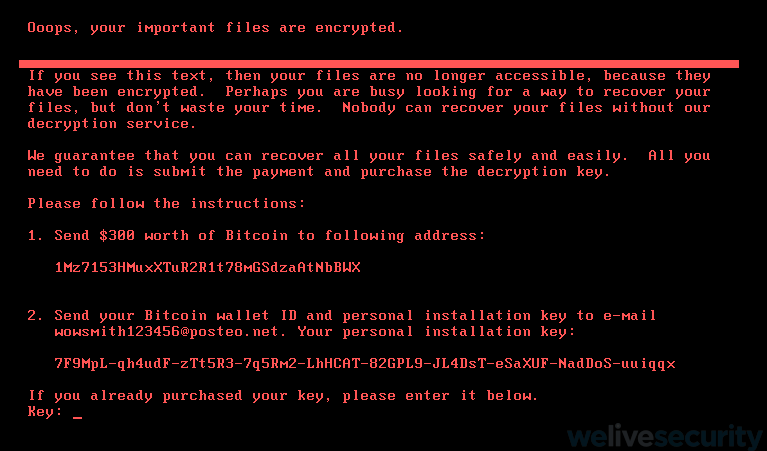

O processo para recuperar a informação é o mesmo que já estamos acostumados a ver nesse tipo de ataque. Após a infecção, o ransomware emite algumas instruções, onde os atacantes solicitam um pagamento em bitcoins, nesse caso, equivalente a 300 dólares.

Por que o sequestro de dados se tornou algo tão comum?

Existem alguns pontos que podemos destacar, entre eles a falta de conscientização e educação a nível de segurança de muitos usuários e empresas. Uma grande parte ainda não conhece o impacto que um ciberataque pode ter no seu modelo de negócio até que seja vítima e se veja obrigado a pagar para recuperar a sua informação.

Contra essa questão, apesar da velocidade com a qual circulam as notícias sobre ataques informáticos e os problemas que geram, os cibercriminosos encontram motivações para continuar desenvolvendo novas ameaças.

O ataque está montado por uma pessoa ou um grupo? É necessário ter conhecimentos técnicos avançados?

É difícil pensar que apenas uma pessoa pode estar por trás desse ataque, já que é uma ameaça que incorpora várias técnicas sobre exploits, propagação e encriptação, assim como para burlar medidas de segurança.

No entanto, não podemos ter a certeza de quantas pessoas estão envolvidas no desenvolvimento de um ataque de tal magnitude.

É possível identificar os autores do ataque?

Não neste momento. Diferente de uma botnet, por exemplo, não existe um C&C ao qual a ameaça se conecte como para rastrear e identificar os autores. E se fosse o caso, com certeza seria um servidor distante do que usou para o ataque e acessariam pelo TOR, conseguindo manter o anonimato. Além disso, o pagamento do resgate é feito em bitcoins e, pelas características dessa criptomoeda, é praticamente impossível rastrear o seu destino final.