Atualização 29/06/2017, 11:49 (UTC-03): Publicamos tudo o que você precisa saber sobre o novo ataque , ampliando nossa análise e respondendo muitas perguntas feitas por usuários.

Atualização 28/06/2017, 11:12 (UTC-03): Pesquisadores da ESET confirmam que os sistemas afetados em segunda instância conseguiram acessar às redes da Ucrânia através da VPN, considerando que não foi visto no malware qualquer funcionalidade para se propagar fora da rede LAN.

Atualização 27/06/17, 20:34 (UTC-03): Desligar o equipamento e não iniciá-lo novamente pode evitar a criptografia do disco, embora vários já possam ter sido criptografados depois que o MBR foi substituído e tentou realizar a infecção através da rede.

Atualização 27/06/17, 19:28 (UTC-03): Pagar o resgate já não é possível porque o email para enviar o ID da carteira Bitcoin e a “chave de instalação pessoal” foi fechada pelo provedor. Portanto, niguém deve pagar o resgate, já que não será capaz de receber a chave de descriptografia.

Atualização 27/06/17, 17:07 (UTC-03): Pesquisadores da ESET conseguiram identificar o “paciente 0” dessa infecção e o ponto a partir do qual foi gerada essa onda de ataques. Os cibercriminosos comprometeram um software de contabilidade chamado M.E.Doc, muito popular em vários setores da Ucrânia, incluindo instituições financeiras. Várias delas estão executando uma atualização trojanizada do M.E.Doc, que permitiu aos atacantes lançar a campanha massiva de ransomware que se propagou por todos esses países e ao redor do mundo. Devido a isso, o M.E.Doc divulgou uma alerta em seu site.

Diversos relatos estão aparecendo nas redes sociais sobre um novo ataque de ransomware na Ucrânia, e em outros países, que pode estar relacionado com a família Petya. Atualmente a ameaça é detectada pela ESET como Win32/Diskcoder.C.

Caso o malware consiga infectar corretamenta a MBR do equipamento, todo o disco é encriptado. Caso contrário, encripta todos os arquivos, como o Mischa. Para se propagar, aparentemente, o ransomware utiliza uma combinação do exploit de SMB chamado EternalBlue, o mesmo usado pelo WannaCryptor, para entrar na rede e, em seguida, se espalhar dentro dela via PsExec.

Essa perigosa combinação pode ser o motivo pelo qual esse ataque conseguiu alcance global de forma tão rápida, mesmo após os ataques do WannaCryptor terem chegado às manchetes dos noticiários e tenha deixado claro a importância de atualizar os sistemas. É necessário apenas um computador desatualizado para que o ransomware entre na rede e obtenha privilégios de administrador, para se propagar em outros equipamentos.

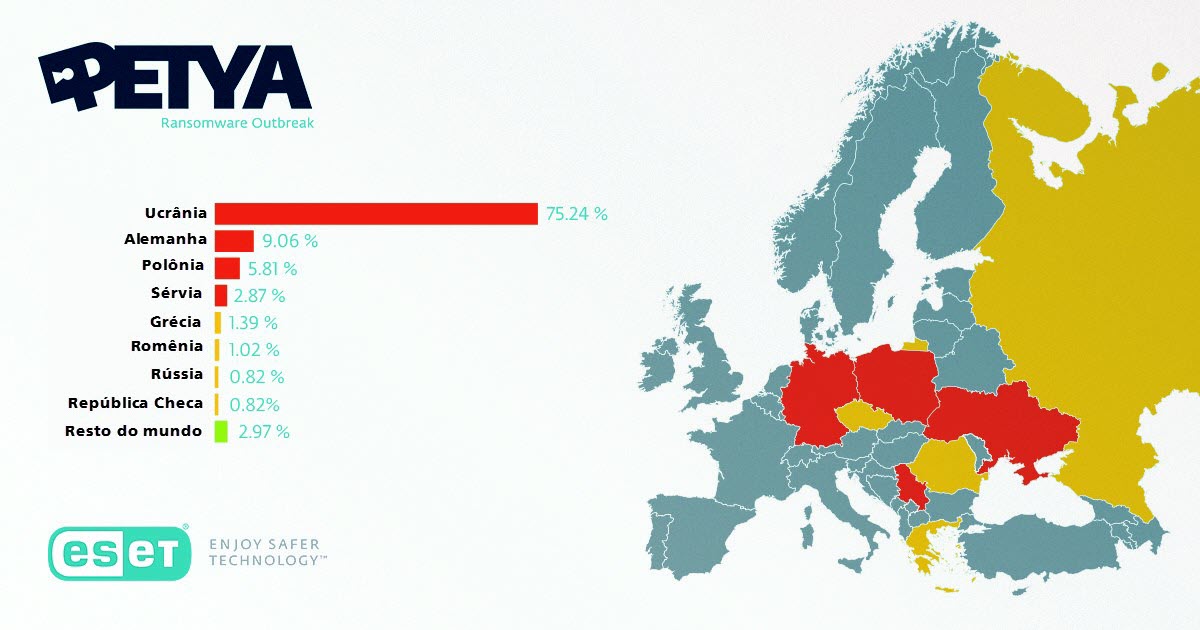

Apesar de não estar confirmado que se trata do Petya, as detecções atuais dessa ameaça confirmam que ocorreu uma intensa atividade na Ucrânia:

O jornalista Christian Borys, por exemplo, destacou no Twitter que o ciberataque "teria" atingido a bancos, empresas de energia e correios, entre outras. Além disso, parece que o governo também foi atacado.

Borys também publicou no Twitter uma imagem dilvulgada no Facebook por um delegado do primeiro ministro, que mostra um computador criptografado. O Banco Nacional da Ucrânia também publicou no seu site uma mensagem alertando a outros bancos sobre o ataque do ransomware.

Forbes afirma que, embora pareça haver semelhanças com o WannaCryptor, como muitos estão descrevendo um cenário bem parecido com o dito ransomware, é provável que seja uma variante do Petya:

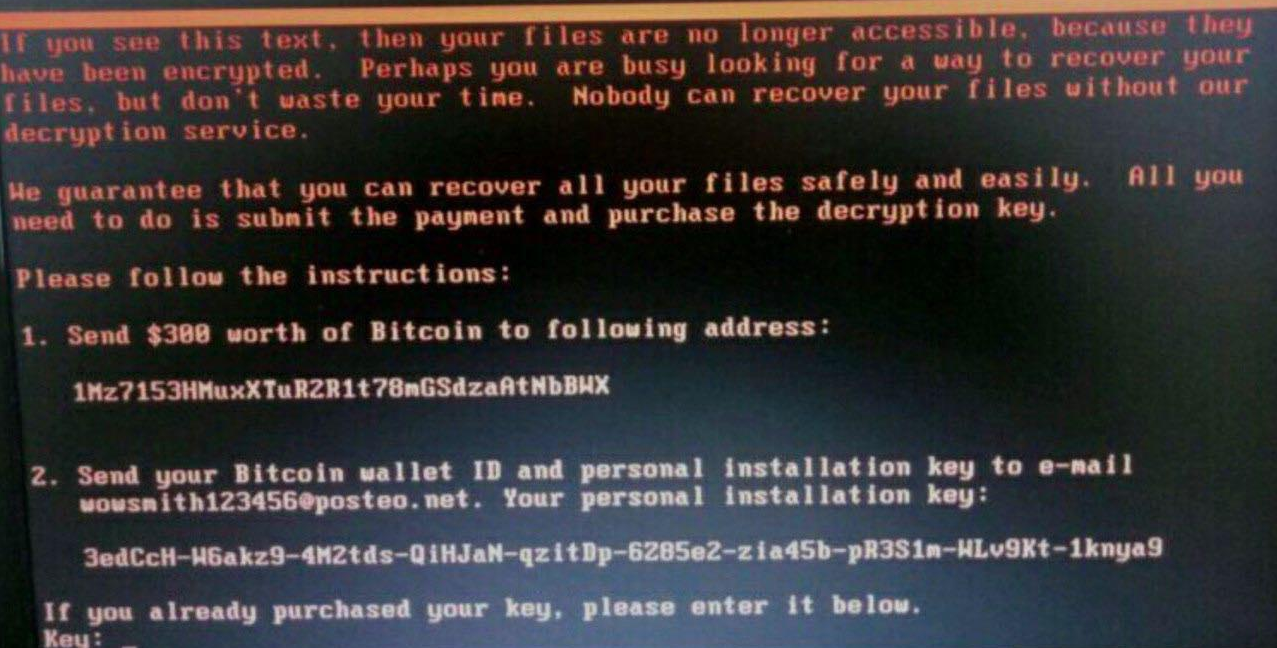

Uma imagem, semelhante à que foi testemunhada por vítimas de WannaCryptor, mostrando a mensagem do ransomware, tem sido publicada nas redes sociais, tal como foi publicada pelo Group-IB:

"Se você está vendo este texto, os seus arquivos já não serão mais acessíveis, porque foram criptografados... Garantimos que você poderá recuperar todos os seus arquivos com segurança e facilidade. Tudo o que você precisa fazer é enviar o pagamento [$300 bitcoins] e comprar a chave de descriptografia.”

Reuters por sua vez afirma que Ukrenergo, a distribuidora de energia do estado da Ucrânia, sofreu um incidente de segurança. No entanto, um porta-voz da empresa disse que "não houve problema no fornecimento de energia", embora seja muito cedo para afirmar isso.

Parece que o ataque do ransomware não é específico para a Ucrânia. The Independent afirma que a Espanha e a Índia também podem ter sido afetados, bem como uma empresa de navegação dinamarquesa e a empresa britânica de publicidade WPP.

No site da WPP, é possível ler a seguinte mensagem:

"O site da WPP atualmente não está disponível devido uma manutenção de rotina importante. O serviço normal será retomado em breve. Pedimos desculpas por qualquer inconveniente que isso possa causar. Enquanto isso, se você quiser entrar em contato com o WPP, por favor, envie um email para o editor do site por meio do seguinte endereço..."

A WPP confirmou através do Twitter que foi vítima de um ataque:"Os sistemas de TI em várias empresas da WPP foram afetados por um ciberataque. Estamos tomando as medidas adequadas e forneceremos mais informações o mais rápido possível.”

Também existem relatos de pagamentos realizados em resposta ao ataque, tal como pode ser visto no endereço da conta de Bitcoin apresentada aqui.

Para evitar esse tipo de ameaça, recomendamos que você tenha sempre todos os seus sistemas atualizados, use uma solução de segurança adequada e configure a segmentação de rede, o que ajuda a evitar uma disseminação do malware dentro da rede.