Na última sexta-feira (02), teve início no STF uma audiência pública para discutir o respaldo do Marco Civil da Internet e outros instrumentos judiciais cabíveis a serem aplicados em decorrência de ações judiciais envolvendo o WhatsApp (e, consequentemente, outros apps semelhantes). Dessa forma, a audiência pública visa conferir aos juízes o conhecimento necessário para decidir sobre temas que envolvem o aplicativo, seja em cooperação com órgãos investigadores, seja como meio de obtenção de provas.

Ao abrir a audiência, a ministra Cármen Lúcia, presidente do STF, observou que a convocação visa “ouvir especialistas da sociedade sobre temas que precisam ser julgados pelo Supremo Tribunal Federal com conhecimento específico (...). Diz respeito ao direito da informação, o direito de informar, os limites da atuação do juiz, à situação de novas formas de atuar na vida digital”.

O pano de fundo da discussão é o fato de que criminosos estão se valendo da confidencialidade das comunicações conferida pelo projeto da solução, ao se implementar criptografia fim-a-fim, com a finalidade de cometerem ou tratarem de ações delituosas.

Esse não é um desafio exclusivamente brasileiro. Notadamente, a adoção da criptografia pelo WhatsApp incitou, em março deste ano, a ministra britânica do Interior, Amber Rudd, a defender que o recurso de segurança do aplicativo é “completamente inaceitável” e que não deveria existir “um local seguro para terroristas se comunicarem”. De fato, a criptografia fim-a-fim dificulta a apuração e investigação de crimes, mas também é o que garante, mesmo que parcialmente, a privacidade dos usuários dos aplicativos de comunicação.

Imersa nesse contexto, a audiência pública visa trazer profissionais de diversas esferas da segurança da informação para harmonizar a compreensão sobre os limites técnicos de soluções que viabilizem a atuação de órgãos de investigação, além de discutir eventuais sanções em decorrência da falta de cooperação entre o WhatsApp e tais órgãos.

Quais possibilidades estão sendo consideradas?

É inegável que se deve haver, sempre que necessário, a cooperação de empresas do setor privado e órgãos do Estado com fito de combater o crime (sempre em cumprimento a ordens judiciais). No bojo dessa relação Estado-iniciativa privada debateu-se sobre a questão do bloqueio dos serviços do WhatsApp como forma de sanção por descumprimento de ordem judicial.

Em conformidade às leis, há a obrigatoriedade do WhatsApp em colaborar com as investigações sempre que solicitado pela Justiça. Em casos nos quais tal colaboração não se faz presente, os tribunais, nesses últimos anos, se valeram do bloqueio do serviço em todo o território nacional como forma possível de sanção.

No âmbito exclusivamente jurídico dessa audiência, discutiu-se a constitucionalidade dessa sanção e como essa medida deve atender a princípios de proporcionalidade, aderência ao marco civil da Internet, além de cumprir de demais arcabouços jurídicos, não apenas, mas também porque a empresa possui representação legal no Brasil.

Já no âmbito técnico-jurídico, discutiu-se como o WhatsApp pode contribuir, e até mesmo se adequar, com investigações policiais. A começar pelo fornecimento de metadados - o que parece ser consenso entre o espectro de profissionais presentes na audiência.

Metadados podem (e devem) ser fornecidos a agentes de investigação, desde que observado o devido processo legal, permitindo aos agentes obter informações sobre:

- Uso e dados de dispositivo: “modelo do hardware, dados do sistema operacional, dados sobre o navegador”, localização do dispositivo (caso este seja compartilhado).

- Dados de conexão: endereço IP, “dados sobre a rede móvel” (incluindo o número de telefone e identificadores do dispositivo), cookies de navegação (inclusive em serviços baseados na web).

Além dos já citados, há dados de registro, status, além de, possivelmente, dados oriundos à correlação e extração de informações adicionais coletadas e armazenadas pelo Facebook, uma vez que empresas afiliadas à essa rede social recebem e compartilham dados com os demais membros.

O debate é mais controverso quando a questão em foco envolve a obrigatoriedade do WhatsApp em modificar seu funcionamento normal a fim de viabilizar o cumprimento de medidas judiciais. Objetivamente, o dever da empresa em criar mecanismos que possibilitem o acesso de órgãos investigativos ao conteúdo de mensagens trocadas via aplicativo.

Man-in-the-middle: Prós e contras

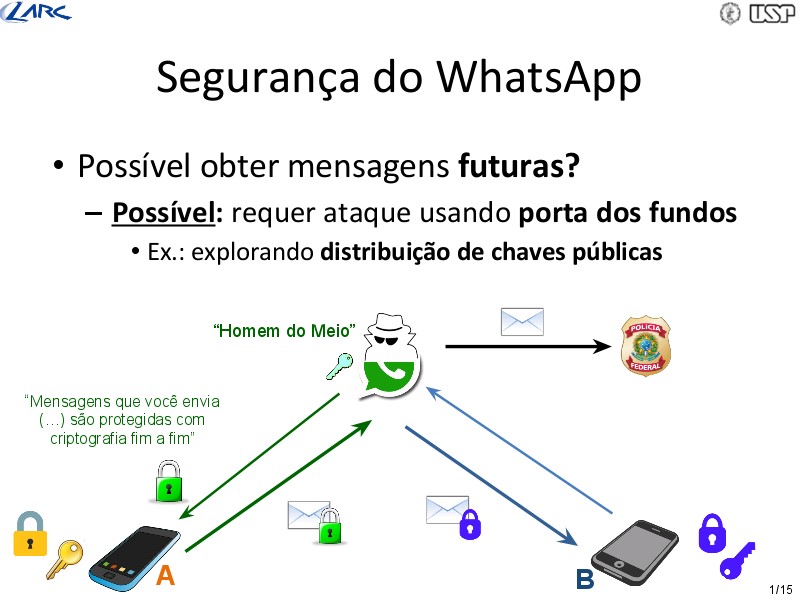

A proteção do conteúdo das mensagens, na solução do WhatsApp, é realizada mediante cifração de cada mensagem com uma nova chave (efêmera), de maneira a garantir que mesmo que as chaves privadas de alguma das partes da comunicação seja revelada/acessada no futuro, mensagens já trocadas no passado não poderão ser descriptografadas. A essa propriedade denomina-se “forward encryption”.

Representantes de diferentes orgãos de investigação propõem a interceptação de mensagens via man-in-the-middle (MITM) como uma alternativa tecnicamente viável, mas reconhecem que há limitações. Ou seja, essa medida não possibilita ter acesso a conteúdos de mensagens anteriores à intervenção, além da ser possivelmente verificável por parte do usuário que está sendo interceptado. Mesmo assim, no entanto, esse meio de obtenção de provas é visto, pelos órgãos de investigação, como potencialmente efetivo à repressão de crimes cometidos mediante o uso do aplicativo.

Conforme detalhado pelo Prof. Marcos Simplício, Poli-USP, a intervenção de MITM pelos órgãos investigadores poderia dar-se no momento que uma parte da comunicação faz o envio de uma mensagem ao destinatário. Nesse exato momento, ao invés do serviço do WhatsApp informar a chave pública (mais especificamente a “pre-shared key”, do protocolo) pertencente ao destinatário, poderia informar a chave pública do órgão investigativo, cuja chave privada é conhecida.

De certa forma, esse arranjo arquitetural proposto poderia cumprir o objetivo desejado, que é o acesso ao conteúdo das mensagens para a obtenção de provas, e em última instância, o combate ao crime. Há, no entanto, alguns efeitos colaterais pertinentes que foram trazidos em discussão:

-

Não há como realizar de MITM sem ser capaz de modificar o conteúdo interceptado.

Uma limitação técnica de se realizar esse tipo de intervenção é o fato de soluções de MITM necessariamente permitir ao adversário (nesse caso, representado na figura do WhatApp) a possibilidade de não apenas ler o conteúdo das mensagens, mas também de alterar seu teor.

Essa limitação técnica poderia abrir brecha para “negação plausível” (plausible deniability) por parte do sujeito que está sendo investigado. Por esse motivo, indagou-se até que ponto tal medida não poderia fragilizar a aceitação jurídica de provas coletadas através desse instrumento.

-

Contrainteligência

A solução do WhatsApp, na implementação atual, possibilita a notificação do usuário quando a chave da contraparte da comunicação muda, podendo significar a presença de uma intervenção de MITM – apesar dessa notificação não estar ativa por padrão. Mesmo se essa notificação fosse totalmente desativada, outros mecanismos (como plug-ins) poderiam ser desenvolvidos para detectarem e notificarem quando a chave de um destinatário é alterada a esmo.

A partir desse momento, o teor da comunicação entre as partes poderia ser modificado a fim de gerarem contra provas do crime que estava ocorrendo. Diferentemente de um grampo telefônico, que não altera a experiência corriqueira do usuário, a intervenção via MITM, conforme descrita, estaria muito mais propensa a uma resposta no sentido da desinformação.

-

Facilidade de migração

Outro ponto levantado é a facilidade de migração. A despeito de temas relacionados a livre concorrência, governança e outros aspectos que a adequação da solução para contemplar a interceptação telemática do conteúdo da comunicação de partes investigadas mediante ordem judicial, há muitas outras alternativas facilmente acessíveis (inclusive a criminosos).

Portanto, havendo a decisão de se possibilitar a interceptação no WhatsApp, aqueles que desejarem contornar essa medida poderão utilizar aplicativos como Signal, Telegram ou outros com graus ainda maiores de proteção à privacidade. Isso poderia incitar uma migração em massa para outros apps, tornando inócua e inviabilizando, inclusive, a coleta de metadados – fato que rememoram a velocidade em que brasileiros deixaram de utilizar o Orkut e passaram para o Facebook.

-

Proteção do “mecanismo de acesso excepcional”

O último dos pontos mais críticos da adoção da interceptação telemática que cito aqui – embora haja a referência de outros no decorrer da audiência – é a próxima complexidade imposta em se gerir o acesso ao “mecanismo de acesso excepcional”.

A simples existência de tal mecanismo impõe risco de abuso, tanto por parte de indivíduos da empresa controladora do mecanismo (instanciada aqui pelo WhatsApp), quanto por parte de indivíduos externos, seja do governo, seja agente malicioso. O que aumenta, portanto, a superfície de ataque do sistema, e deixa-o, por definição, mais vulnerável.

O fado de se decidir sobre a matéria posta presume a ponderação entre a concorrência de direitos fundamentais, como o direito à privacidade e direito à vida, por exemplo, e vai abalizar a atuação de órgãos de investigação.

Acredito que Demi Getschko, diretor-presidente do NIC.br, sintetizou muito bem, em suas alegações finais, o desafio dessa de se decidir essa matéria: “acho que todos temos o mesmo objetivo, o fato é que é um território móvel, um alvo móvel, e muitas vezes o que a gente pretende com alguma ação acaba gerando justamente o oposto do que se imaginaria. (...) às vezes ao tomarmos uma medida que tem a melhor das intenções e ela gera um contraponto estranho”.

Abordagens Alternativas

Além do fornecimento de metadados ao aparato investigativo, foram sugeridas, ao longo da audiência, outras alternativas (não necessariamente inovadoras) para cumprir o objetivo persecutório. Dentre eles:

- Análise forense: Busca em apreensão dos aparelhos dos sujeitos investigados para posterior análise forense. Muito embora, como observado pelo delegado Felipe Alcântara de Barros Leal, chefe da Divisão de Contrainteligência da Polícia Federal, a apreensão do celular em momento inoportuno investigativo tolhe a ação controlada, “um dos principais aparatos investigativos”.

- Backups descriptografados: Cópias de mensagens às claras armazenadas em nuvem em decorrência de backup não criptografado.

- Hacking governamental: Cogitou-se a possibilidade de se implementar programas de “hacking governamental”, em linha com o que casos recentes como do Shadow Brokers ou Vault7 vêm revelando ser adotado pelos EUA. Apesar de essa iniciativa requerer altos investimentos governamentais para ser viável.

Nota-se com clareza que o STF terá uma grande decisão pela frente, dado que o WhatsApp possui cerca de 120 milhões de usuários no país. Certamente não será possível harmonizar todos os anseios emanados durante a audiência, no entanto, sua simples realização já abre um espaço importante para que profissionais de diversas esferas da segurança da informação possam dialogar e trocar experiências. Com certeza, isso já é um grande resultado para a área, e denota a importância que o assunto vem tomando nos últimos anos.

Afinal de contas, não é todo dia que um ministro do Supremo do Tribunal Federal nos indaga sobre “forward secrecy”, “criptografia simétrica e criptografia assimétrica”, “key escrow” e “authenticated encryption”.

Confira a audiência pública completa:

https://www.youtube.com/watch?v=qN9w_BuKfCA&feature=youtu.be&t=9082