Por décadas, o Remote Desktop Protocol (RDP) tem sido o grande responsável por permitir aos usuários ver outros desktops do Windows por meio de uma conexão com a Internet, embora a área de trabalho esteja localizada do outro lado do planeta (ou por exemplo, o colaborador que usa a área de trabalho do equipamento que está no escritório mesmo quando chega em casa).

Infelizmente, assim como o RDP tem uma variedade de propósitos úteis que vão desde a ajuda técnica “de primeira mão” até a configuração e execução de servidores, em mãos erradas pode ser uma arma de controle remoto que permite ao cibercriminoso transformar o seu equipamento em um zumbi como parte de uma botnet, com o propósito de que realize comandos no futuro.

Como isso pode acontecer? Se o seu computador estiver "escutando" sinais do RDP (geralmente pela porta TCP 3389), e estiver conectado à Internet, responderá quando um usuário perguntar se está ativo. O usuário remoto verá uma tela de início de sessão para acessar à área de trabalho, normalmente sem ser percebido (principalmente caso a vítima tenha deixado o seu equipamento ligado, enquanto não está olhando para a tela).

Nesse momento, o seu computador solicitará uma senha (normalmente). No entanto, se o seu RDP estiver mal configurado, é possível que simplesmente o deixe passar. Caso isso ocorra, será apenas o início do seu problema…

O que os intrusos de RDP podem fazer?

Se o usuário cuja sessão estava iniciada no equipamento tem privilégios de administrador, o usuário remoto pode chegar a fazer o que quiser com o seu equipamento: desligar, reiniciar, instalar software (incluindo malware), ou simplesmente revisar o seu conteúdo para encontrar arquivos com informações pessoais críticas, como dados bancários e contábeis, entre outros e, em seguida, extraí-los e guardá-los em seus próprios computadores para fins nefastos.

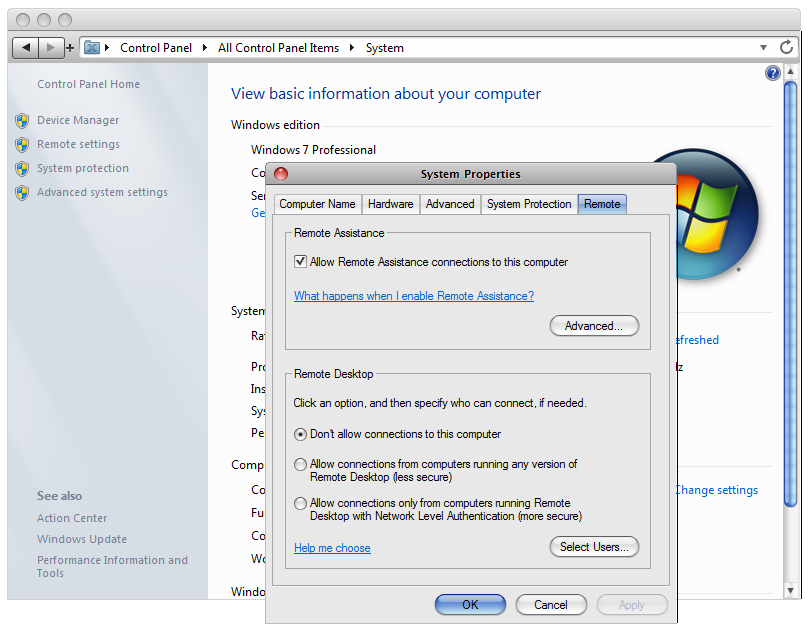

Como você pode impedir isso? A primeira coisa é saber se o RDP está ativado. Isso é fácil de verificar a partir do Painel de Controle, no Sistema > Configuração Remota > Área de Trabalho remota (no Windows 7, mas pode variar em outros sistemas operacionais).

Observe que o computador apresentado na imagem abaixo está com o RDP desativado, o que é ideal caso não seja preciso que um terceiro se conecte de forma remota. No entanto, se precisar permitir as conexões, gaste algum tempinho para definir quem poderá se conectar e preencha a caixa de diálogo "selecionar usuários":

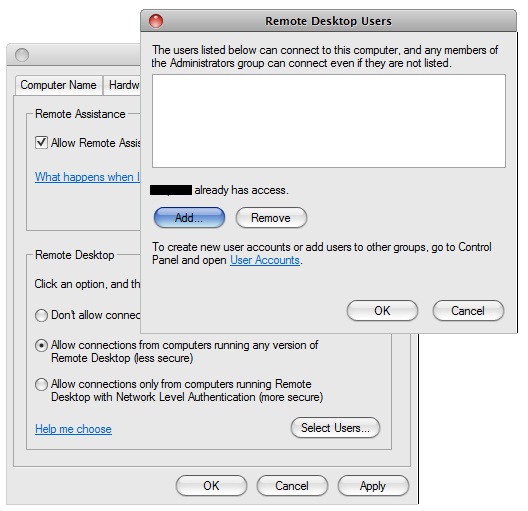

Observe que o usuário que você utiliza para iniciar sessão já tem acesso (borrado no exemplo). Quando chega um atacante remoto, isso pode gerar problemas para o usuário imprudente que iniciou sessão como administrador. É bem provável que os cibercriminosos procurem obter privilégios elevados, e entrar como administrador é a forma mais rápida de fazer isso. Se a senha desse usuário com direitos de administrador é fácil e o atacante consegue adivinhá-la, terá a chave mestra do computador.

Recentemente, notamos um aumento nos ataques baseados em RDP que utiliza o trojan Win32/Filecoder.NAH (também conhecido como ACCDFISA), que tenta criptografar arquivos do equipamento e, em seguida, pede um resgate para desbloqueá-los.

Além do fato de que sempre é uma má ideia enviar dinheiro para um criminoso (especialmente através de cartão de crédito, que praticamente garante mais fraudes no futuro), a situação poderia ser simplesmente evitada, por meio da desativação do serviço, caso não seja necessário, ou protegendo-o quando for preciso utilizá-lo.

Falando de proteção, além de não usar nomes de usuário fáceis de serem adivinhados, criar uma senha forte também é imprescindível para proteger a sua conta. Se os atacantes podem “adivinhar” a sua senha usando programação porque está baseada em uma palavra simples, em pouco tempo poderão obter acesso. Do contrário, se a senha é complexa, ou seja, usa uma combinação de letras em maiúsculo e minúsculo, números e símbolos (quanto mais longa seja, melhor), a tarefa se torna muito mais difícil.

Se você precisar usar o RDP e tiver algum conhecimento técnico, poderá alterar a porta utilizada para "escutar" as conexões (a porta padrão é 3389). A Microsoft tem um artigo que explica como fazer isso em várias versões do Windows. Você também pode encontrar uma gama de possíveis soluções que são explicadas no Stack Overflow.

Por último, com relação ao suporte técnico à área de trabalho remota, fique atento às pessoas que dão “suporte para o Windows" (que telefonam e pedem para que você instale um software de acesso remoto especial que permite "corrigir" o seu computador). Cair nesse golpe pode ser muito perigoso. Caso queira saber mais sobre o assunto, leia também as 5 dicas para evitar o golpe do suporte técnico.