Bom, já podemos dizer que o assunto está na boca de todos. Desde a última sexta-feira (12), quando surgiram as primeiras notícias do ataque massivo do ransomware WannaCryptor, muitas outras informações estão surgindo: informativos, dicas e mensagens alarmantes que falam de um “vírus” que provocou um “hackeo mundial”.

Para aqueles que perderam esse acontecimento, em resumo, se trata de uma onda de propagação massiva do ransomware que ainda não se acalmou. O culpado é o WannaCryptor, detectado pela ESET como Win32/Filecoder.WannaCryptor.D), que se aproveita de uma vulnerabilidade no Windows.

O que transformou o ataque em algo realmente escandaloso foi a sua capacidade de autorreprodução, de forma semelhante a um worm, pelas redes dos equipamentos infectados. Dessa forma, naturalmente, conseguiu se propagar em pouquíssimas horas.

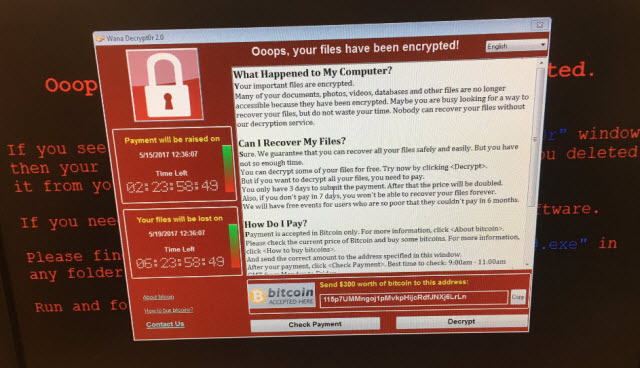

Esta é a tela (em inglês) que aparece para os usuários que tiveram os seus dispositivos infectados:

Imagem compartilhada por @fendifille

Esse ransomware usa alguns dos arquivos da NSA vazados pelo grupo Shadow Brokers como vetores de infecção, especialmente o exploit que permite a injeção remota de comandos por meio do protocolo SMB, chamado eternalblue. No entanto, essa vulnerabilidade foi corrigida em março deste ano no informe de segurança MS17-010, ou seja, quem o fez não deveria se preocupar... embora essa não seja a única medida que devemos tomar.

Por isso, os usuários que ainda não instalaram o patch de segurança devem atualizar os seus sistemas Windows imediatamente.

Um breve resumo

Tudo começou no setor de telecomunicações da Espanha, quando 85% dos equipamentos da Telefônica foram infectados, e a propagação ocorreu rapidamente em nível nacional e internacional. Nesse relatório constavam casos em organizações do setor da saúde, sites comerciais e todo tipo de redes.

Considerando que se trata de um ransomware criptográfico, os arquivos afetados ficaram criptografados e só os atacantes tinham a chave de descriptografia. No entanto, felizmente, um pesquisador britânico conhecido como @MalwareTechBlog teve a brilhante ideia de comprar por apenas 10,69 dólares, o domínio ao qual a ameaça se conectava para realizar a infecção. Como consequência, de forma acidental, deteve a propagação do WannaCryptor.

No entanto, rapidamente ficou evidente que, apesar das infecções terem sido interrompidas, não existia nada que pudesse remediar o que havia ocorrido. Além disso, os atacantes podem alterar o domínio utilizado e continuar propagando a ameaça.

O valor do resgate solicitado pelo WannaCryptor é de 300 dólares em bitcoins, uma quantidade semelhante ao de outros casos de ransomware, mas bem distante de ser o mais elevado; temos visto, por exemplo, como o KillDisk exigia 250 mil dólares e o CryptoWall solicitava até 10 mil. De qualquer forma, a essa quantidade também temos que somar o custo da perda de produtividade ocasionada pela infecção e o prejuízo da reputação da empresa que foi vítima.

O impacto desse ataque foi tal que a Microsoft lançou especialmente patches para o Windows XP, Windows 8 y Windows Server 2003, que não os haviam tido originalmente em março por serem versões já sem suporte oficial. No entanto, a gravidade desse caso justifica a exceção de publicar atualizações inclusive para os sistemas que se tornaram obsoletos.

Segundo a Europol, já foram registrados mais de 200.000 vítimas em pelo menos 150 países.

Novas variantes à vista e os países mais afetados

Josep Albors, da nossa equipe de pesquisa na Espanha, passou boa parte do seu fim de semana analisando essa ameaça e descobriu, por exemplo, que os responsáveis tentaram desenvolver novas variantes sem a kill switch que é ativada após se contatar com o endereço URL comprado por @MalwareTechBlog.

Até o momento, nenhuma dessas variantes sem essa “Kill Switch” são plenamente funcionais, embora não queira dizer que será caso os delinquentes consigam corrigir o código.

Em relação aos países mais afetados, na América Latina podemos destacar o Brasil, a Argentina, o Chile, o México, a Colômbia e o Equador. Entretanto, na Europa se destacam a Rússia e a Espanha.

A equipe da ESET Espanha tem quantificado as novas variantes que apareceram e observado a evolução do WannaCryptor desde a sua aparição na última sexta-feira (12) até esta mesma manhã:

Como você pode observar, a maioria das detecções foram realizadas durante a sexta-feira e o sábado, o qual tem sentido se lembrarmos as capacidades de worm do WannaCryptor que lhe garantiram uma rápida propagação massiva. A diminuição durante o fim de semana, como sinalizou Josep, se deve principalmente ao fato de que a maioria das empresas afetadas estiveram fechadas e a ação assertiva do @MalwareTechBlog.

Com respeito ao número de variantes detectadas, no momento de escrever esse post, a ESET detecta quatro principais que passam a ser chamadas de Win32/Filecoder.WannaCryptor e suas variantes A, B, C e D, junto com as suas diversas subvariantes.

E assim foi como o mundo começou a falar de segurança

Costumamos dizer que na América Latina os grandes ciberataques que relatamos parecem algo do outro mundo, e que o público geralmente se surpreende quando ocorrem ataques a bancos ou grandes roubos de informações sensíveis. No entanto, geralmente, até aí chega o interesse pelas notícias relacionadas à segurança informática.

E de forma repentina chegou esse grande ataque massivo, quase de filme, que deixou a todos boquiabertos se perguntando o que estava ocorrendo. Eu mesmo me surpreendi de que alguns contatos, desses que veem a segurança como “coisa de hackers”, me perguntarem o que estava acontecendo. Não era de estranhar, já que o caso chegou à televisão e às manchetes dos jornais tradicionais de maior circulação. Já não era um assunto de interesse apenas para a comunidade de segurança informática ou de tecnologia: era um assunto de interesse público.

Desta vez, o ataque não foi em alguma cidade remota da Europa Oriental, nem era uma disputa complexa entre a China e os seus inimigos cibernéticos. Foi um incidente bem tangível que atingiu conhecidas empresas na América Latina. Todos queriam saber e todo mundo queria entender.

Alguns portais de notícias estão cometendo o erro de se referir ao WannaCryptor como um vírus, mesmo que essa seja apenas uma das categorias de malware e bastante ultrapassada, de fato, quase não vemos mais essa atividade. A verdade é que ele é um ransomware, ou seja, um código malicioso que pode criptografar informações ou bloquear o acesso ao computador e, em seguida, exigir o pagamento de um resgate em troca da restituição dos arquivos ou equipamento.

O que me parece mais importante aqui é como o caso do WannaCrypt conseguiu despertar a atenção de todos os níveis de usuários, algo nada fácil e que desde o lado da conscientização em segurança buscamos diariamente. Ver um ciberataque de perto mudou a percepção daqueles que achavam que essas coisas não aconteciam e que as dicas dos especialistas eram para os usuários exageradamente precavidos ou para as redes muito sensíveis, como as de um banco ou um hospital.

Dessa forma, agora o ransomware é uma preocupação para todos, ao mesmo tempo que os tradicionais jornais alternam suas clássicas notícias de sociedade, política e economia com detalhes dessa ameaça, como funciona e como se proteger. Sem ir mais longe, o vídeo que preparamos há dois anos atrás explica de forma dinâmica todo isso que circula agora entre os jornalistas, especialistas e páginas de informação que cumprem sua tarefa de saciar as dúvidas dos leitores.

Sempre é bom que circulem informações relacionadas com a conscientização em segurança, mas “quem dera” não fosse necessário ocorrer um ataque tão impactante para que todos estivessem interessados sobre esse assunto.

Para mais informações, leia o artigo sobre o WannaCryptor na base de conhecimento da ESET.