A campanha massiva que propagou o ransomware WannaCryptor não foi o único caso de infecção em grande escala que usou os exploits EternalBlue e DoublePulsar, que foram vazados pelo grupo Shadow Brokers.

Hoje começou a circular a notícia de que o ransomware Adylkuzz está se aproveitando da mesma vulnerabilidade no Windows que o WannaCryptor para infectar equipamentos, e, em seguida, usar os seus recursos para minerar bitcoin. Os sistemas afetados passam a fazer parte de uma botnet que minera a criptomoeda sem que seus donos o saibam.

Os exploits EternalBlue (usado para propagar o criptoransomware WannaCryptor) e DoublePulsar estão sendo utilizados propagar o Adylkuzz, uma ameaça que utiliza os computadores para criar moeda virtual.

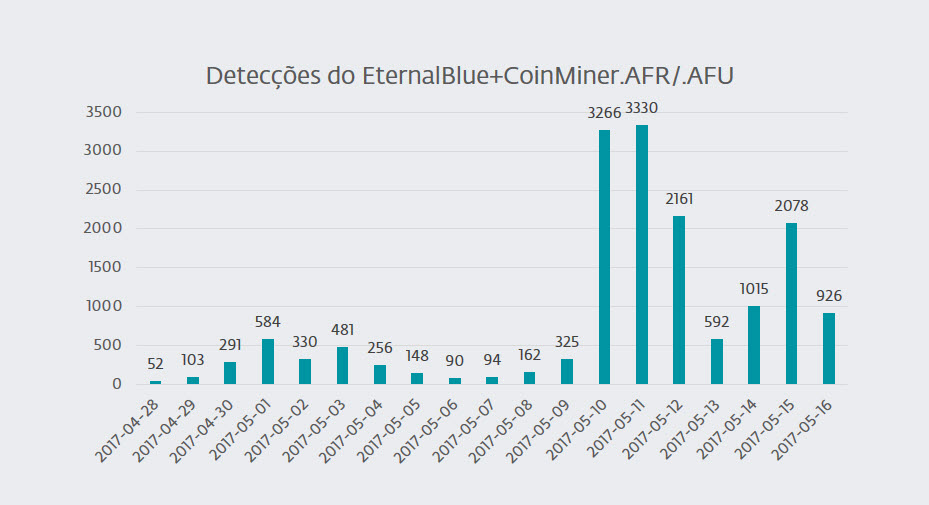

Essa nova campanha, detectada pela ESET como Win32/CoinMiner.AFR e Win32/CoinMiner.AFU, iniciou-se poucos dias depois das ferramentas da NSA serem vazadas pelo grupo Shadow Brokers. A ESET incluiu as detecções de rede para as vulnerabilidades nas soluções ainda no dia 25 de abril, três dias antes das primeiras tentativas de ataque desses malwares mineradores.

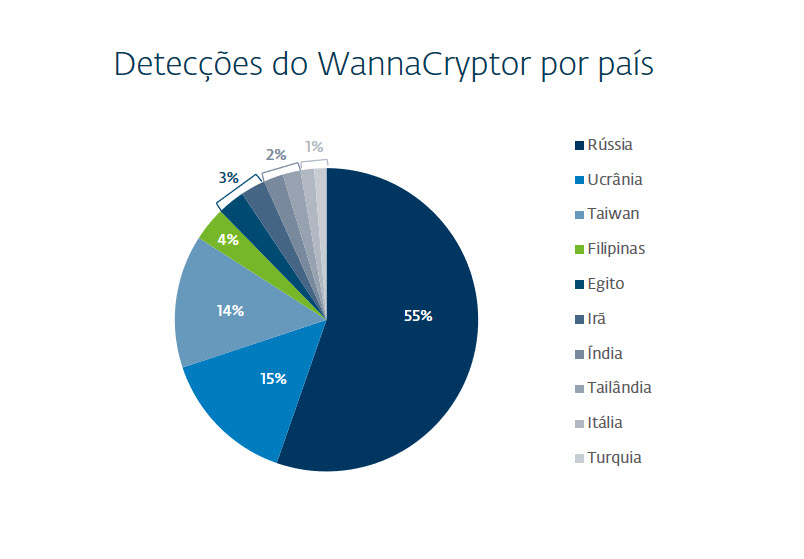

O maior aumento foi registrado algumas horas antes da propagação do ransomware em todo o mundo, em 10 de maio. Nesse dia, as detecções de malware que mineravam as criptomoedas aumentaram de centenas para milhares de detecções ao dia. Vimos tais tentativas em mais de 118 países, como a Rússia, Taiwan e Ucrânia no topo da lista.

O seguinte gráfico mostra a sua atividade:

No entanto, o software de mineração consumia recursos do sistema de forma tão intensa que, em alguns casos, deixava as máquinas irresponsivas.

Os ataques desses mineradores também bloquearam a porta 445, usada pelo exploit EternalBlue para acessar à máquina, basicamente fechando a porta para qualquer outro ataque que usasse o mesmo vetor, incluindo o WannaCryptor. Se os mineradores não tivessem tido essa precaução, o número de infecções WannaCryptor poderia ter sido ainda maior do que o relatado.

Qual foi a real gravidade do ataque do WannaCryptor?

De acordo com os sistemas da ESET, apenas desde sexta-feira (12), mais de 14.000 usuários com ESET LiveGrid® habilitado relataram 66.000 tentativas de ataque do WannaCryptor em seus dispositivos.

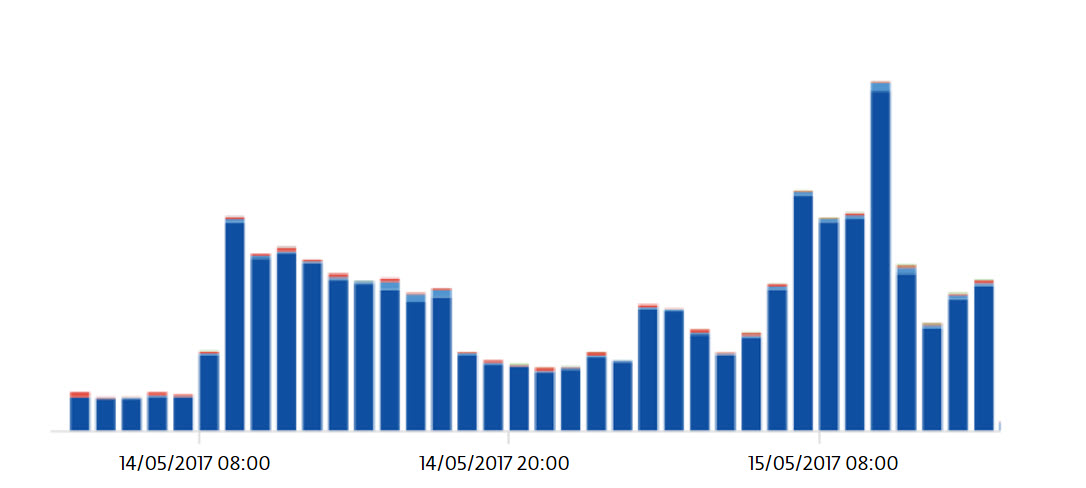

Imagem 1 – Aumento nas detecções do JS/Danger.ScriptAttachment (operadores do Nemucod) após a propagação do WannaCryptor.

Esses ataques foram direcionados principalmente a computadores russos, com cerca de 30.000 ataques, seguido por Ucrânia e Taiwan, onde em ambos os casos estavam perto da marca de 8.000. O caos que ocorreu após o surto global do WannaCryptor parece ter motivado outros cibercriminosos a também aumentarem os seus esforços. Vimos um aumento significativo no número de emails maliciosos enviados pelos notórios operadores do Nemucod, que propagam outro ransomware: Filecoder.FV.

O caos que ocorreu após o surto global do WannaCryptor parece ter motivado outros cibercriminosos a também aumentarem os seus esforços. Vimos um aumento significativo no número de emails maliciosos enviados pelos notórios operadores do Nemucod, que propagam outro ransomware: Filecoder.FV.

Além disso, apareceram as versões de imitação do WannaCryptor, que tentam pegar a onda usando a mesma interface e um projeto semelhante. No entanto, não possuem funcionalidades de criptografia nem são totalmente funcionais.

O que você deve fazer para se manter seguro?

- O exploit EternalBlue se aproveita da vulnerabilidade no Windows que já foi corrigida pela Microsoft em março, por isso, a primeira ação deve ser atualizar o seu sistema operacional instalando o patch MS17-010.

- Use uma solução de segurança confiável que utiliza várias camadas para protegê-lo de diferentes ameaças, como o malware ou a exploração de vulnerabilidades.

- Realize backups de suas informações e guarde-as um disco externo ou qualquer outro lugar que esteja isolado e não seja alcançado por um eventual incidente.

- No caso de uma infecção por ransomware, não recomendamos pagar o resgate exigido, seja o caso do WannaCryptor ou qualquer outro ransomware. Apesar dos cibercriminosos poderem “cumprir sua palavra” e restituir os arquivos ou o acesso, tenha em conta que você está negociando com delinquentes. Até agora, não existem casos relatados em que o pagamento levou a descriptografia dos dados. Pelo contrário, ocorreram várias histórias documentando o contrário - nenhum decifrador ou chave foi enviada após a realização do pagamento. Além disso, aparentemente não existe nenhuma forma capaz de relacionar o pagamento com a vítima específica, considerando que usam pastas carteiras de BitCoin compartilhadas.

Para mais informações, veja o vídeo a seguir:

https://www.youtube.com/watch?v=FV-HW3NYdF8