Duvido que você não tenha ouvido falar nada sobre o ransomware que se espalhou por todo o mundo no último dia 12. É uma nova variante do WannaCryptor, detectada pela ESET como Win32/Filecoder.WannaCryptor.D, que tem funcionalidades de worm e, portanto, é capaz de comprometer a outros computadores da rede a qual consegue acessar.

O malware usa um exploit para se aproveitar de uma vulnerabilidade no Windows; e apesar do patch para a correção dessa vulnerabilidade estar disponível desde março, nem todos o instalaram. Neste post apresentamos uma ferramenta que te permitirá saber se o seu sistema está efetivamente atualizado contra esse exploit chamado EternalBlue.

Meu sistema está atualizado contra o EternalBlue?

Além desse caso em particular, é importante se questionar sobre as atualizações e proteção do seu computador contra o EternalBlue – tenha em mente que outros tipos ou famílias de malware podem surgir usando o EternalBlue no futuro.

Pensando nisso, a ESET desenvolveu uma ferramenta chamada EternalBlue Vulnerability Checker, que está disponível para download e é bem simples de usar.

A onda de ataques massivos que começou na última sexta-feira (12) ainda não parou, e marca um antes e um depois na história do cibercrime. Foi uma combinação de fatores (e algo de negligência) que permitiu que esse "ransomworm" (como o chamou um amigo, dada a combinação de "ransomware" e worm ou "verme") teve muito impacto. Na verdade, a notícia chegou aos meios massivos de comunicação tradicionais e preocupa a todos os níveis de usuários, mesmo aqueles que não normalmente não estão interessados em notícias de segurança.

Vejamos o que podemos aprender com tudo isso, e o que pode acontecer a seguir.

EternalBlue e os traços de worm do WannaCryptor

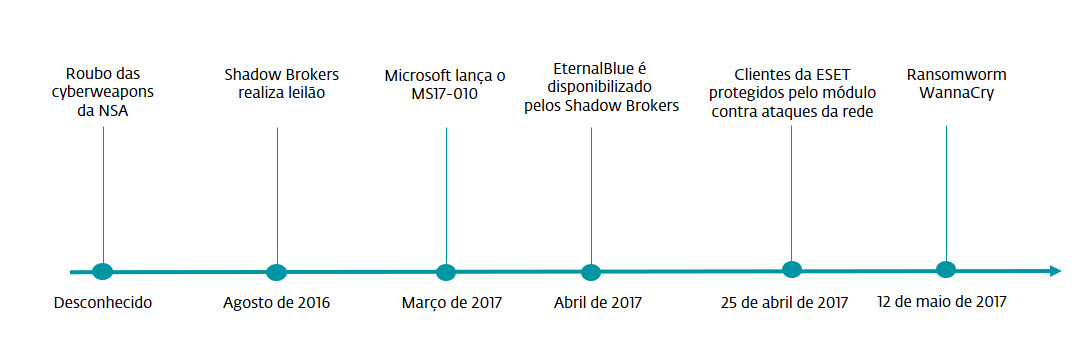

EternalBlue é o nome do exploit que habilitou a capacidade de autorreplicação do WannaCryptor e, portanto, a possibilidade de se espalhar rapidamente pela rede. Peculiarmente, esse exploit foi desenvolvido pela Agência Nacional de Segurança dos Estados Unidos (NSA).

De tal forma, esse incidente pode ser relacionado ao vazamento das armas cibernéticas (cyberweapons) da NSA, que foram roubadas pelo grupo Shadow Brokers. O grupo tentou colocar as armas cibernéticas em leilão, mas acabaram mudando de ideia devido aos baixos lances obtidos e decidiram vender ferramentas da NSA individualmente.

No dia 14 de março, a Microsoft lançou o MS17-010 corrigindo vulnerabilidades críticas de SMB. Na época, não era evidente que essa correção estava de qualquer forma relacionado com as armas cibernéticas da NSA. Até que em 14 de abril, os Shadow Brokers revelaram algumas das ferramentas roubadas.

O tempo (exatamente um mês) entre a correção e o vazamento dos exploits levantou algumas especulações sobre a correlação desses eventos. No entanto, a situação nesse momento era: a vulnerabilidade explorada pelo EternalBlue foi corrigida e colocada à disposição via Windows Update, enquanto os exploits (dentre eles, o EternalBlue) se tornaram público.

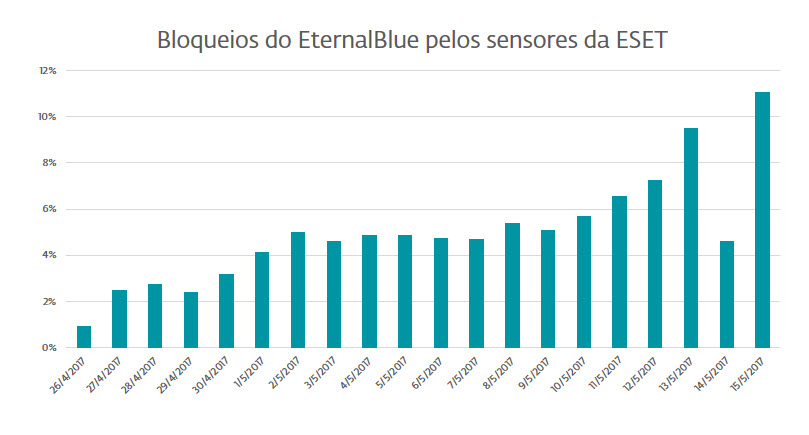

A corrida entre o patch e exploração da vulnerabilidade de SMB começou e, não por acaso, o exploit EternalBlue foi cada vez mais utilizado desde então.

Em 12 de maio, o EternalBlue se tornou um dos protagonistas da pandemia mencionada anteriormente. Todos os elementos estavam à mão para os cibercriminosos: o ransomware - WannaCryptor está ativo desde o início de abril – e o exploit (EternalBlue).

Em 12 de maio, o EternalBlue se tornou um dos protagonistas da pandemia mencionada anteriormente. Todos os elementos estavam à mão para os cibercriminosos: o ransomware - WannaCryptor está ativo desde o início de abril – e o exploit (EternalBlue).

Mesmo assim, usuários domésticos e, principalmente, empresas poderiam ter evitado de muitas maneiras o dano causado por esse ransomw0rm. Em primeiro lugar, o patch para a correção da vulnerabilidade explorada pelo EternalBlue já estava disponível há dois meses – embora não estivesse relacionado com as rotinas de encriptação do ransomware, essa correção bloqueia o host contra danos causados por outros hosts comprometidos na rede.

Mesmo assim, usuários domésticos e, principalmente, empresas poderiam ter evitado de muitas maneiras o dano causado por esse ransomw0rm. Em primeiro lugar, o patch para a correção da vulnerabilidade explorada pelo EternalBlue já estava disponível há dois meses – embora não estivesse relacionado com as rotinas de encriptação do ransomware, essa correção bloqueia o host contra danos causados por outros hosts comprometidos na rede.

Além disso, a proteção proativa instalada no equipamento, como uma funcionalidade do exploit blocker ou uma solução anti-malware atualizada, pode ter bloqueado a infecção e detido o ataque nos casos em que o malware conseguiu se infiltrar na rede.

Finalmente, algum grau de controle sobre os dados que trafegam pelos hosts da rede também poderia ser útil. Muitas empresas decidiram desligar os computadores e mandar os funcionários de volta para casa, temendo ter seus computadores comprometidos. No entanto, se eles fossem capazes de isolar os hosts de sua rede e aumentar a capacidade de detecção, essas medidas extremas poderiam ter sido (eventualmente) evitadas.

E agora?

Na noite da última sexta-feira (12), foram publicadas notícias sobre o "kill switch", recurso capaz de impedir novas infecções do ransomworm. @MalwareTech notou que uma requisição HTTP deveria falhar antes de passar para a rotina de encriptação. Como o domínio não foi anteriormente registrado todas as solicitações falhavam, no entanto, após registrá-lo, @MalwareTech foi capaz de redirecionar as requisições a servidores que respondiam e, dessa forma, parar a propagação da primeira variante do ransomworm.

Não demorou muito até que outras variantes aparecerem. Primeiro, saíram novas versões que corrigiram o domínio anterior, modificando os dados diretamente no binários da primeira versão (usando ferramentas como HEXEdit). Mais tarde, novas versões sem o “kill switch” também apareceram.

Até agora, os ganhos desse ataque já passaram de R$200,000, um valor, embora alto para poucos dias de atividade, é insignificante quando comparado com os prejuízos causados. Esse malware deixou, mais uma vez, evidente que a exploração de vulnerabilidades (não necessariamente zero-day) pode ter um impacto enorme sobre o bom funcionamento da empresa.

Essas respostas rápidas dos cibercriminosos mostram que combater malware não é uma tarefa fácil. Eles atacam rapidamente e possuem grande habilidade de adaptação. Portanto, após o sucesso desse ataque, devemos esperar a replicação de ferramentas e técnicas em outros ataques, assim, todos devemos estar preparados para mais situações como essa, especialmente em um futuro próximo.

A longo prazo, é provável que nos deparemos com mais malware surgindo com características de worm, e em curto prazo, devemos ter ondas intensas de malware valendo-se do EternalBlue para causar dano. Portanto, aplique o patch no seu sistema!

Não esqueça que instalar as atualizações deve ser um hábito e que, neste caso, é a melhor medida para evitar ser vítima do WannaCryptor.