Os usuários do Android foram alvo de outro malware bancário com capacidade de bloqueio de tela, mascarado como um aplicativo com a função de lanterna disponível no Google Play. Ao contrário de outros trojans bancários, que têm um conjunto de aplicativos bancários como alvo, este é capaz de ajustar dinamicamente sua funcionalidade.

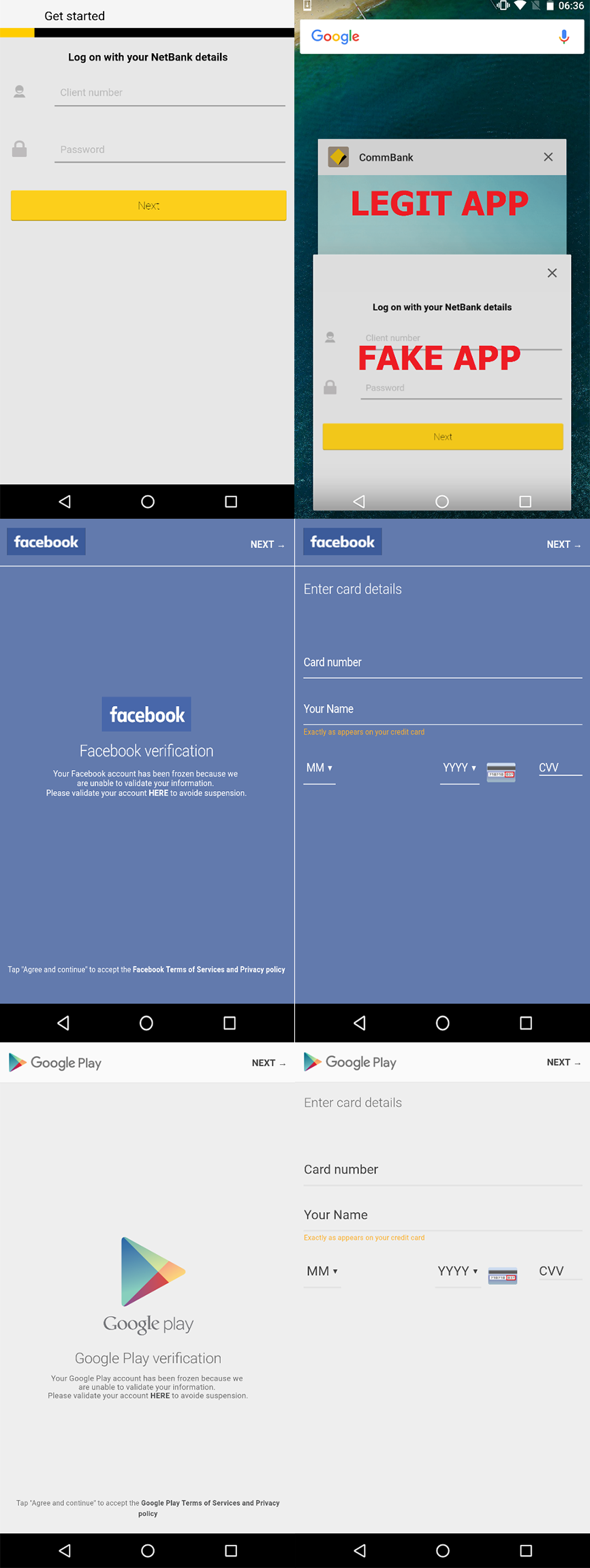

Além de oferecer a funcionalidade de lanterna (prometida), a ameaça, controlada remotamente, vem com uma variedade de funções adicionais destinadas a roubar as credenciais bancárias das vítimas. Com base nos comandos de seu servidor C&C, o trojan pode exibir telas falsas que imitam aplicativos legítimos, bloquear dispositivos infectados para ocultar a atividade fraudulenta, interceptar mensagens SMS e exibir falsas notificações para ignorar a dupla autenticação.

O malware pode afetar todas as versões do Android. Devido à sua natureza dinâmica, pode não haver limite de aplicativos infectados; o malware obtém código HTML baseado nos aplicativos instalados no dispositivo da vítima e o usa para cobri-los com telas falsas depois que são executados.

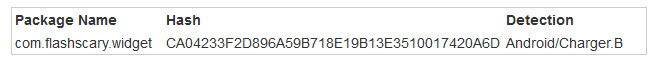

O trojan, detectado pela ESET como Trojan.Android/Charger.B, foi carregado no Google Play no último dia 30 de março, sendo instalado por até 5.000 usuários desavisados antes de ser excluído da loja virtual após o relato da ESET em 10 de abril.

Como funciona?

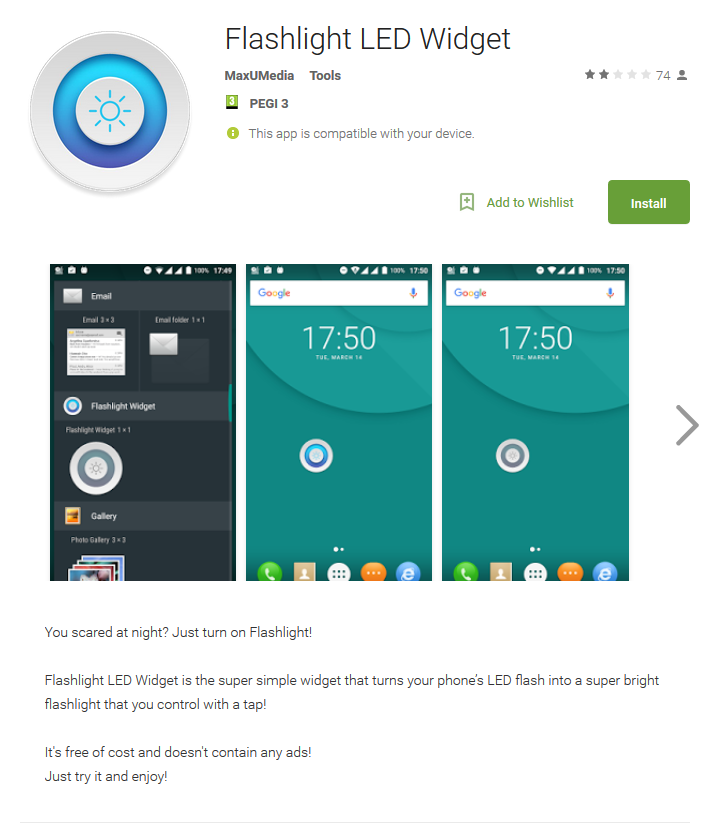

Assim que é instalado e executado, o aplicativo solicita direitos de administrador do dispositivo. Os usuários com Android 6.0 e versões posteriores também precisam permitir manualmente o acesso de uso e sobreposição com relação a outros aplicativos. Com as permissões e direitos concedidos, o aplicativo oculta o ícone, aparecendo no dispositivo apenas como um widget.

O payload real é criptografado nas ferramentas do APK instalado no Google Play, evitando a detecção de sua funcionalidade maliciosa. A carga é descriptografa e executada quando a vítima abre o aplicativo.

Primeiro, o trojan registra o dispositivo infectado no servidor do atacante. Além de enviar informações do dispositivo e uma lista de aplicativos instalados, o malware busca conhecer melhor a suas vítimas, já que também anexa uma foto do usuário do dispositivo tirada pela câmera frontal.

Se as informações enviadas indicarem que o dispositivo está localizado na Rússia, Ucrânia ou Bielorrússia, o C&C ordena ao malware que pare a sua atividade, provavelmente para evitar a persuasão dos atacantes em seus próprios países.

Com base nos aplicativos encontrados no dispositivo infectado, o C&C envia a atividade falsa correspondente na forma de um código HTML malicioso, que é exibido no WebView depois que a vítima executa um dos aplicativos da lista de alvos. A atividade legítima é então coberta por uma tela falsa que solicita os detalhes do cartão de crédito da vítima ou as credenciais do aplicativo bancário.

No entanto, como mencionamos anteriormente, especificar quais aplicativos bancários estão na lista de alvos é complicado, pois o HTML solicitado varia de acordo com as aplicações instaladas no dispositivo específico. Durante nossa pesquisa, vimos telas falsas para Commbank, NAB e Westpac Mobile Banking, mas também para Facebook, WhatsApp, Instagram e Google Play.

As credenciais inseridas nos formulários falsos são enviadas sem criptografia para o servidor do C&C do atacante.

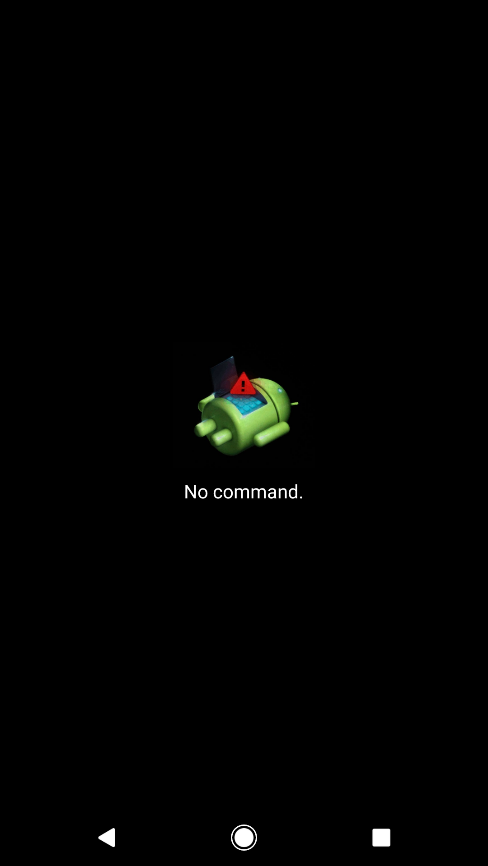

Quanto ao bloqueio do dispositivo, suspeitamos que esta função entra em cena quando as contas bancárias comprometidas são extraídas. Os atacantes podem bloquear remotamente os dispositivos com uma tela falsa semelhante a uma atualização, para ocultar a atividade fraudulenta e garantir que as vítimas não possam interferir.

Para se comunicar com o C&C, o trojan faz uso indevido do Firebase Cloud Messages (FCM); é a primeira vez que vemos que um malware para Android usa esse canal de comunicação.

Baseado em nossa pesquisa, o aplicativo é uma versão modificada do Android/Charger, descoberta inicialmente pelos pesquisadores da Check Point em janeiro de 2017. Ao contrário da primeira versão, que extorquia as vítimas bloqueando seus dispositivos e exigindo um resgate, os atacantes por trás do Charger agora tentam sorte com o phishing para obter credenciais bancárias, uma evolução bastante rara no mundo do malware para Android.

Com suas falsas telas de login e ferramentas de bloqueio, o Android/Charger.B também tem alguma semelhança com o malware bancário que descobrimos e analisamos em fevereiro. O que torna esta última descoberta mais perigosa, no entanto, é o fato de que seu alvo pode ser atualizado dinamicamente, em vez estar inserido no código do malware, abrindo a possibilidade de futuros usos indevidos.

Seu dispositivo foi infectado? Como limpá-lo?

Se você baixou recentemente um aplicativo de lanterna do Google Play, verifique se não é este trojan.

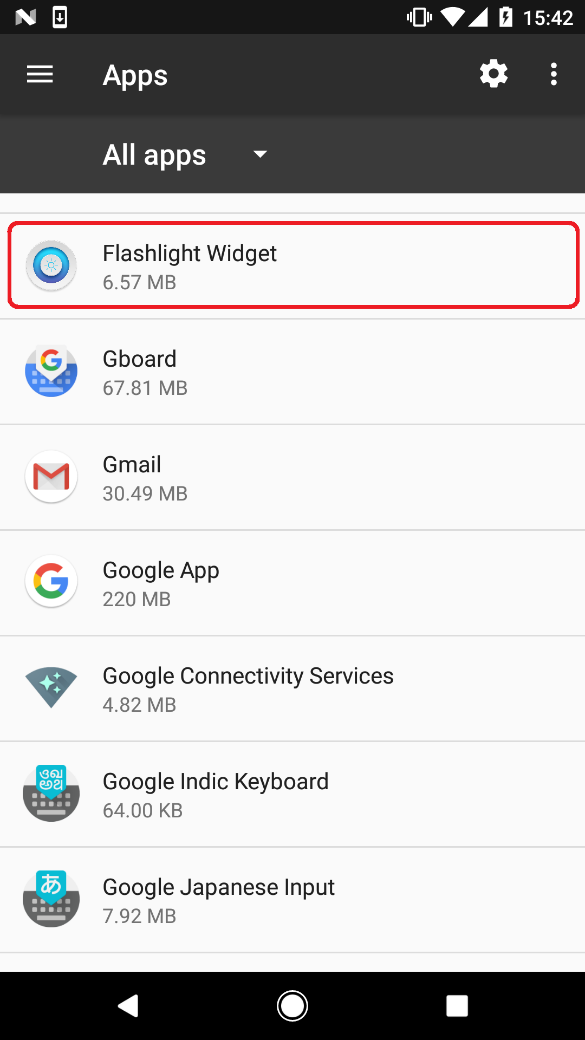

O aplicativo malicioso pode ser encontrado em Configurações > Gerenciador de Aplicações/Aplicativos > Flashlight Widget.

Encontrar o aplicativo é simples, desinstalá-lo não é. O trojan tenta evitar isso ao não permitir que as vítimas desativem o administrador do dispositivo ativo, algo necessário para remover o aplicativo. Ao tentar desativar os direitos, a tela pop-up não desaparece até que você mude de ideia e clique em "ativar" novamente.

Nesse caso, o aplicativo pode ser desinstalado reiniciando o dispositivo no modo de segurança, o que permitirá seguir essas duas etapas para remover o aplicativo:

https://www.youtube.com/watch?v=N9eK-Sw_-sI

Como se proteger?

Para evitar lidar com as consequências do malware móvel, a prevenção é sempre a chave.

Sempre que possível, opte por lojas oficiais para fazer o download de aplicativos. Embora não seja perfeito, o Google Play utiliza mecanismos avançados de segurança para evitar o malware, o que não é necessariamente o caso nas lojas alternativas.

Em caso de dúvida sobre a instalação de um aplicativo, verifique sua popularidade pelo número de instalações, suas classificações e, o mais importante, o conteúdo dos comentários.

Depois de executar qualquer coisa que você tenha instalado em seu dispositivo móvel, preste atenção a quais permissões e direitos solicita. Se um aplicativo solicitar permissões que não pareçam adequadas à sua função, como os direitos de administrador do dispositivo para um aplicativo de laterna, é melhor repensar sobre a sua escolha.

Por último, mas não menos importante, use uma solução de segurança móvel respeitável para proteger seu dispositivo das ameaças mais recentes.

Amostra analisada