Atualizado em 11 de abril de 2017: Cuidado! O golpe continua ativo e utiliza outras URLs para fazer novas vítimas.

A ESET detectou novas campanhas ativas de phishing que estão usando a mesma estratégia do golpe divulgado anteriormente. Desta vez, os cibercriminosos estão utilizando outras URLs com o intuito de fazer novas vítimas. Por isso, é fundamental estar de olho e tomar bastante cuidado para não acessar qualquer link.

Considerando que os atacantes sempre se aproveitam de grandes acontecimentos ou eventos para utilizar Engenharia Social, com o objetivo de enganar os usuários, não é surpresa perceber que novas campanhas estão surgindo exatamente após a data de liberação de saque (10 de abril) para os trabalhadores nascidos nos meses de março, abril e maio.

Na mesma linha das ameaças que já publicamos aqui, esses phishings exploram o interesse das pessoas em saber mais sobre o FGTS. Cibercrimosos estão aproveitando o assunto desde antes do lançamento oficial da medida, e continua sendo um tema bastante utilizado para a propagação de malware.

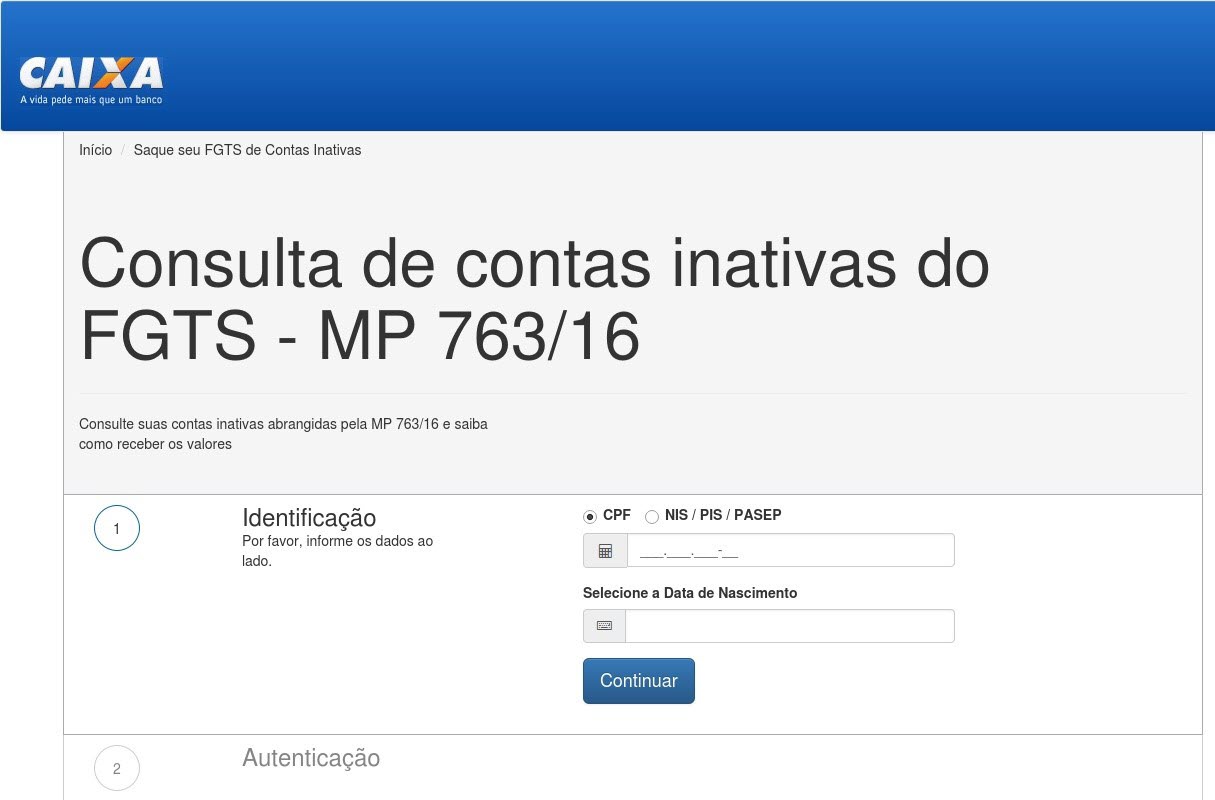

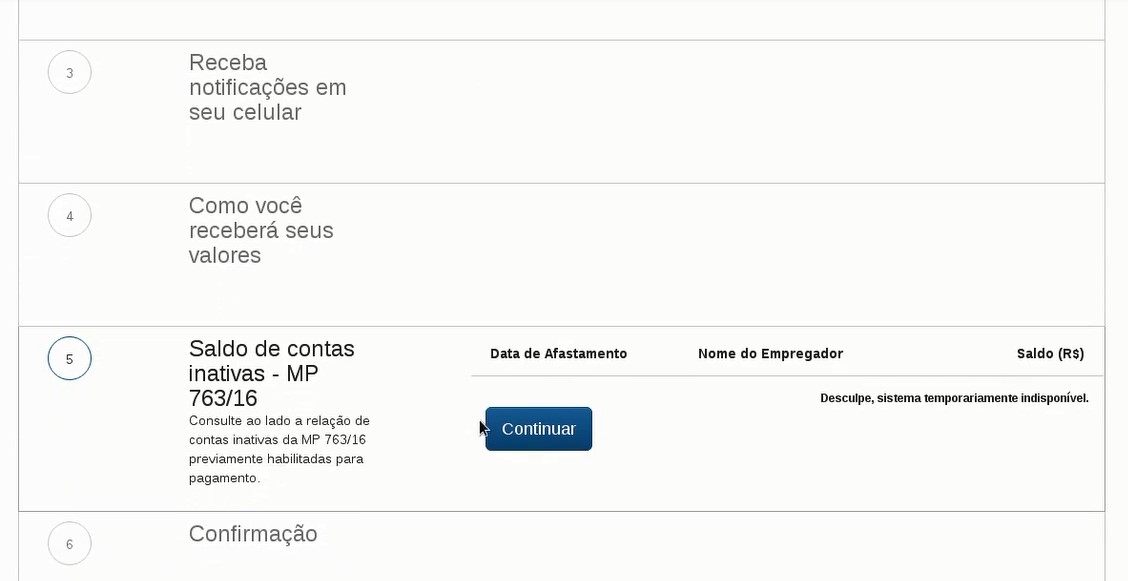

A temática que atrai os internautas que acessam a página é a consulta sobre o valor a receber no saque do FGTS. No entanto, a real intenção por trás de tudo é apenas roubar dados pessoais das vítimas.

Dentre as informações requeridas na página estão: CPF, data de nascimento, NIS, credenciais de acesso aos sistemas do governo, telefone, além de informações bancárias. Com esses dados, os cibercriminosos podem vender informações pessoais das vítimas, realizar fraudes ou mesmo focar outros ataques contra as vítimas para levantar ainda mais informações sobre elas.

Neste vídeo mostramos como o golpe funciona:

https://www.youtube.com/watch?v=1DUtqyPNjso&feature=youtu.be

Como foi montado o ataque?

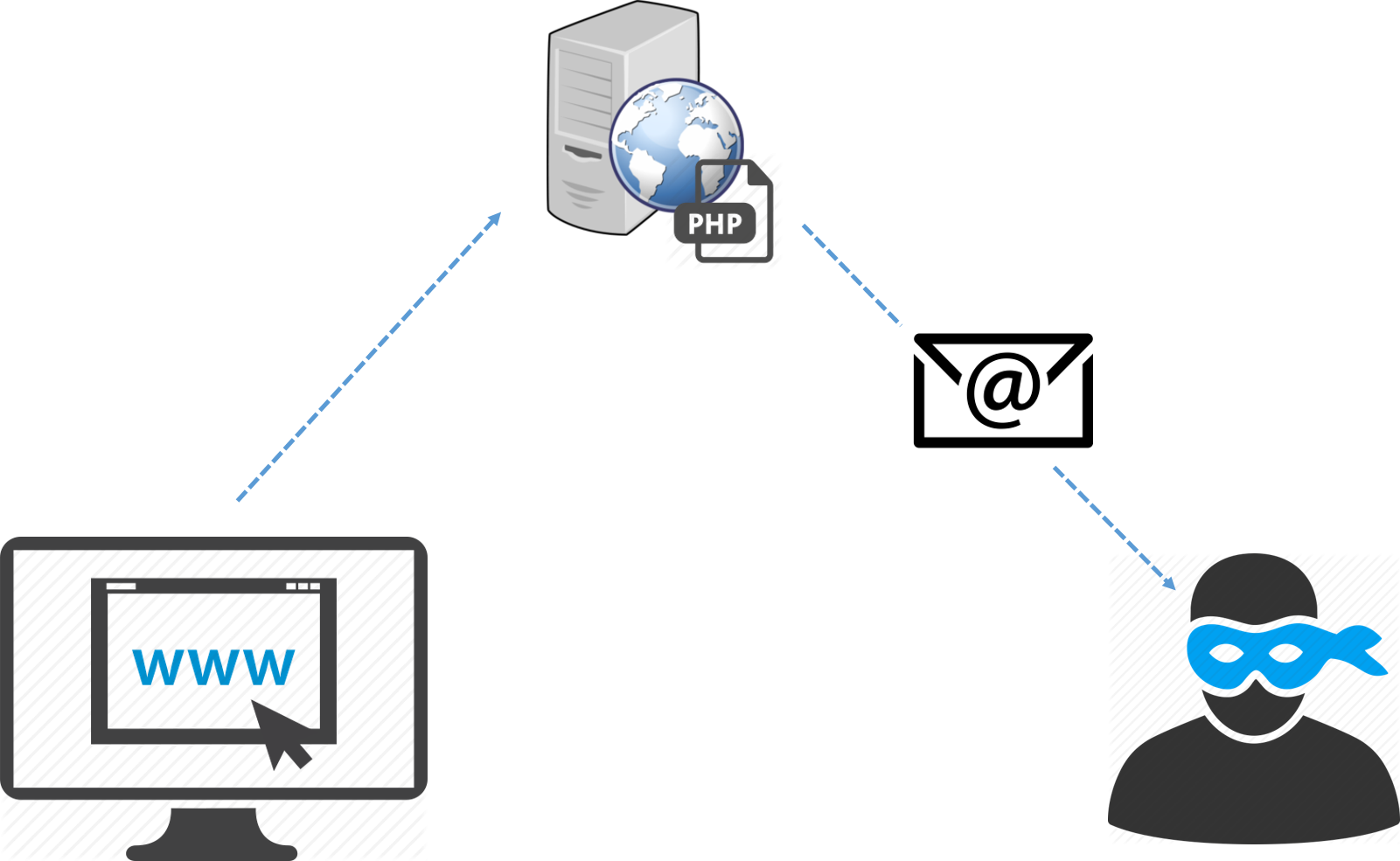

Para entender o que propiciou esse ataque, temos que nos atentar a alguns fatores. Nota-se que a página que está hospedando esse phishing teve alguma falha de segurança explorada que permitiu aos cibercriminosos incluirem scripts PHP no servidor.

A página, quando acessada diretamente através de sua URL, possui conteúdos legítimos e o seu domínio foi registrado há mais de três anos.

Uma mensagem de aviso relacionada à função mail() é apresentada rapidamente na tela, o que indica que a exfiltração dos dados obtidos através desse phishing são repassadas via email para os cibercriminosos.

Vale ressaltar que essa mensagem é apresentada na execução de apenas um dos scripts incluídos no servidor pelos cibercriminosos. Além disso, não temos como verificar se outros mecanismos de exfiltração de dados não são ativados, como uma medida de contorno no caso de falhas.

Como se proteger?

Vimos como um servidor, hospedando um conteúdo legitimo, teve suas vulnerabilidades exploradas e foi utilizado pelo cibercrime para a propagação de phishing. Isso vale de alerta para aqueles que administram servidores, principalmente quando expostos na Internet, para que atualizem seus sistemas e aplicações, apliquem sempre patch e o protejam antes da ocorrência de um incidente.

No caso dos usuários, vemos novamente como assuntos de temas amplamente noticiados são utilizados para realizar ciberataques. Os cibercriminosos estão sempre explorando assuntos com maior probabilidade de conseguir cliques por parte das pessoas. Portanto, primeiramente é importante saber identificar um ameaça digital e, obviamente, não cair nesses golpes. Também vale a pena se engajar no combate às ameaças digitais, ajudando a informar às pessoas sobre os riscos e casos/golpes que surgem.

Para ficar ainda mais seguro, também vale a pena contar com soluções de segurança proativas, que ajudam a evitar ter a máquina comprometida ou os dados roubados pelos cibercriminosos. No entanto, é sempre aconselhável verificar a reputação dessa solução.