No início desta semana, recebemos de um dos nossos seguidores no Facebook uma notificação de algo que parecia ser uma ameaça que tentava infectar o seu dispositivo móvel. Na realidade, o que mais me chamou a atenção (ao analisar) foi o fato de se tratar de um trojan que tentava se esconder por meio de um jogo chamado FrontLine Commando D-Day… o qual também estive jogando durante um tempo no meu celular.

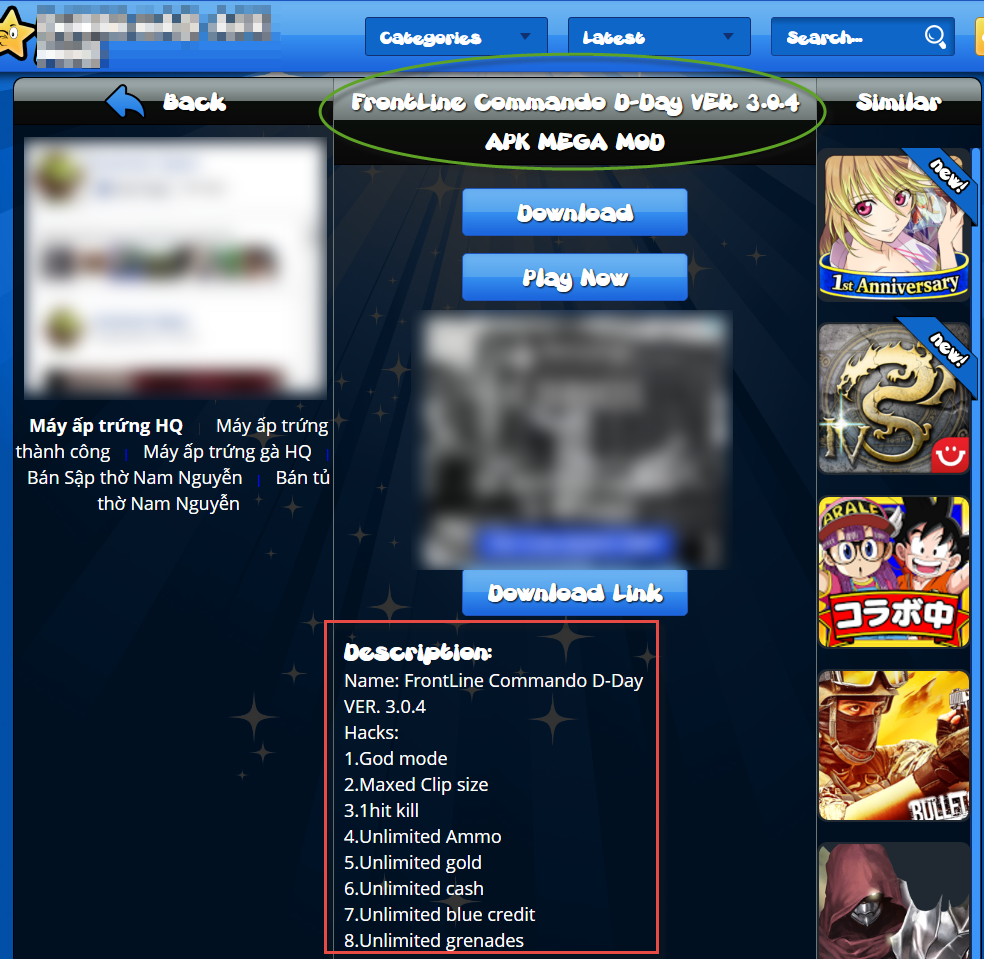

Para saber de onde vinha o aplicativo malicioso, chegamos a uma loja não oficial, onde estava o link de download. No entanto, na descrição parecia que não se tratava unicamente do aplicativo normal; dizia conter uma boa quantidade de armas e recursos ilimitados, o que em outras palavras seria um êxito total para qualquer jogador (embora um êxito bastante trapaceiro).

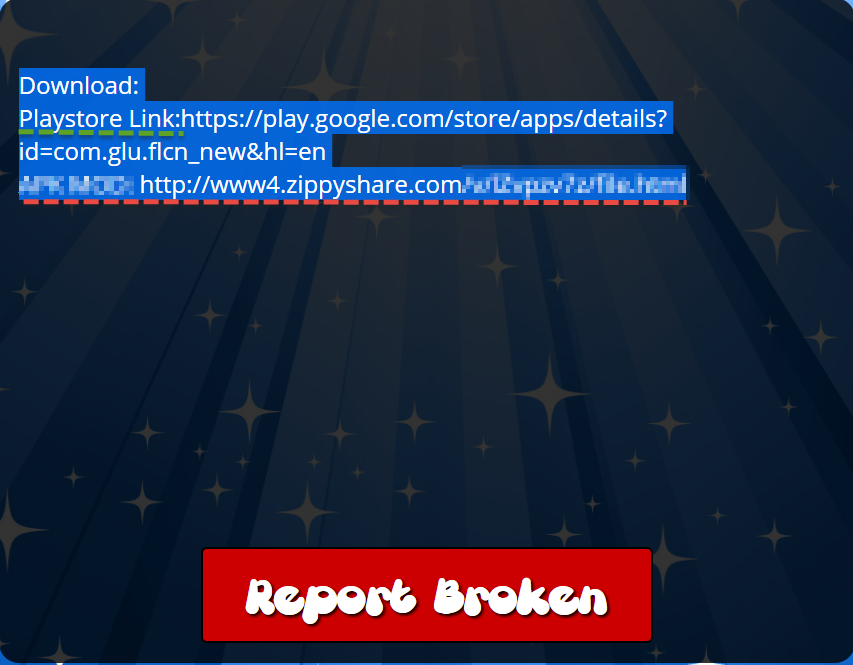

No entanto, aqueles que chegaram a esse ponto e tentaram baixar o aplicativo se encontraram com duas opções: a primeira, ir à loja oficial do Google para baixá-lo de maneira legítima; ou por meio de um link a um serviço (bastante conhecido) para compartilhar arquivos.

Até esse ponto, a decisão de continuar adiante com o download depende apenas do usuário: ir ao site oficial e baixar o aplicativo oficial, ou ir a um repositório não controlado e baixar o APK, esperando transformar-se em um poderoso jogador.

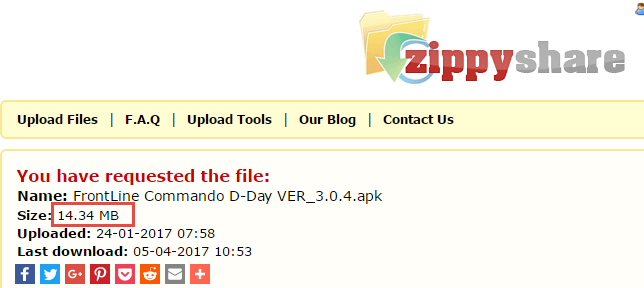

Ao acessar à página de download, algo me chamou a minha atenção: o tamanho do arquivo.

Esse jogo precisamente se caracteriza por ter um tamanho bastante grande, já que o arquivo original pesa mais de 300MB, mas essa falsa versão não representa nem 5% da verdadeira. Nesse ponto já existem vários sinais que nos permitem identificar que estamos diante de algo malicioso, mas lamentavelmente é possível que um usuário muito descuidado ou desesperado por adquirir benefícios para esse jogo continue tentando executá-lo.

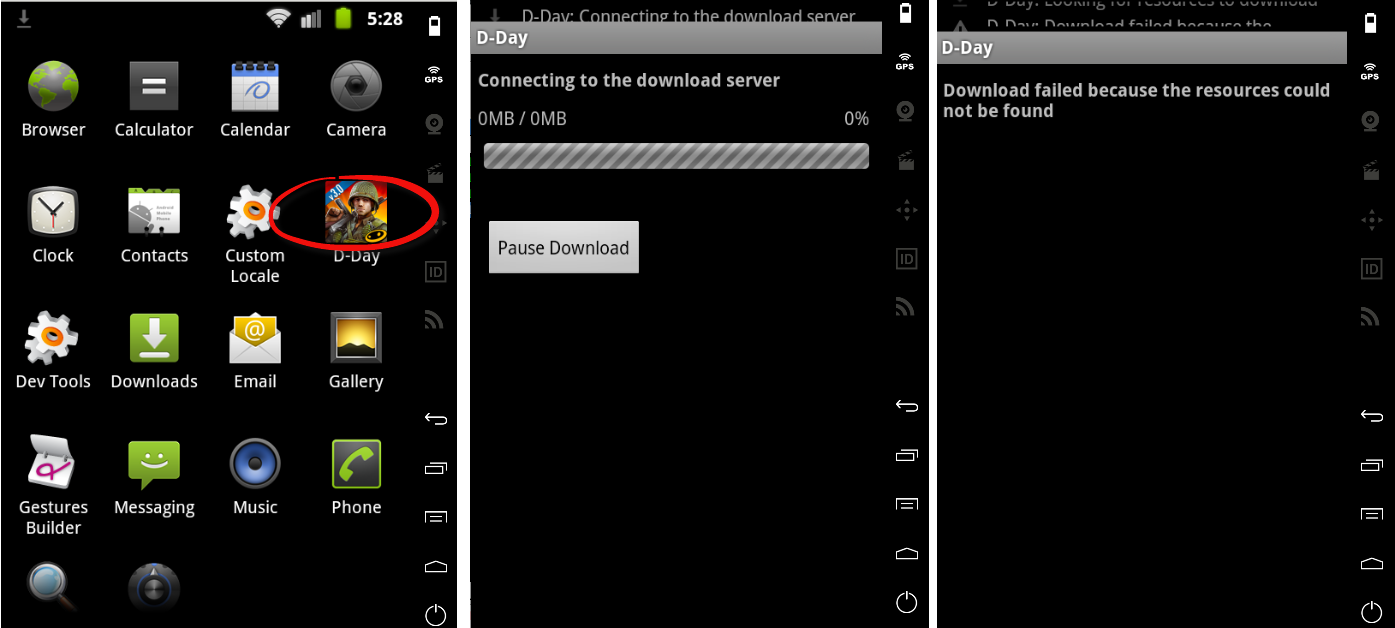

Depois que o falso aplicativo é instalado, aparece uma mensagem de erro no dispositivo, dizendo que o download falhou porque os recursos não foram encontrados:

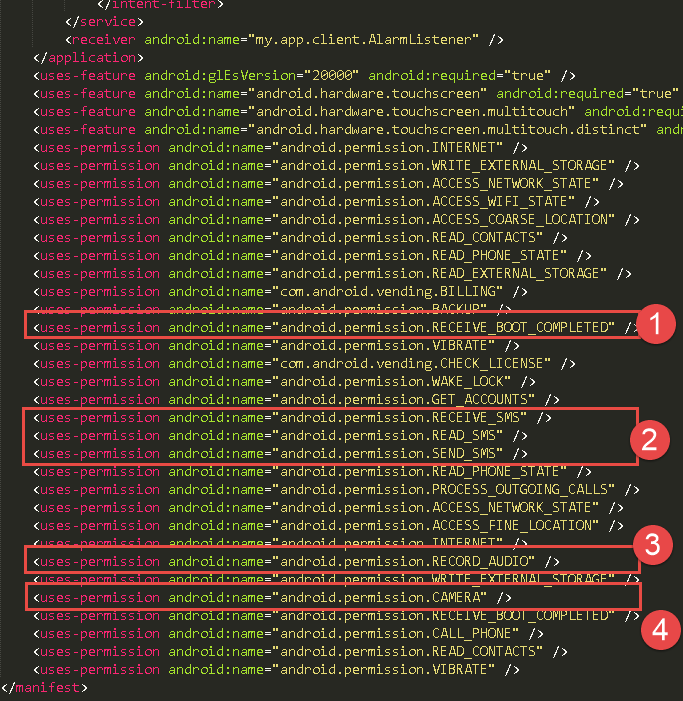

No entanto, o aplicativo realiza uma série de ações maliciosas sobre o dispositivo que o deixam susceptível de ser controlado de maneira remota por um atacante. Se verificarmos as permissões que o aplicativo solicita, podemos dar conta do real alcance que pode ter uma ameaça desse tipo, que começou com o simples download de um suposto jogo.

Por exemplo, com a permissão 1 a ameaça consegue persistência no equipamento, fazendo com que volte a ser executada cada vez que o dispositivo é reiniciado.

Com o grupo de permissões identificado como 2, o atacante pode tomar o controle das mensagens SMS que entram e saem do dispositivo. E com as permissões 3 e 4 pode controlar o microfone e a câmera do dispositivo.

Se observarmos um pouco mais, descobriremos que a ameaça pode escrever e ler informações do dispositivo e do cartão de memória externa, e que também tem permissões sobre as ligações e os contatos. Em outras palavras, o atacante consegue ter o controle remoto do equipamento.

Nesse caso, o arquivo baixado é uma variante de uma ameaça detectada pelas soluções da ESET como Android/Spy.AndroRAT.

Propagação da ameaça

Dando continuidade à analise em nossos sistemas, descobrimos detecções dessa amostra apenas em países da América Latina, pontualmente no Brasil e Argentina.

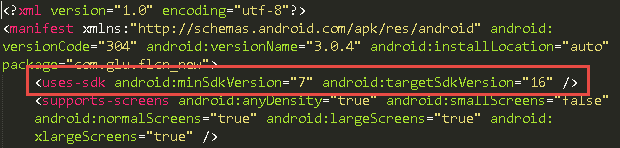

Por outro lado, é interessante notar que esse aplicativo malicioso apenas pode ser instalado em algumas versões particulares do SDK Android, particularmente aquelas compreendidas entre a 7 e a 16. Ou seja, até a atualização conhecida como Jelly Bean na sua primeira versão (4.1.x).

Então fique tranquilo se você possui uma versão posterior, tendo em conta que a última atualização é a 23, correspondente a Marshmallow.

No entanto, 10% dos dispositivos ainda utilizam versões vulneráveis a esse tipo de ameaças. Pelas dúvidas, nunca é demais dar uma olhada na versão que você possui instalada no seu dispositivo.

Lições aprendidas

Quando nos reportam esse tipo de amostra, há várias questões que se nos vem à mente. A primeira delas tem a ver com o esquema utilizado pelos atacantes: por que utilizam ameaças que afetam versões do Android com atualizações de cinco anos atrás? A resposta é simples: porque ainda existem vários usuários com dispositivos vulneráveis que podem cair facilmente nesse tipo de golpe.

A segunda é como evitar que continue fazendo vítimas, e também sabemos a resposta: ajudando a conscientizar sobre ameaças, seus riscos e as formas de evitá-las, assim como fazemos neste Blog.

Ainda nos resta muito trabalho, já que existem muitos usuários que podem ver a sua informação facilmente comprometida, mas o convite é para que possamos fechar essas brechas. Com ações tão simples como manter atualizado o dispositivo, ter uma solução de segurança instalada e ser cuidadoso com o que baixamos, podemos estar protegidos.