Na última semana, os internautas que tentaram acessar a programação do Cinemark a partir de seus iPhones tiveram uma surpresa ingrata. Ao acessarem a página, as vítimas eram redirecionadas para anúncios eróticos.

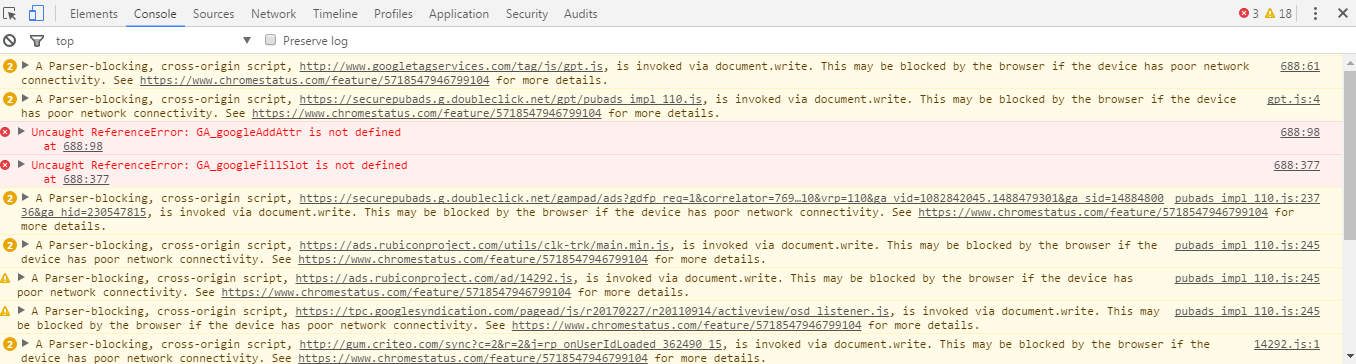

Observamos esse comportamento anômalo em dispositivos iPhones, o que não ocorreu em outras plataformas (mesmo móveis) como Android. A fim de dificultar a detecção e análise, ameaças desse tipo frequentemente possuem mecanismos da obfuscação para que não sejam ativadas em todos os acessos ou plataformas. Por esse motivo, não foi possível determinar com precisão a causa raiz desse redirecionamento. No entanto, o mais provável é que tenha sido causado por algum script carregado a partir de um domínio externo. Percebe-se, ao acessar, que a página é carregada e somente depois o usuário é redirecionado para o anúncio.

Política de mesma origem

A Política de mesma origem (“same-origin policy”, do inglês) é um mecanismo crítico de segurança que restringe como um documento ou script carregado de alguma origem pode interagir com um recurso (e.g.: script) de outra origem.

Esse mecanismo permite que usuários visitem sites não confiáveis sem interferir em outras sessões do usuário em outros sites (confiáveis). A preocupação em isolar recursos de origens distintas é antiga e se iniciou ainda no Netscape Navigator 2, em 1995.

Aplica-se a Política da mesma origem para recursos carregados dinamicamente na página (e.g. scrips de outros domínio carregados via AJAX). No entanto, não há restrições quando scripts de outras origens são carregados e executados, tendo seus objetos instaciados localmente.

Ao mesmo tempo que essa capacidade de modularizar páginas web com recursos de diversas origens proporciona grande agilidade e facilidade no desenvolvimento, também requer uma responsabilidade compartilhada. Vulnerabilidades ou mesmo modificações maliciosas em recursos (e.g. scripts) de terceiros podem ter reflexos indesejáveis nas páginas que os utilizam.

Por que redirecionar usuários para anúncios eróticos?

Uma pergunta que pode interessar a muitos é: por que, tendo a capacidade de controlar o acesso de muitos usuários que visitam o site do Cinemark todos os dias, alguém se interessaria em redirecionar para anúncios (eróticos)?

A resposta está no que motiva cibercriminosos a lançarem campanhas falsas no WhatsApp, ou seja, a fraude de cliques. Esse tipo de fraude atinge o bom funcionamento da publicidade online, que envolve um editor (publisher, do inglês), que integra anúncios em seu conteúdo online. Um anunciante (advertiser, do inglês), que paga para ter seus anúncios exibidos e uma plataforma de publicidade, que conecta editor e anunciante, recebendo dos anunciantes e realizando o pagamento de bonificações para anúncios convertidos pelos editores. O modelo de preço da conversão do anúncio por variar bastante desde gamento por clique (PPC), exibição do anúncio (CPV), até por ação (CPA) ou lead (CPL).

A fraude ocorre quando editores abusam do funcionamento da publicidade, infringindo os termos de uso das plataformas de publicidade na maior parte das vezes, e geram cliques, visualizações, ações ou o que for necessário para a bonificação de maneira artificial.

As formas mais comuns de fraude envolvem robôs que se passam por humanos (com diferentes maneiras para se manterem indetectáveis como acesso via VPN, proxies, etc), adwares trojanizados em programas de sites de downloads e falsas campanhas (como vimos acontecendo no WhatsApp).

Outra maneira é explorar falhas de segurança de sites legítimos, como ocorre no presente caso, para redirecionar usuários a anúncios. Dessa forma, o conteúdo do site do Cinemark, que atrai pessoas em busca de informações sobre filmes e sessões, foi usurpado para gerar cliques (artificiais) para o anúncio erótico.

O que fazer nesse caso?

Para quem administra sites, vale o alerta. Apesar de não estar sob seu maneio, a responsabilidade sobre o uso de recursos de terceiros perante os visitantes de seu site é compartilhada. Antes de utilizar esses recursos é importante avaliar o histórico, qualidade do código e maturidade de desenvolvimento.

Além da avaliação sobre recursos de terceiros, é aconselhavel também implementar medidas de controles capazes de lidar com fraudes de cliques. Um exemplo de controle é o plugin de monitoramento de fraude de clique do Google AdSense, que bloqueia a visualização de anúncios no site quando eles são clicados múltiplas vezes e evita, dessa forma, que o site seja banido do AdSense.

Para os internautas é possível utilizar plugins em seu navegadores, como o Adblock Plus, que faz o bloqueio de anúncios. No entanto, nem sempre os sites são amigáveis a esse tipo de plugin e não apresentam o conteúdo – até porque publicidade é uma importante fonte de renda dos sites.

Além disso, em casos em que sites confiáveis apresentam algum comportamento anômalo, nem sempre bloquear anúncios será suficiente. Campanhas de malverting, utilizadas para propagação de malwares em anúncios de publicidade, são cada vez mais comuns, portanto utilizar soluções de segurança capazes de identificar e deter ações maliciosas são cada vez mais importante.

Deixe aqui o seu comentário se você também observou algum comportamento estranho em sites confiáveis.