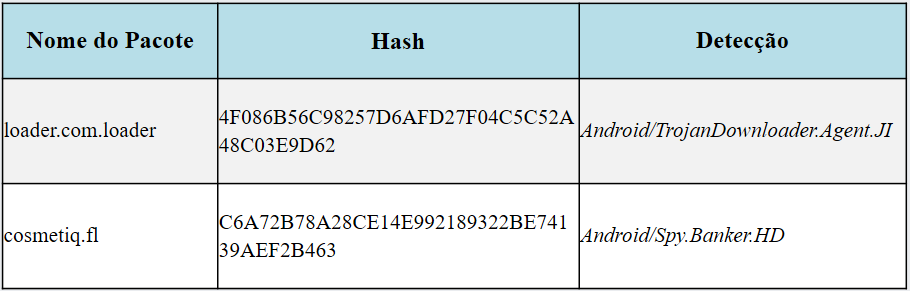

Os usuários do Android estão expostos a um novo aplicativo malicioso que simula ser o Adobe Flash Player, sendo usado como uma porta de entrada para perigosos tipos de malware. O aplicativo, detectado pelo software de segurança da ESET como Android/TrojanDownloader.Agent.JI, engana as vítimas para que lhe conceda permissões especiais no menu de acessibilidade do Android, e as utiliza para baixar e executar malware adicional (segundo as preferências do atacante).

De acordo com a nossa análise, o trojan é destinado para dispositivos que usam o Android, incluindo as versões mais recentes. É distribuído através de sites comprometidos, como páginas de conteúdo para adultos e por meio das mídias sociais. Com a promessa de fornecer algumas medidas de segurança, os sites atraem os usuários para que façam o download de uma falsa atualização do Adobe Flash Player. Caso a vítima acesse a tela de atualização (que se parece com a legítima) e execute a instalação, continuará vendo mais telas falsas, o que aumenta ainda mais a sensação de legitimidade do ataque.

Como funciona?

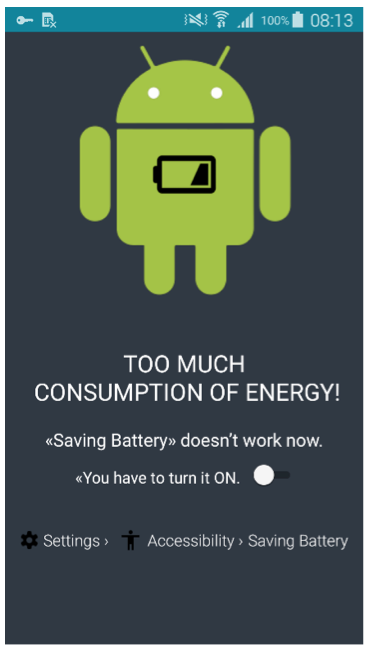

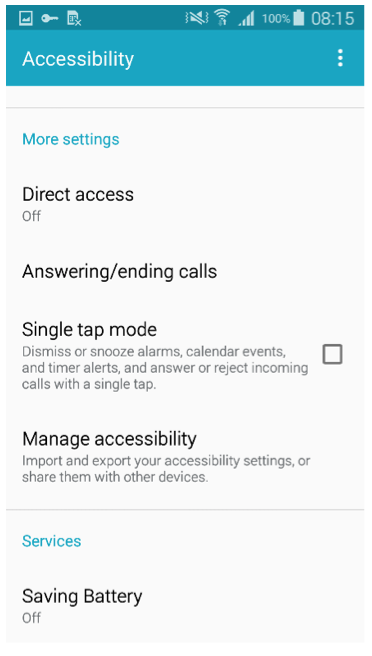

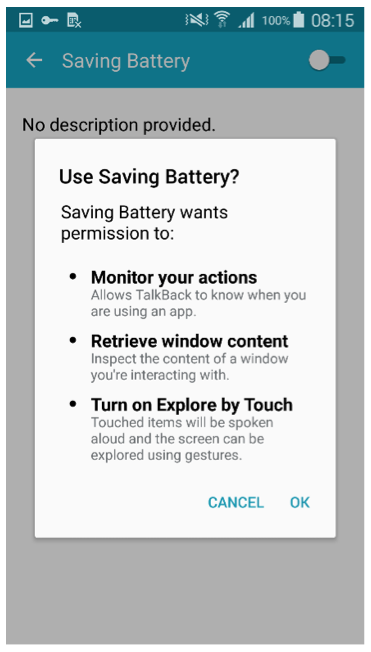

A próxima tela falsa aparece após a instalação, alegando que houve "consumo excessivo de energia" e pede que o usuário ative um falso modo de "Economia da Bateria". Como a maioria dos pop-ups maliciosos, a mensagem não vai parar de aparecer até que a vítima ceda e concorde em habilitar o serviço. Após a confirmação, o menu de Acessibilidade do Android é aberto, mostrando uma lista de serviços. Entre os legítimos, aparece um novo serviço (criado pelo malware durante a instalação) que se chama “Saving battery”. Sua função é solicitar permissões para monitorar suas ações, enviar o conteúdo de janelas e ativar o recurso “Explore by Touch”, todas ações cruciais para a futura atividade maliciosa, pois permitem ao atacante imitar os cliques do usuário e selecionar qualquer coisa que apareça na tela.

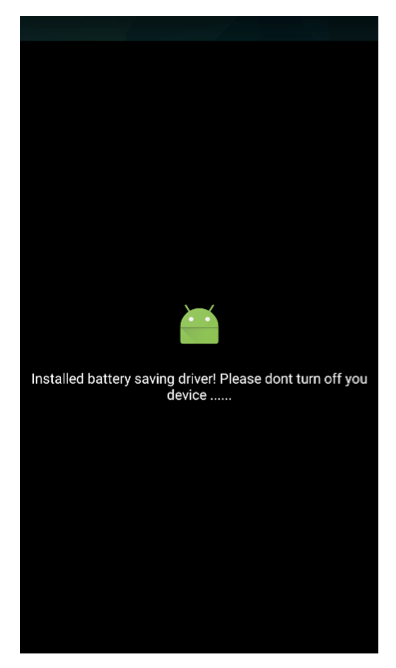

Após a habilitação do serviço, o falso ícone do Flash Player se esconde do usuário. No entanto, em segundo plano, o malware tenta contatar-se ao servidor do C&C, fornecendo informações sobre o dispositivo comprometido. O servidor responde com uma URL que direciona para um aplicativo malicioso escolhido pelo atacante; nesse caso detectado, um malware bancário, embora possa ser qualquer um, desde adware até spyware e, inclusive, ransomware. Por trás da aquisição de um link malicioso, o dispositivo comprometido mostra um falso bloqueio de tela sem uma opção para fechá-lo, o que esconde a atividade maliciosa que está ocorrendo.

Aqui é onde a permissão de imitar os cliques do usuário é especialmente útil: o malware agora é livre para baixar, instalar, executar e ativar direitos de administrador do dispositivo para outros malware sem o consentimento do usuário. A ameaça faz tudo isso enquanto permanece invisível com o falso bloqueio de tela. Após a realização desse truque, a cobertura desaparece e o usuário pode continuar usando o equipamento, que agora está comprometido pelo malware baixado.

Como posso saber se o meu dispositivo está infectado?

Se você acha que existem chances de que tenham instalado essa falsa atualização do Flash Player, é possível verificá-la facilmente procurando pelo “Saving Battery”, entre os serviços do menu de Acessibilidade. Caso esse serviço apareça na lista, pode ser que o seu dispositivo esteja infectado.

Denegarle los permisos a la app solo te llevará de vuelta al primer pop up y no te dejará deshacerte de Android/TrojanDownloader.Agent.JI. Para eliminar el downloader, intenta desinstalar manualmente la app desde Ajustes → Administrador de Aplicaciones → Flash Player.

Negar as permissões para o aplicativo apenas te levará de volta ao primeiro pop-up, e não servirá de nada tentar excluir o Android/TrojanDownloader.Agent.JI. Para eliminar o downloader, você deve tentar desinstalar o aplicativo manualmente por meio do menu Configurações → Aplicativos → Gerenciador de Aplicações → Flash Player.

Em alguns casos, o downloader também solicita ao usuário que ative os direitos de administrador do dispositivo. Caso isso ocorra e você não possa desinstalar o aplicativo, desative os direitos de administrador em Configurações → Segurança → Flash Player e, em seguida, continue a desinstalação.

Mesmo depois de fazer tudo isso, pode ser que o seu dispositivo continue infectado pelos incontáveis aplicativos maliciosos instalados pelo downloader. Para garantir que o aparelho esteja realmente limpo, sugerimos que você use uma solução de segurança móvel confiável para detectar e eliminar ameaças sem muitas complicações.

Como posso me proteger?

Para evitar as consequências do malware móvel, a prevenção é sempre a melhor escolha. Além de sempre baixar aplicativos por meio de lojas virtuais de confiança, existem algumas coisas a mais que você pode fazer para continuar protegido.

Caso esteja baixando aplicativos ou atualizações em seu navegador, sempre verifique a URL para ter certeza de que esteja fazendo o download por meio de uma fonte segura. No caso particular deste post, o único lugar seguro para conseguir a atualização do Adobe Flash Player é o site oficial do aplicativo.

Por trás de qualquer coisa que deseje baixar, preste muita atenção às permissões que são solicitadas. Caso algumas não sejam adequadas para a sua função, não as habilite sem examinar um pouco mais a situação. Busque comentários de outros usuários e informe-se para saber por que essas permissões foram solicitadas. Por último, mas não menos importante, inclusive quando todo o resto falha, uma solução de segurança móvel de boa reputação protegerá seus dispositivos contra ameaças ativas.

Captura do vídeo de um dispositivo infectado (editado)

https://www.youtube.com/watch?v=dKhkr6DpT3c&feature=youtu.be