Realmente, 2017 não será um ano qualquer para a segurança da informação no Brasil. No início desta semana, uma notícia teve grande repercussão na imprensa. Segundo informações de uma matéria divulgada pelo Valor Econômico, crackers invadiram os sistemas da XP Investimentos, uma das maiores corretoras do país, e conseguiram roubar dados cadastrais (nome, CPF, números de telefone, email e o número da conta na XP) de cerca de 29 mil clientes.

Ainda segundo o jornal, os cibercriminosos também enviaram email para os clientes, expondo o crime, como uma forma de chantagear a alta direção da empresa. No post de hoje, vamos analisar os materiais divulgados e procurar entender como esse incidente poderia ter sido evitado. Confira!

Chantagem e fraude

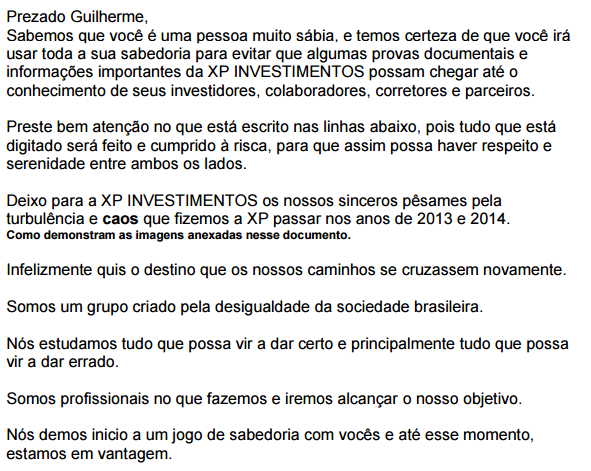

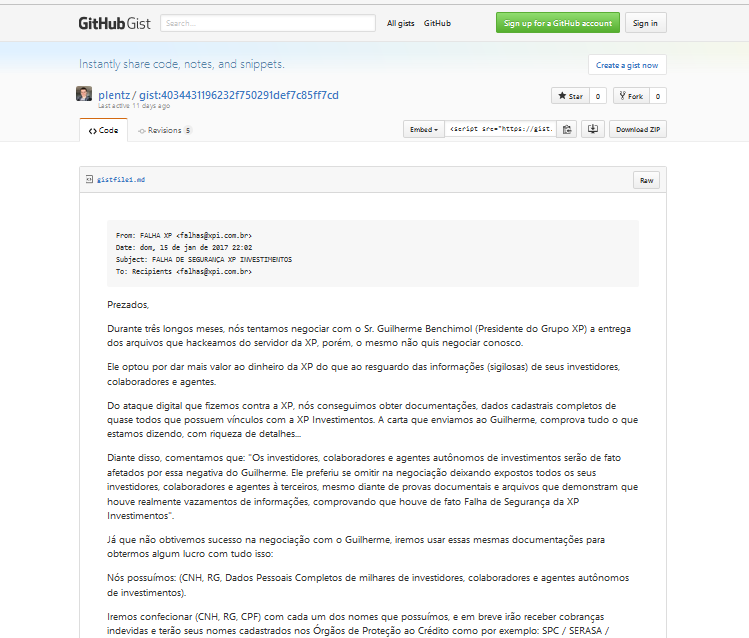

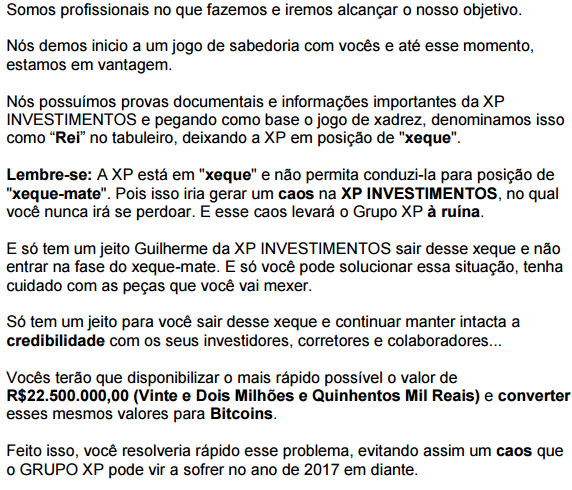

O site Gist do Github divulgou o link (já não mais ativo) para uma carta supostamente enviada ao presidente do Grupo XP, Guilherme Bechimol. Trata-se de uma mensagem com 55 páginas, na qual utilizam um tom pessoal, detalhando quais dados e acessos foram obtidos pelo grupo, esclarecendo como fraudes foram realizadas entre 2013 e 2014, além de um pedido de R$22,5 milhões (que deveriam ser pagos em bitcoins) para, supostamente, destruírem todos os dados vazados da corretora e cessarem as ameaças.

A maior parte da carta trata-se de prints de telas que mostram o acesso a emails de diferentes funcionários da XPI, a online-banking de contas abertas com documentos falsos, sistemas e servidores da empresa.

Nota-se que tanto sistemas em nuvem, como é o caso do acesso a emails via OWA, quanto sistemas on-premises, foram acessados pelos cibercriminosos. Nesses prints há também credenciais e datas, a fim de provar o conhecimento sobre os dados de acesso nas referidas datas.

Isso mostra que, independentemente do fato de um sistema estar em nuvem ou não, se não houver uma política de segurança adequada, principalmente quando expostos na Internet, as informações poderão estar em risco. Certamente se os sistemas exigissem duplo fator de autenticação para seu o acesso, a complexidade para realizar um ataque como esse teria sido imensamente maior.

Além da política de acesso, outros fatores como a educação de segurança dos usuários e falhas em processos também foram explorados para viabilizar a fraude. Ou seja, uma sucessão de fatores que, individualmente, parecem inofensivos, foram colocados juntos a fim de permitir operacionalização de grandes fraudes.

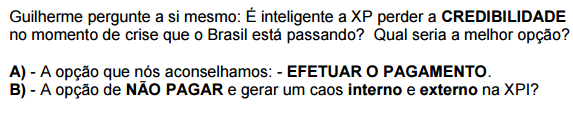

Como a tentativa de negociação com a alta direção falhou, os cibercriminosos partiram para o plano B, exposto na mensagem enviada para o presidente do Grupo: “A opção de NÃO PAGAR (a extorsão) e gerar um caos interno e externo na XPI”.

Email aos correntistas

Após as ameaças, um email (também publicado pelo site Gist do Github), foi enviado aos correntistas da XP Investimentos. Na mensagem, o cibercriminosos alegam que hackearam os sistemas da XPI e tentaram negociar o sigilo das informações com o presidente do Grupo.

Além disso, reiteram que, com os dados roubados, pretendem “pedir empréstimos, abrir crediários, abrir conta poupança em lotéricas para recebimento de cartões que serão usados para outras fraudes”. Isso deixa uma enorme alerta sobre a importância de proteger informações pessoais e sigilosas, não apenas às vítimas desse incidente, mas a todos.

A mensagem é encerrada com uma vaga ameaça: “E se por acaso futuramente algo acontecer com nome de vocês... vocês já sabem quem poderão CULPAR, com certeza não será nós...”. Por fim, o email é assinado sob o pseudônimo de Edward Lorenz, um dos cientistas precursores da Teoria do Caos.

Táticas de Edward Lorenz

Neste caso, o grupo capitaneado por Edward Lorenz, explorou e expôs diferentes procedimentos que são característicos do cibercrime.

Logo abaixo, listei alguns desses procedimentos para alertar aos usuários, e principalmente às empresas, sobre a importância de proteger adequadamente seus dados, além de instigar uma reflexão sobre o que pode ser feito em situações de risco.

Fraudes

A carta, enviada pelos cibercriminosos ao presidente da XPI, detalha como o grupo realiza fraudes, alegando ter realizado o roubo das informações entre 2013 e 2014. Em especial, há dois fatos que muitas vezes são tomados como premissas de segurança, mas que podem ser burlados nas atuais fraudes cometidas:

Conta pré-cadastrada

Os regastes dos fundos de investimentos podem ser realizados apenas para contas já pré-cadastradas e de mesma titularidade.

Para burlar essa trava operacional, os cibercriminosos abrem contas com documentos falsos, utilizando dados de clientes e cumplicidade de gerentes “casadinhos”.

Após ter o controle da conta, os cibercriminosos realizaram alterações cadastrais e, por fim, o extravio dos recursos das contas-investimento.

Token SMS

Uma das proteções implementadas para alguns clientes tem sido o uso de tokens enviados para o celular do correntista via SMS.

Para contornar essa medida, os cibercriminosos clonam o chip do celular “para enfim receber o token e as mensagens de texto” no lugar das vítimas – algo semelhante ao caso de ataque de canais do YouTube por fraude no número do celular.

Apesar de terem sido burladas nessas fraudes, é importante ressaltar que ambas medidas ainda são eficazes. No entanto, não foram suficientes para impedir os golpes, o que mostra que é necessário reavaliar as premissas de segurança das soluções implementadas.

Extorsão

Após conseguir explorar falhas de segurança (que até então não estão claras quais foram), podendo até mesmo serem apoiadas por agentes internos, o grupo preparou uma carta ao presidente do grupo demandando o pagamento de uma quantia de R$22,5 mi (em BTC), em troca da não exposição dos dados.

Essa é uma prática bastante adotada por grupos de cibercriminosos. Após planejarem e executarem seus ataques por mês, ou até anos, e conseguirem invadir os sistemas de uma empresa (afinal de contas, nenhum sistema é 100% seguro), esses grupos buscam contato direto com os dirigentes das organizações.

Para tanto, preparam dossiês dos resultados dos ataques e descrevem como poderiam afetar o funcionamento dos negócios. Dessa forma, colocam os dirigentes em uma posição delicada, coagindo-os a realizarem o que está sendo demandado.

E o que fazer quando os dados são roubados?

Claro que as empresas devem evitar esse tipo de situação. Elaborar e implementar políticas de segurança adequadas, investir em ferramentas que possam proteger e monitorar os sistemas, além de, não apenas montar (boas) equipes, mas também empoderá-las, para que se tornem responsáveis pela segurança da organização.

No caso de um incidente, é importante que a organização corrija as falhas de segurança exploradas e se comunique com as vítimas, instruindo-as sobre a melhor maneira de como é possível minimizar os danos causados.

E os usuários? O que devem fazer? Confira algumas dicas:

- Se seus dados de acesso (a banco, email, sistemas, etc) forem roubados, troque todas as suas senhas imediatamente. Porém, não incorra no mesmo problema novamente, avalie o uso de outros fatores de autenticação como o App token, SMS token, biometria, etc.

- No caso de dados pessoais (RG, CNH, CPF, etc), faça um Boletim de Ocorrência (BO). Esse tipo de registro pode ser feito pela Internet e certamente será de grande valia caso estelionatários utilizem seus dados para praticar fraudes.

- Se o seu número de telefone for clonado, procure imediatamente sua operadora para tratar dessa situação. Também avise aos seus contatos sobre o ocorrido, seja por meio das mídias sociais ou através de contatos em comum.