Temos o prazer de apresentar o nosso relatório anual de exploração do Windows em 2016 (disponível em inglês). Essa última versão, trata-se de uma revisão detalhada das modernas funções de segurança do Windows 10, com informações sobre vulnerabilidades que foram corrigidas nas versões da plataforma que ainda contam com o suporte da Microsoft. Além disso, analisamos tendências de exploração de falhas.

O relatório também analisa outros assuntos: em primeiro lugar, as medidas que a Microsoft chama de atenuações, que oferecem um poderoso enfoque à prevenção de explorações de vários tipos de vulnerabilidades. O Windows 10 introduziu alguns novos tipos de reduções que já são utilizadas em componentes do sistema e navegação, um aspecto que foi aprofundado em nosso relatório.

Em segundo lugar, descrevemos a segurança relacionada ao firmware e consideramos funções que foram adicionadas tanto ao hardware como às versões modernas do Windows. Também há uma seção especial sobre os dados publicados pelo grupo The Shadow Brokers, que pertence ao famoso Equation Group.

Clique na imagem para acessar ao nosso relatório completo:

O relatório também apresenta outras informações relacionadas com:

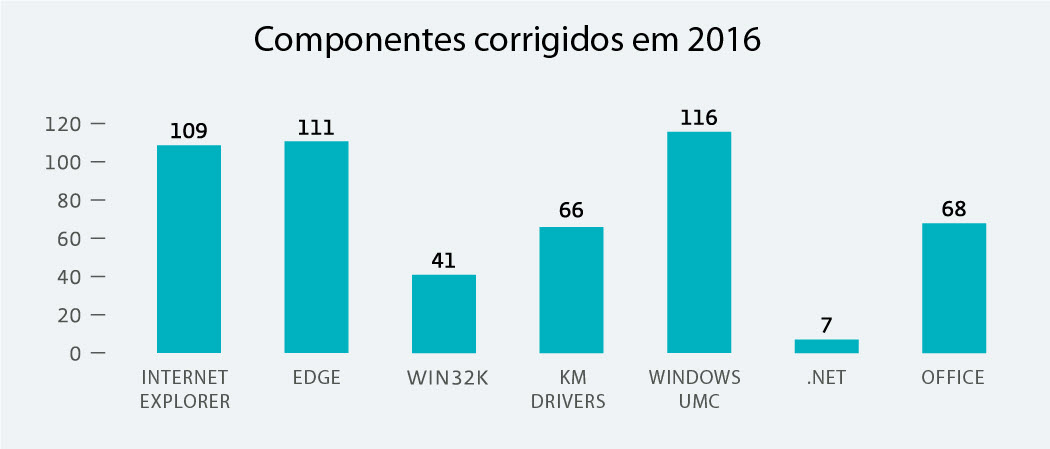

- Estatísticas sobre vulnerabilidades corrigidas em versões do Windows com suporte da Microsoft, seus componentes, navegadores web e o pacote Office.

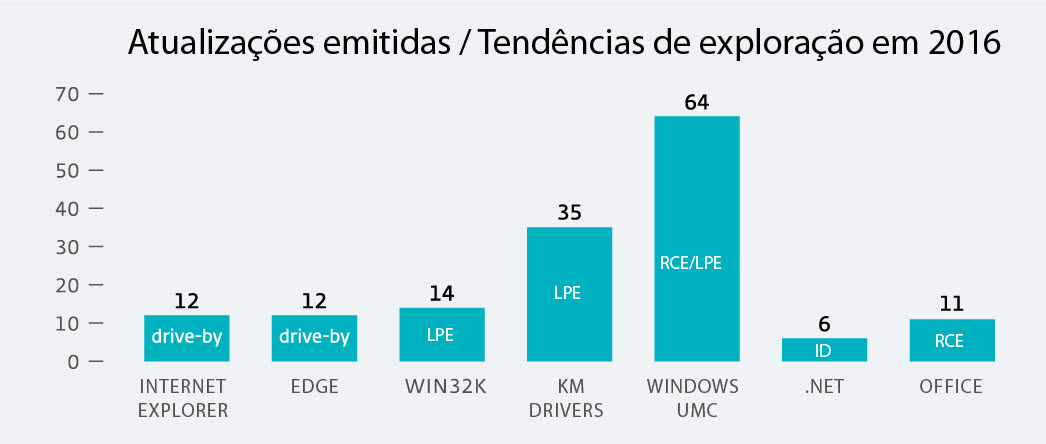

- Informações sobre os tipos de atualizações emitidas, que se referem as tendências de exploração, e como essas estatísticas são comparadas com as de 2015.

- Um olhar detalhado sobre as reduções de exploits em recentes versões do Windows, incluindo Control Flow Guard (CFG), Kernel Address Space Layout Randomization (KASLR) e segurança baseada na virtualização.

- Informações sobre a efetividade da segurança nos principais navegadores web e o uso que fazem das atenuações internas do Windows.

- Uma seção a parte sobre a exploração de drivers legítimos de terceiros para obter privilégios SYSTEM em um sistema operacional.

- Informação sobre novas atenuações da EMET.

Na figura abaixo é possível ver estatísticas relacionadas com vulnerabilidades corrigidas. É interessante notar que o número para os navegadores web Internet Explorer e Edge e o número para Windows User Mode Components (UMC) é mais ou menos o mesmo. Foram solucionadas muitas falhas em drivers e também no kernel do Windows.

Além disso, como é possível observar no gráfico abaixo, o Windows UMC é o componente atualizado com mais frequência. Os atacantes podem usar vulnerabilidades sem patches para a execução remota do código ou para elevar privilégios de componentes maliciosos quando conseguem obter acesso a um sistema.

Queremos ressaltar mais uma vez a importância das atualizações de segurança para o software, os sistemas operacionais e o firmware do PC. Acreditamos que a Microsoft e outros fabricantes do setor estão tentando emitir patches para vulnerabilidades críticas rapidamente; também estão adicionando novas funções de segurança para bloquear exploits proativamente.

Para você fica a responsabilidade de habitualmente instalar patches e proteger o seu sistema.