Apesar da existência de outras alternativas, o uso de senhas continuará sendo (por muito tempo) o principal mecanismo de autenticação que utilizaremos, principalmente como usuário acessando aos diferentes sistemas que utilizamos em nosso trabalho e, inclusive, nos aplicativos de uso pessoal.

No entanto, para as empresas é cada vez mais complicado garantir que quem está tentando acessar aos sistemas é quem realmente diz ser. Ataque de força bruta, códigos maliciosos, exploração de vulnerabilidades e Engenharia Social são apenas algumas das ameaças que podem afetar aos usuários e comprometer a integridade e confiabilidade da informação.

Considerando que a gama de ameaças que um atacante pode utilizar para roubar credenciais é bastante ampla, neste post vamos conferir as que são utilizadas com mais frequência para afetar empresas. Veremos como um atacante executa desde uma simples campanha de phishing, com ferramentas que se encontram públicas, até códigos maliciosos como exploits ou keyloggers para obter acesso as informações privilegiadas quando o usuário não conta com os mecanismos de proteção adequados.

Os processos sensíveis como o acesso à sessão na rede corporativa (sessão do Windows, por exemplo), o acesso a aplicativos como um CRM ou Webmail ou o acesso remoto podem ser executados por um cibercriminoso caso obtenha as credenciais correspondentes por meio de algum dos métodos mencionadas anteriormente. No entanto, um mecanismo de proteção adicional como o duplo fator de autenticação pode proteger a empresa destes cenários.

Exploração de vulnerabilidades

Quando falamos de aplicativos vulneráveis, muitas vezes tem um grande impacto a gestão que se faz deles, já que nem sempre são realizadas todas as atualizações. Devido a isso, os atacantes aproveitam vulnerabilidades para conseguir obter acesso a informação privilegiada como senhas, ou inclusive chegar a tomar o controle de um servidor.

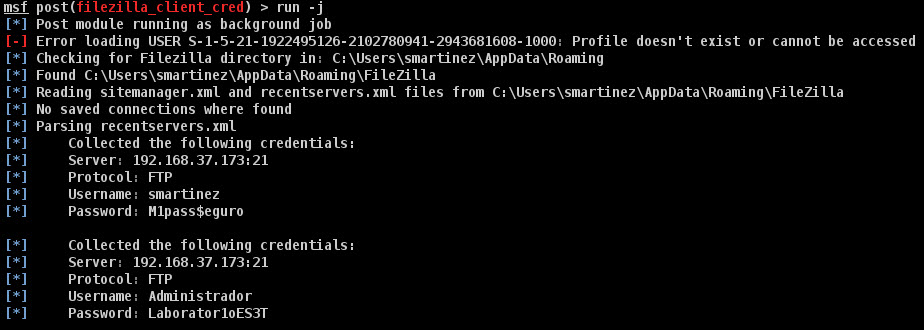

Por exemplo, na seguinte captura vemos como um dos exploits que se encontra em Metasploit, faz com que um atacante roube as credenciais que estão armazenadas em um cliente de FTP:

E como neste caso, é possível encontrar centenas de exploits que podem afetar navegadores, complementos web, aplicativos e sistemas operacionais, que um atacante pode aproveitar de maneira maliciosa.

No entanto, quando falamos em explorar vulnerabilidade não se trata apenas de aproveitar uma falha no projeto de um aplicativo. Se um administrador de sistemas deixa uma configuração de fábrica em um serviço público e compartilhado na Internet ou utiliza credenciais fracas, também são situações que se convertem em pontos de falha que podem ser aproveitados pelos atacantes para obter acesso as informações sensíveis de uma empresa.

Registro de teclas

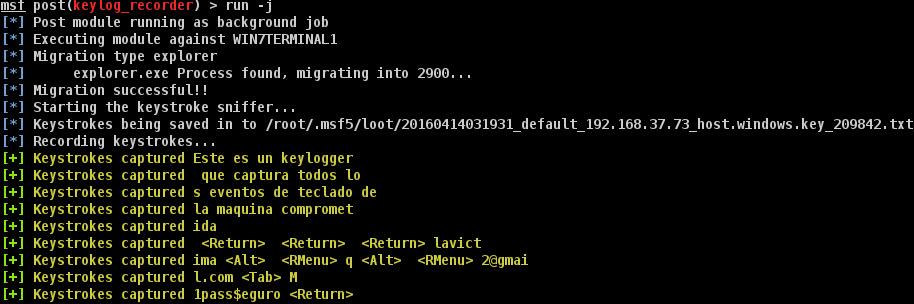

O fato de que podem espionar a um usuário comprometendo a segurança dos dispositivos é uma realidade, mas a facilidade com que um atacante pode conseguir depende muito de como o usuário esteja protegido. Códigos maliciosos como os do tipo keylogger podem ser uma dor de cabeça para qualquer usuário, pois um cibercrimino pode registrar todas as ações realizadas com o teclado da máquina comprometida.

Na seguinte captura podemos ver um código malicioso em ação, com o qual um atacante pode registrar tudo que o usuário tecla.

Talvez este seja o exemplo mais simples que podemos encontrar deste tipo de ameaça. Durante o ano passado, no nosso Laboratório de Investigação, analisamos a Operação Liberpy, um código malicioso da família Python/Liberpy com profundidade: suas ações, campanhas de propagação e técnicas de persistência, assim como estatísticas dos países afetados, correspondiam (em maioria) a América Latina.

Confiando involuntariamente nos cibercriminosos

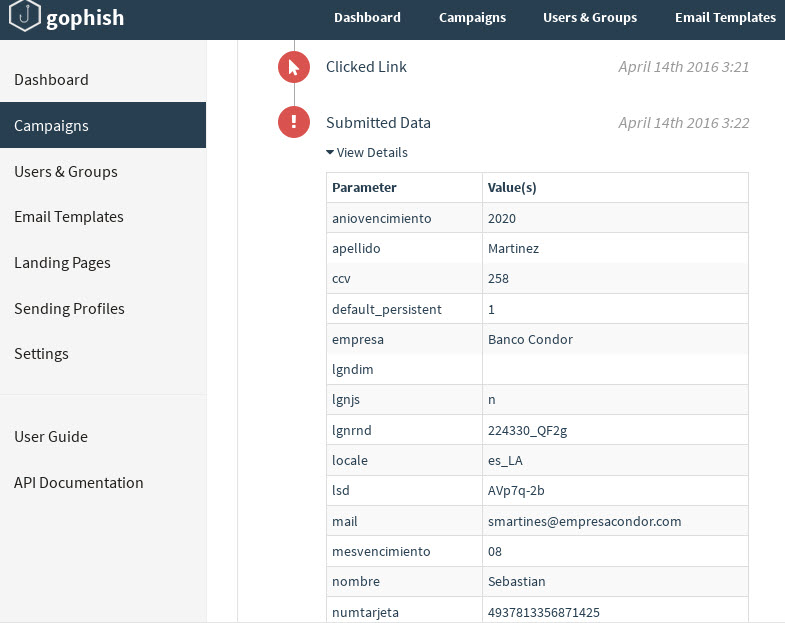

Claro que não podemos deixar de fora a Engenharia Social. Por meio de emails, os atacantes continuam buscando formas de enganar aos usuários desprevenidos para que entreguem toda sua informação pessoal. De fato, nos deparamos com ferramentas públicas que permitem realizar esse tipo de campanha em grande escala.

Confira abaixo a captura de uma dessas ferramentas, nas quais é possível notar os dados roubados por um atacante:

Mãos à obra!

Nos exemplos anteriores vimos algumas ferramentas que podem ser utilizadas por um atacante para comprometer a informação de uma empresa. E se utilizarmos estas mesmas ferramentas dentro das organizações para estabelecer seu estado de segurança?

Por exemplo, é possível combinar com a equipe de TI ou equipe de segurança da informação e a gerência da empresa a realização de uma campanha de teste através do envio de emails aos funcionários, simulando comunicações oficiais da empresa, ou de uma organização fictícia, para saber quão vulneráveis podem ser os usuários. Também é uma boa prática contratar a uma empresa externa para que realize um penetration testing e educar a todos com relação a este tema para que se tornem funcionários seguros.

Além disso, como medida preventiva para proteger os acessos remotos, os serviços de FTP, acessos do Outlook Web Access (OWA), CRM ou Exchage, entre outros aplicativos, devem contar com um segundo fator de autenticação muito mais seguro que a simples autenticação por meio de senhas.

Autor: Camilo Gutiérrez Amaya, da ESET.