Ontem (12), o Virus Bulletin publicou o artigo que apresentamos em Denver, neste ano, intitulado “Modern Attacks on Russian Financial Institutions” (Modernos ataques às instituições financeiras russas). Neste artigo, analisamos os diferentes atores maliciosos que visam as instituições financeiras nessa região e quais são os sistemas alvo.

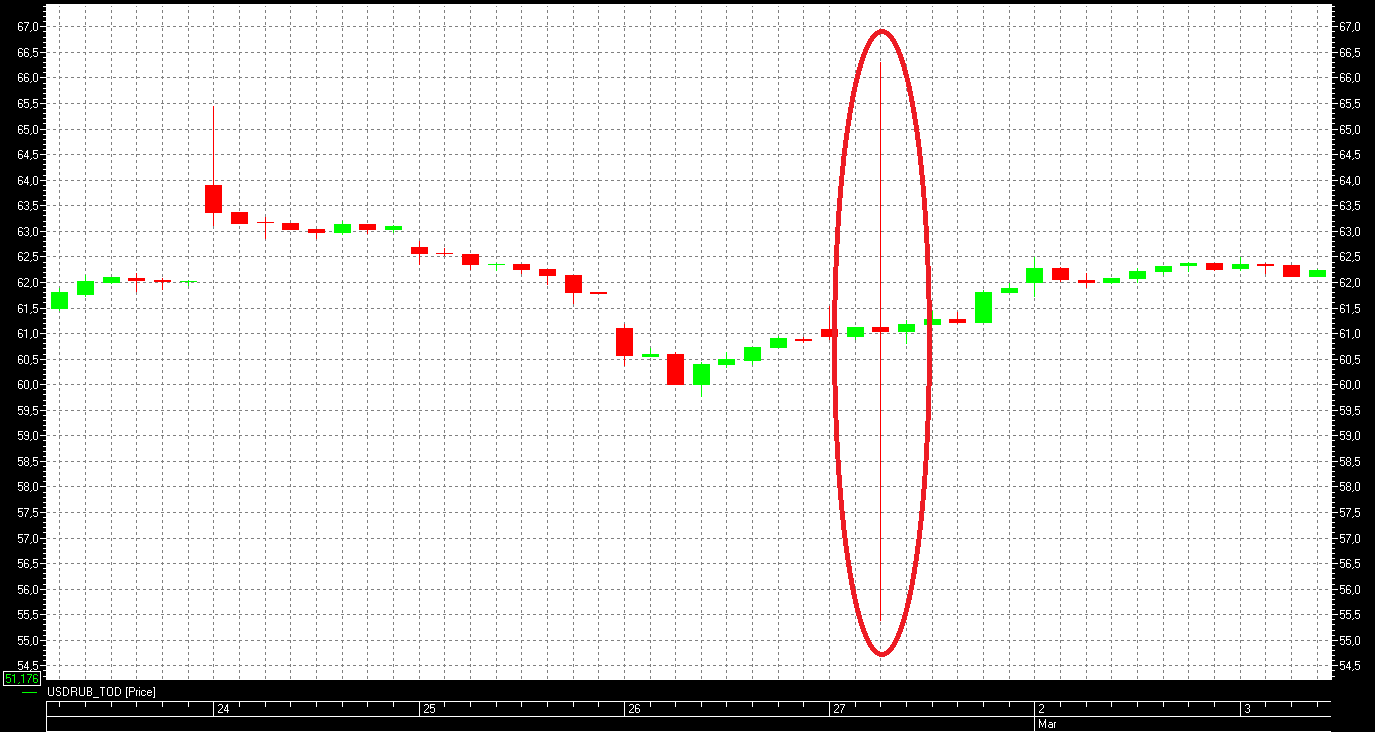

Nos últimos anos, os ataques contra as instituições financeiras russas aumentaram substancialmente. Um aspecto chave dessa tendência é a especialização dos atores da ameaça. Isso é claramente visível em alguns dos ataques que são destacados em nosso trabalho, como o que visa a taxa de câmbio do rublo. Neste caso, documentado pelo Grupo IB, os fraudadores podiam controlar um terminal comercial, que usavam para emitir pedidos de compra e venda do rublo russo. Isso levou a uma volatilidade anormal na taxa de câmbio USD / RUB naquele dia, conforme ilustrado na figura abaixo:

Neste artigo, identificamos os diferentes grupos que acompanhamos nos últimos anos e que têm a capacidade de montar ataques sofisticados contra instituições financeiras russas, como Buhtrap e Corkow. Também tentamos destacar algumas das semelhanças entre os grupos, especialmente a forma como comprometem inicialmente uma organização alvo e o longo planejamento e persistência nas redes de vítimas necessárias para realizar esses sofisticados ataques.

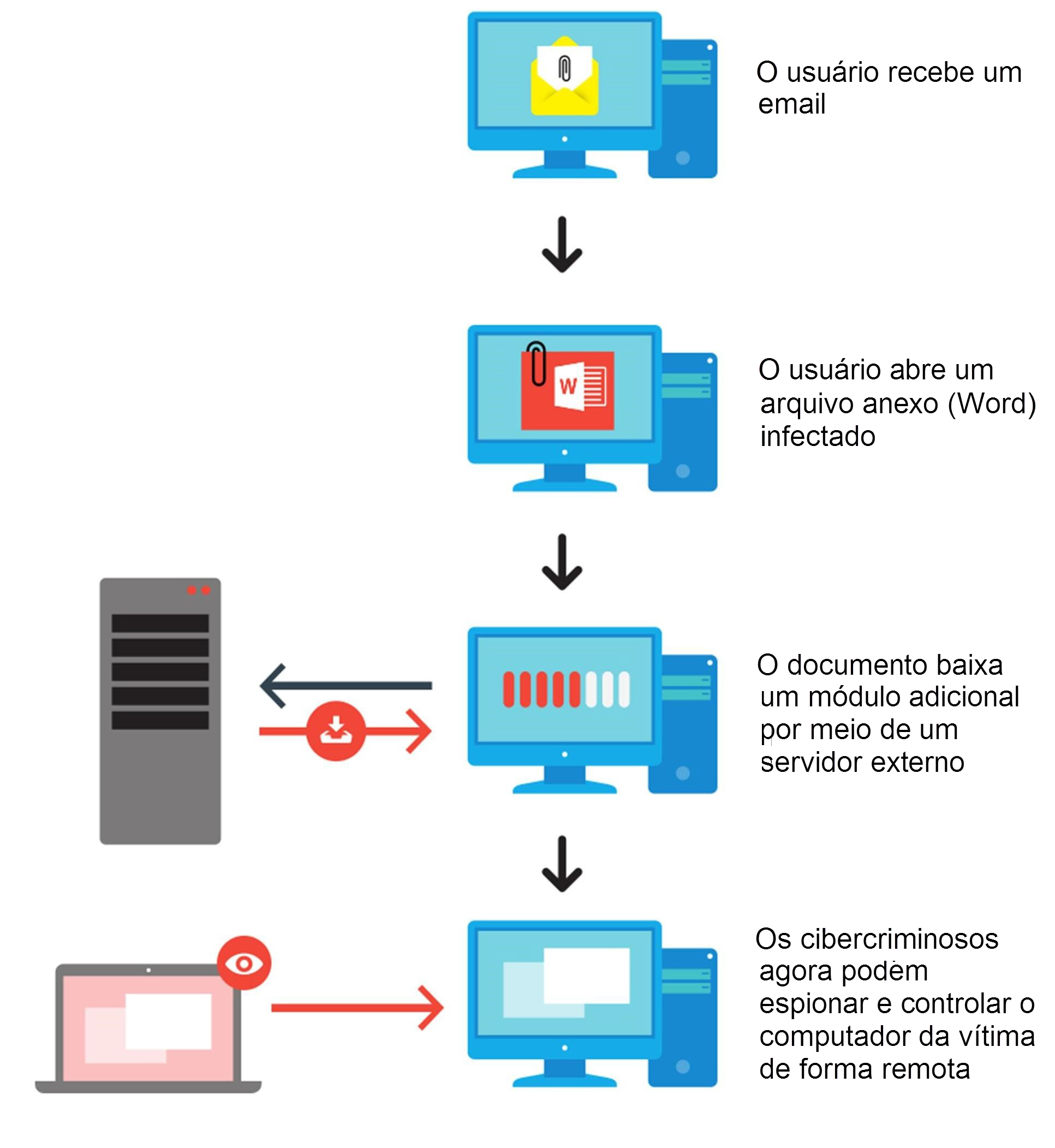

A maioria desses grupos usam phishing direcionado para tentar comprometer organizações de interesse. Conforme ilustrado na figura abaixo, abrir o arquivo anexo em um sistema vulnerável levará a um comprometimento do sistema. Além disso, ferramentas adicionais (como uma ferramenta de administrador remoto) serão baixadas e instaladas na máquina da vítima para que o invasor possa controlá-la totalmente. Uma vez dentro da rede, os criminosos costumam tentar mover-se lateralmente, procurando sistemas de alto valor.

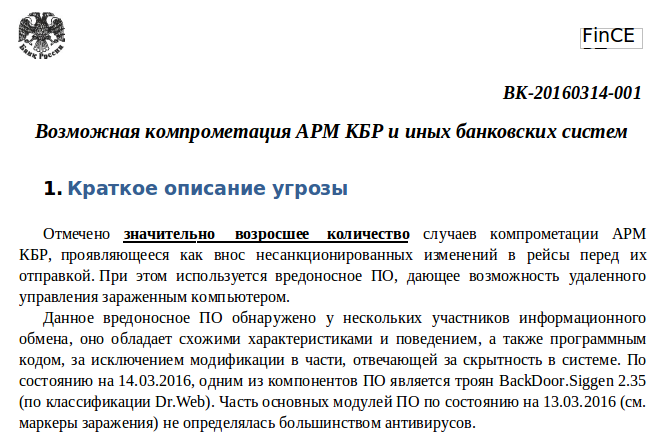

Em uma tentativa de legitimar o email de phishing direcionado, os atacantes costumam criar documentos falsos. Vimos vários tipos diferentes desses documentos, como o visto na imagem abaixo, que se passa pela FinCERT, uma organização criada pelo governo russo para fornecer ajuda e orientação às suas instituições financeiras:

Escolhemos esta captura de tela com uma boa razão. O título do documento destaca um sistema - АРМ КБР - em torno do qual houve alguns mal-entendidos ultimamente. Isso começou quando o Banco Central da Rússia publicou um relatório anual sobre a estabilidade financeira dentro das instituições financeiras. Na página 37, eles escreveram sobre riscos cibernéticos e afirmaram que durante 2016 houve tentativas de atacar o АРМ КБР. Durante essas tentativas, os criminosos queriam roubar 2,87 bilhões de rublos (aproximadamente 45 milhões de dólares). Neste documento, eles também afirmam que conseguiram evitar o roubo de 1,67 bilhões de rublos (26 milhões de dólares) dessa quantidade total inicial.

Como muitos de vocês não vão saber o que é a АРМ КБР, aqui está uma citação do nosso trabalho publicado em VB2016:

Os bancos russos usam um sistema especial para transferir fundos entre si. Um banco combina todos os pagamentos efetuados durante um determinado período de tempo a outros bancos russos num lote de liquidação (банковский рейс). Quando o lote está pronto para ser enviado, o banco assina e criptografa os dados usando um software especial chamado Estação de Trabalho Automatizada do Cliente do Banco Central (AWS CBC) e envia para o Banco Central da Rússia. Normalmente, um banco envia tal lote cinco vezes por dia. O software AWS CBC está disponível gratuitamente no site oficial do Banco Central.

Quando os invasores conseguem comprometer uma máquina com este software instalado, podem alterar os dados no lote de liquidação antes que esses dados possam ser assinados e criptografados. Por exemplo, os invasores podem modificar a conta de destino para que a transferência seja feita para contas bancárias controladas por atacantes em vez de seu destino original. Alternativamente, os invasores podem simplesmente adicionar novas entradas ao lote de liquidação. Isso é possível porque o software AWS CBC não verifica a integridade ou a validade dos dados. É responsabilidade dos bancos garantir que esses dados não possam ser acessados e modificados por usuários não autorizados.

A confusão surgiu do fato de que algumas publicações alegaram que o Banco Central da Rússia foi vítima deste roubo. No entanto, durante este tipo de ataque, o dinheiro é roubado de bancos usando o software AWS CBC, não do Banco Central.

Os ataques à AWS CBC são apenas um tipo de ataques que destacamos em nosso trabalho. Discutimos também ataques a ATMs, sistemas de processamento de cartões, terminais SWIFT e terminais de negociação. Por exemplo, em um ataque sofisticado contra caixas eletrônicos perpetrado pelo grupo Carbanak, os criminosos estavam esperando ao lado de um caixa eletrônico até que automaticamente sacou dinheiro sem intervenção física. Isso foi possível porque um cúmplice estava se comunicando com os ATMs afetados.

Para concluir nossa pesquisa, também tentamos prever se esses tipos de ataques contra instituições financeiras tendem a se propagar para o resto do mundo. Bem, não demorou muito para saber a resposta. Os ataques contra Bangladesh Bank, o banco central de Bangladesh, chegaram as manchetes, quando os criminosos tentando roubar 950 milhões de dólares através da rede SWIFT. Nos meses seguintes, foi possível reconhecer ataques semelhantes a bancos em outras regiões do mundo.

Também vimos outros sistemas sendo alvo de criminosos fora da Rússia e em países vizinhos. Em julho deste ano, tivemos a notícia que um grupo de pessoas visitou caixas eletrônicos em Taiwan, conseguindo roubar dinheiro sem qualquer interação física. Embora não saibamos quem está por trás desse ataque, sem dúvidas, nos deixa uma sensação de déjà vu.

Para mais detalhes, confira nosso artigo no Virus Bulletin. Você também pode ver a gravação da apresentação aqui.

Autor: Anton Cherepanov e Jean-Ian Boutin, ambos da ESET.